Beim Registrierungsdienst für Netzwerkgeräte (NDES) handelt es sich um die Microsoft-Implementierung des in den frühen 2000ern von der Firma Cisco entwickelten Simple Certificate Enrollment Protocol (SCEP). Die erste Implementierung wurde mit Windows Server 2003 veröffentlicht.

Es mag verwundern, dass NDES in der Standardeinstellung bis heute kein Secure Socket Layer (SSL) für die HTTP-Verbindungen verwendet. Dieser Sachverhalt wird nachfolgend näher erläutert und bewertet.

Der Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES) bietet eine Möglichkeit, Geräten, welche nicht über eine Kennung im Active Directory verfügen (beispielsweise Netzwerkgeräte wie Router, Switches, Drucker, Thin Clients oder Smartphones und Tablets), Zertifikate von einer Zertifizierungsstelle zu beantragen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES)".

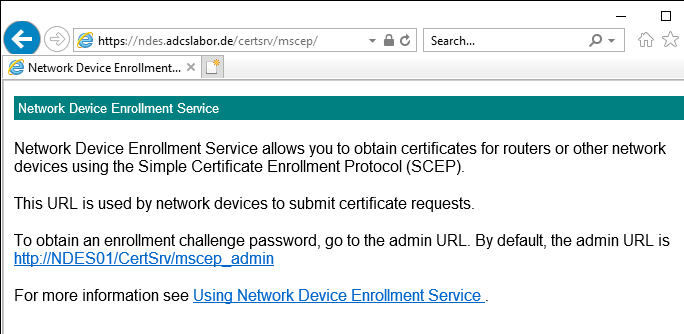

Es gibt bei NDES zwei entscheidende Adressen:

- Die Beantragungs-Webseite (certsrv/mscep), unter welcher SCEP-Clients ihre Zertifikatanforderungen einreichen und ausgestellte Zertifikate beziehen.

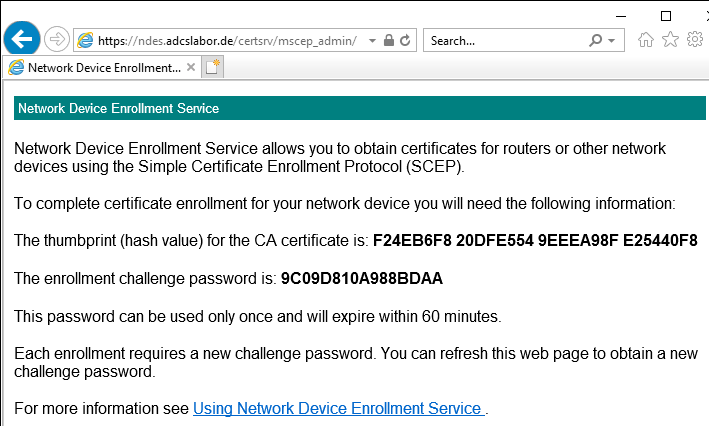

- Die Administrations-Webseite (certsrv/mscep_admin, unter welcher Geräte-Administratoren Einmalkennwörter beantragen und an die beantragenden Netzwerkgeräte verteilen können.

Betrachtung für die NDES-Beantragungs-Webseite

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Zur Bewertung siehe in den Standard für das SCEP-Protokoll:

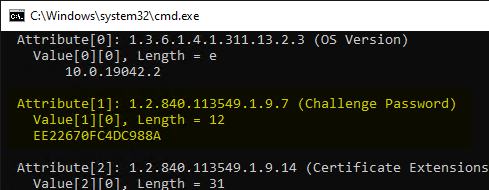

The information portion of a SCEP message is carried inside an enveloped-data content type […] The PKCS#7 [RFC2315] content-encryption key […] is encrypted using the public key of the recipient of the message, i.e. the RA or the CA public key […]

Dies bedeutet, dass die vertraulichen Informationen mit dem Registration Authority (RA) Zertifikat des NDES-Servers (CEP Encryption) verschlüsselt werden.

Das Einmalkennwort ist ein Klartextattribut innerhalb der Zertfikatanforderung, dies ist aber aus dem zuvor genannten Grund unproblematisch, da diese Information nicht unverschlüsselt übertragen wird.

Betrachtung für die NDES-Administrations-Webseite

Auch wenn sie optisch identisch mit der Beantragungs-Webseite ist, gehört die NDES-Administrations-Webseite nicht zum offiziellen SCEP-Standard. Sie ist spezifisch für die Microsoft-Implementierung des SCEP-Protokolls, bekannt unter dem Namen "Registrierungsdienst für Netzwerkgeräte" (Network Device Enrollment Service, NDES).

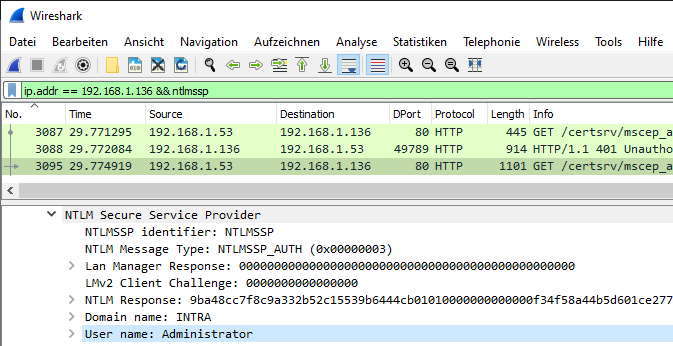

Wirft man einen Blick in den bei der Anmeldung übertragenen Datenverkehr, stellt man fest, dass dort logischerweise die Anmeldeinformationen des Benutzers wieder zu finden sind, wenn kein Secure Sockets Layer zum Schutz der Übertragung verwendet wird. Diese können leicht ausgelesen und für einen Identitätsdiebstahl verwendet werden.

Hier sollte daher unbedingt SSL verwendet werden.

Fazit

Es stellt kein Sicherheitsrisiko dar, die Zertifikatbeantragung via SCEP über HTTP ohne Secure Sockets Layer durchzuführen, da die übertragenen Informationen durch das SCEP-Protokoll ausreichend geschützt werden.

Anders verhält es sich mit der NDES-Administrations-Webseite: Hier sollte unbedingt SSL aktiviert und dessen Verwendung erzwungen werden, um eine Preisgabe der Anmeldedaten der Administratoren zu verhindern.

Für die Einrichtung siehe Artikel "Secure Sockets Layer (SSL) für den Registrierungsdienst für Netzwerkgeräte (NDES) aktivieren".

Weiterführende Links:

- Grundlagen Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES)

- Zertifikatbeantragung für Windows-Systeme über den Registrierungsdienst für Netzwerkgeräte (NDES) mit Windows PowerShell

Externe Quellen

- draft-nourse-scep-23 – Simple Certificate Enrollment Protocol (Internet Engineering Task Force)

- A 9-step recipe to crack a NTLMv2 Hash from a freshly acquired .pcap (801Labs)

- Why don’t we need to do SCEP with SSL? (Christian T. Drieling – Apanthos.com, Archivlink)

Kommentare sind geschlossen.