Vor der Installation einer eigenständigen Stammzertifizierungsstelle (Standalone Root CA) kommt die Frage auf, welche kryptographischen Algorithmen eingesetzt werden sollen.

„PKCS#1 Version 2.1 für eine Stammzertifizierungsstelle (Root CA) einsetzen (eigenes und ausgestellte Zertifikate)“ weiterlesenAutor: Uwe Gradenegger

Grundlagen: Schlüsselalgorithmen, Signaturalgorithmen und Signaturhashalgorithmen

Bei der Planung einer Public Key Infrastruktur kommt die Frage auf, welche kryptographischen Algorithmen diese verwenden sollte.

Die wichtigsten Grundlagen werden nachfolgend erläutert.

„Grundlagen: Schlüsselalgorithmen, Signaturalgorithmen und Signaturhashalgorithmen“ weiterlesenKonfigurieren einer Zertifikatvorlage für Domänencontroller

Auch bei einer vermeintlich simpel zu konfigurierenden Zertifikatvorlage für Domänencontroller gibt es einiges zu beachten.

„Konfigurieren einer Zertifikatvorlage für Domänencontroller“ weiterlesenSmartcard Anmeldung im Netzwerk unterbinden

Installiert man die Active Directory Zertifikatdienste in der Standard-Konfiguration, wird die Umgebung automatisch dafür konfiguriert, dass Smartcard-Anmeldungen von den Domänencontrollern akzeptiert werden.

Wenn die Verwendung von Smartcard Anmeldungen nicht gewünscht ist, ist es daher sinnvoll, die Funktionalität abzustellen, um im Falle der Kompromittierung der Zertifizierungsstelle das Active Directory nicht zu gefährden.

„Smartcard Anmeldung im Netzwerk unterbinden“ weiterlesenDen Zertifikatbeantragungs-Webdienst (CES) nach der Migration einer Zertifizierungsstelle auf einen neuen Server anpassen

Wird im Netzwerk ein Zertifikatbeantragungs-Webdienst (Certificate Enrollment Web Service, CES) betrieben, ist es nach der "Migration einer Active Directory integrierten Zertifizierungsstelle (Enterprise Certification Authority) auf einen anderen Server" erforderlich, dass die Konfiguration des CES an die neue Situation angepasst wird.

In der Konfiguration des CES ist ein Konfigurations-String (Config String) hinterlegt, welcher den Servernamen der verbundenen Zertifizierungsstelle enthält. Ändert sich dieser, muss die Konfiguration entsprechend angepasst werden.

„Den Zertifikatbeantragungs-Webdienst (CES) nach der Migration einer Zertifizierungsstelle auf einen neuen Server anpassen“ weiterlesenGrundlagen: Auffinden von Zertifikaten und Validierung des Zertifizierungspfades

Um feststellen zu können, ob ein Zertifikat von einer als vertrauenswürdig eingestuften Zertifizierungsstelle ausgestellt wurde, muss eine Vertrauenskette (engl. Trust Chain) gebildet werden. Hierfür müssen alle Zertifikate in der Kette ermittelt und überprüft werden. Die Microsoft CryptoAPI bildet alle möglichen Zertifikatketten und liefert diejenigen mit der höchsten Qualität an die anfragende Anwendung zurück.

„Grundlagen: Auffinden von Zertifikaten und Validierung des Zertifizierungspfades“ weiterlesenGrundlagen: Überprüfung des Sperrstatus von Zertifikaten

Soll ein gültiges, noch nicht abgelaufenes Zertifikat aus dem Verkehr gezogen werden, muss es widerrufen werden. Hierfür pflegen die Zertifizierungsstellen entsprechende Sperrlisten, in welchen die digitalen Fingerabdrücke der widerrufenen Zertifikate aufgelistet sind. Sie müssen bei der Gültigkeitsprüfung abgefragt werden.

„Grundlagen: Überprüfung des Sperrstatus von Zertifikaten“ weiterlesenDen Onlineresponder (OCSP) mit einem SafeNet Hardware Security Module (HSM) verwenden

Mit dem SafeNet Key Storage Provider ist es nicht möglich, Berechtigungen auf die privaten Schlüssel zu setzen: die Microsoft Management Console (MMC) wird hierbei abstürzen.

„Den Onlineresponder (OCSP) mit einem SafeNet Hardware Security Module (HSM) verwenden“ weiterlesenDie erweiterte Schlüsselverwendung (Extended Key Usage, EKU) für importierte Stammzertifizierungstellen-Zertifikate einschränken

Eine sinnvolle Härtungsmaßnahme für Zertifizierungsstellen ist das Einschränken der Zertifizierungsstellen-Zertifikate, sodass diesen nur für die tatsächlich ausgestellten erweiterten Schlüsselverwendungen (Extended Key Usage) vertraut wird.

Im Fall einer Kompromittierung der Zertifizierungsstelle ist der Schaden dann auf diese Extended Key Usages beschränkt. Das Smart Card Logon Extended Key Usage wäre dann nur in dem Zertifizierungsstellen-Zertifikat derjenigen Zertifizierungsstelle, die auch tatsächlich solche Zertifikate ausstellt, vorhanden.

„Die erweiterte Schlüsselverwendung (Extended Key Usage, EKU) für importierte Stammzertifizierungstellen-Zertifikate einschränken“ weiterlesenDeaktivieren der Erzeugung der Kreuzzertifizierungsstellen-Zertifikate auf einer Stammzertifizierungsstelle

Stammzertifizierungsstellen (Root CA) erzeugen bei Erneuerung des Zertifizierungsstellen-Zertifikats sogenannte Kreuzzertifizierungsstellen-Zertifikate (Cross Signing).

Mitunter kann es sein, dass hierbei Probleme auftreten, wie beispielsweise im Artikel "Die Beantragung eines Zertifizierungsstellen-Zertifikats schlägt fehl mit Fehlermeldung "The certification authority’s certificate contains invalid data. 0x80094005 (-2146877435 CERTSRV_E_INVALID_CA_CERTIFICATE)"" beschrieben.

In einem solchen Fall möchte man vielleicht die Erstellung der Kreuzzertifizierungsstellen-Zertifikate unterbinden.

„Deaktivieren der Erzeugung der Kreuzzertifizierungsstellen-Zertifikate auf einer Stammzertifizierungsstelle“ weiterlesenVerwenden von HTTP über Transport Layer Security (HTTPS) für die Sperrlistenverteilungspunkte (CDP) und den Onlineresponder (OCSP)

In Hinsicht auf die Gestaltung der Infrastruktur zur Bereitstellung der Sperrinformationen – also der Sperrlistenverteilungspunkte (CRL Distribution Point, CSP) sowie der Online Responder (Online Certificate Status Protocol, OCSP) kommt die Frage auf, ob man diese über Secure Sockets Layer (SSL) bzw. Transport Layer Security (TLS) "absichern" sollte.

„Verwenden von HTTP über Transport Layer Security (HTTPS) für die Sperrlistenverteilungspunkte (CDP) und den Onlineresponder (OCSP)“ weiterlesenUmlaute in Zertifizierungsstellen-Zertifikaten

Internationalisierte Domänennamen (Internationalized Domain Names, IDNs) werden seit Windows Server 2012 im Rahmen der Zertifizierungsstelle und den dazugehörigen Komponenten offiziell unterstützt.

Möchte man diese in seine Zertifizierungsstellen-Zertifikaten benutzen, gibt es jedoch einige Besonderheiten zu beachten.

„Umlaute in Zertifizierungsstellen-Zertifikaten“ weiterlesenWelcher Cryptographic Service Provider (CSP) sollte für den Registrierungsdienst für Netzwerkgeräte (NDES) verwendet werden?

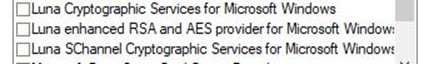

Bei der Konfiguration einer Zertifikatvorlage für die Registration Authority (RA) Zertifikate für den Registrierungsdienste für Netzwerkgeräte (Network Device Enrollment Service, NDES), kommt insbesondere bei der Verwendung von Hardware Security Modulen (HSM) die Frage auf, welcher Cryptographic Service Provider (CSP) des HSM-Herstellers verwendet werden sollte.

Die Beantragung von Zertifikaten über den Registrierungsdienst für Netzwerkgeräte (NDES) schlägt mit HTTP Fehlercode 503 fehl, und es gibt keine Einträge in der Ereignisanzeige

Folgendes Szenario angenommen:

- Es ist ein Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES) im Netzwerk implementiert.

- Der NDES Server verwendet ein Domänenkonto oder einen Group Managed Service Account (gMSA) für die Identität des SCEP IIS-Anwendungspools.

- Die Beantragung von Zertifikaten über NDES schlägt mit HTTP Fehlercode 503 (Server Unavailable) fehl.

- Der Aufruf der mscep- und mscep_admin Seiten schlägt ebenfalls mit dem HTTP Fehlercode 500 fehl.

- Auch nach einem iisreset bzw. Neustart des NDES Servers erscheint nach Aufruf der mscep oder mscsp_admin Seite kein Ereignis, dass der NDES Dienst gestartet wäre, oder dass es Fehler gegeben hätte.

Was ist bei der Anwendungen der Microsoft Security Baselines zu beachten?

Im Rahmen von Härtungsmaßnahmen bietet es sich an, die von Microsoft herausgegebenen Microsoft Security Baselines auf die eigene Serverlandschaft anzuwenden.

Dies wird zwangsläufig Auswirkungen auf die PKI-Komponenten haben. Nachfolgend eine Übersicht über die zu erwartenden Auswirkungen und Gegenmaßnahmen.

„Was ist bei der Anwendungen der Microsoft Security Baselines zu beachten?“ weiterlesen