OCSP Antworten eines Microsoft OCSP Resonders sind genau so lange gültig wie die zugrunde liegende Sperrliste. In manchen Szenarien möchte man die Gültigkeitszeiten von OCSP verringern, indem man Delta CRLs verwendet. Gleichzeitig soll aber bei den in den CDP Pfaden eingetragenen Sperrlisten keine Delta CRL verwendet werden, um einen Fallback auf eine länger gültige CRL zu ermöglichen.

Der Online Responder (Online Certificate Status Protocol, OCSP) ist eine alternative Möglichkeit, Sperrstatusinformationen für Zertifikate bereitzustellen. Entitäten, die den Sperrstatus eines Zertifikats überprüfen möchten, müssen dank OCSP nicht die komplette Liste aller widerrufenen Zertifikate herunterladen, sondern können gezielt eine Anfrage für das betreffende Zertifikat an den Online Responder stellen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Online Responder (Online Certificate Status Protocol, OCSP)".

Die hier beschriebene Konfiguration funktioniert zwar in der Praxis, wurde jedoch nicht vom Hersteller (Microsoft) getestet und wird daher nicht offiziell unterstützt.

Konfiguration der Zertifizierungsstelle: Registrierung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Delta Sperrlisten müssen auf der CA aktiviert sein.

Konfiguration der Zertifizierungsstelle: Erweiterungen

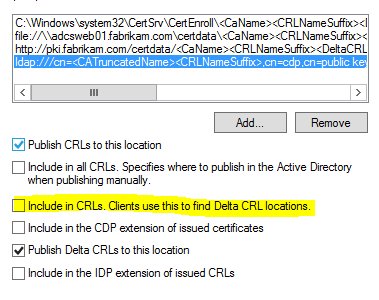

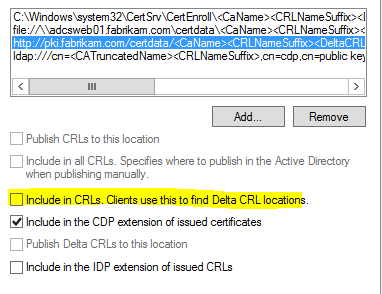

Die Option "Include in CRLs. Clients use this to find Delta CRL locations." muss für jeden veröffentlichten (LDAP oder HTTP) CDP Pfad deaktiviert sein, damit die CRL keine "Freshest CRL" Erweiterung enthält.

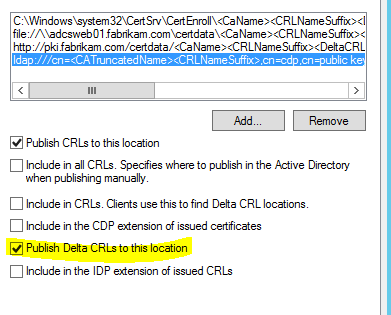

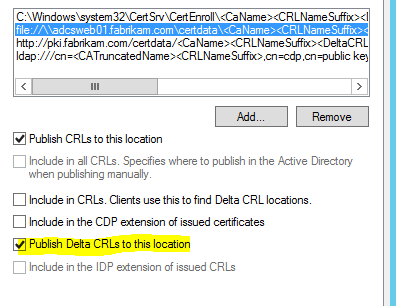

Gleichzeitig aktiviert man jedoch die Funktion "Publish Delta CRLs to this location" auf den Speicherorten für CDP (LDAP oder File).

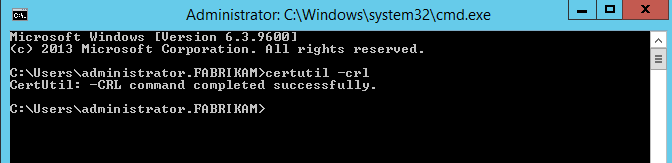

Der CA Dienst muss nach der Änderung einmal neu gestartet werden. Anschließend muss eine Delta CRL durch Veröffentlichung einer neuen CRL erzeugt werden.

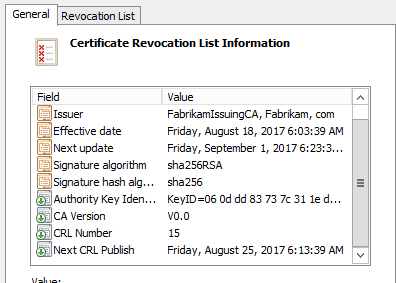

Die Base CRL sollte keine "Freshest CRL" Erweiterung beinhalten.

Konfiguration OCSP Responder

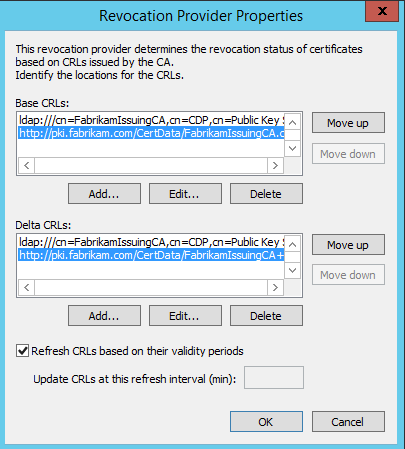

Die Revocation Provider müssen auf dem OCSP Responder nun manuell befüllt werden, da in den Base Sperrlisten bewußt kein Hinweis auf die Delta CRL enthalten ist.

Beispiel

Basissperrliste

- ldap:///cn=FabrikamIssuingCA,cn=CDP,cn=Public Key Services,CN=services,CN=Configuration,DC=Fabrikam,DC=com?certificateRevocationList?base?objectClass=cRLDistributionPoint

- http://pki.fabrikam.com/CertData/FabrikamIssuingCA.crl

Deltasperrliste

- ldap:///cn=FabrikamIssuingCA,cn=CDP,cn=Public Key Services,CN=services,CN=Configuration,DC=Fabrikam,DC=com?deltaRevocationList?base?objectClass=cRLDistributionPoint

- http://pki.fabrikam.com/CertData/FabrikamIssuingCA+.crl

Wenn die Delta CRL ablaufen sollte, fällt die CAPI2 auf die Base CRL zurück.

---------------- Certificate AIA ----------------

Verified "Certificate (0)" Time: 0

[0.0] http://pki.fabrikam.com/certdata/FabrikamIssuingCA.crt

Verified "Certificate (0)" Time: 0

[1.0] ldap:///cn=FabrikamIssuingCA,cn=aia,cn=public%20key%20services,cn=services,CN=Configuration,DC=Fabrikam,DC=com?cACertificate?base?objectClass=certificationAuthority

---------------- Certificate CDP ----------------

Verified "Base CRL (1c)" Time: 0

[0.0] http://pki.fabrikam.com/certdata/FabrikamIssuingCA.crl

Verified "Base CRL (1c)" Time: 0

[1.0] ldap:///cn=FabrikamIssuingCA,cn=cdp,cn=public%20key%20services,cn=services,CN=Configuration,DC=Fabrikam,DC=com?certificateRevocationList?base?objectClass=cRLDistributionPoint

---------------- Base CRL CDP ----------------

No URLs "None" Time: 0

---------------- Certificate OCSP ----------------

Expired "OCSP" Time: 0

[0.0] http://ocsp.fabrikam.com/ocsp

[…]

Verified Issuance Policies: All

Verified Application Policies:

1.3.6.1.4.1.311.21.5 Private Key Archival

Leaf certificate revocation check passed

CertUtil: -verify command completed successfully

Ein Gedanke zu „Kombination Onlineresponder (OCSP) mit Delta CRL und Sperrlistenverteilpunkt (CDP) ohne Deltasperrliste für gesteigerte Resilienz“

Kommentare sind geschlossen.