Microsoft Active Directory Certificate Services entfernt in der Standardeinstellung die Seriennummern abgelaufener Zertifikate aus den ausgestellten Sperrlisten.

Hierbei gibt es allerdings einige Ausnahmen.

Extended Key Usages für Zertifikate, die auch nach Ablauf in der Sperrliste verbleiben

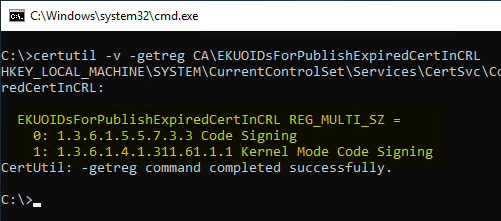

Die Konfiguration der Zertifizierungsstelle kann mit folgendem Befehl eingesehen werden:

certutil -v -getreg CA\EKUOIDsForPublishExpiredCertInCRL

In der Standardeinstellungen sind hier folgende Extended Key Usages gelistet:

| OID | Beschreibung |

|---|---|

| 1.3.6.1.5.5.7.3.3 | Code Signing |

| 1.3.6.1.4.1.311.61.1.1 | Kernel Mode Code Signing |

Bei Codesignaturzertifikaten kann eine Sperrinformation auch noch nach Ablauf des Zertifikats relevant bleiben.

Grund hierfür ist, dass Codesignaturen einen Zeitstempel (Time Stamp, RFC 3161) beinhalten können, der den Zeitpunkt einer Signatur bestätigt. Signierter Code wird über den Gültigkeitszeitraum des Signatur-Zertifikats hinaus noch als gültig anerkannt, darum muss auch eine eventuelle Sperrinformation nach Ablauf des Zertifikats zur Verfügung stehen, um den Status einer Signatur feststellen zu können.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Liste erweitern

Es ist nur dann sinnvoll, weitere Zertifikattypen aufzunehmen, wenn bei dessen Signaturen auch ein Time Stamp verwendet wird. Ein Beispiel hierfür wäre die Dokumentsignatur.

Sollte es gefordert sein, dass weitere Extended Key Usages entsprechend behandelt werden, können diese in die Liste eingetragen werden.

certutil -setreg CA\EKUOIDsForPublishExpiredCertInCRL +{OID}

Der Zertifizierungsstellen-Dienst muss anschließend neu gestartet werden, damit die Änderungen wirksam werden.

Die Zertifizierungsstelle wird bei Eintragung einer ungültigen OID das Ereignis Nr. 131 protokollieren und die Standardeinstellungen verwenden.

Für eine Liste häufig verwendeter Extended Key Usages siehe Artikel "Häufig verwendete erweiterte Schlüsselverwendungen (Extended Key Usages) und Ausstellungsrichtlinien (Issuance Policies)".

Abgelaufene Zertifikate grundsätzlich in die Sperrliste aufnehmen

Die Zertifizierungsstelle kann auch angewiesen werden, abgelaufene Zertifikate grundsätzlich weiterhin in die ausgestellten Sperrlisten einzutragen.

Dies wird allerdings negative Auswirkungen auf die Sperrlistengröße haben und wird nur empfohlen, wenn es hierzu einen wichtigen Grund (z.B. eine Compliance Anforderung) gibt.

Eine Faustregel für die Sperrlistengröße: 100.000 Sperrungen entsprechen ungefähr 5 MByte Sperrlistengröße.

Ein wesentlicher Einflussfaktor für die Größe einer Sperrliste ist auch die Länge der Seriennummern von Zertifikaten.

Die dauerhafte Speicherung gesperrter Zertifikate innerhalb ausgestellter Sperrlisten kann auf der Zertifizierungsstelle mit folgendem Befehl konfiguriert werden:

certutil –setreg CA\CRLFlags +CRLF_PUBLISH_EXPIRED_CERT_CRLS

Der Zertifizierungsstellen-Dienst muss anschließend neu gestartet werden, damit die Änderungen wirksam werden.

Weiterführende Links:

- Grundlagen: Überprüfung des Sperrstatus von Zertifikaten

- Wie wird die Seriennummer eines Zertifikats gebildet?

Kommentare sind geschlossen.