Mit Windows Server 2008 wurde zusammen mit den NSA Suite B Algorithmen (auch als Cryptography Next Generation, CNG bekannt) mit den Key Storage Providern eine neue, moderne Schnittstelle für die Erzeugung, Speicherung und Verwendung von privaten Schlüsseln im Windows-Ökosystem eingeführt.

In den meisten Fällen spielt es keine Rolle, welche CSP oder KSP für Zertifikate verwendet wird. Einige Anwendungen werden allerdings nicht oder nicht korrekt funktionieren, wenn der falsche Provider gewählt wurde.

Nachfolgend eine Liste mir bekannter Anwendungsfälle für Zertifikate, die nur mit einem bestimmten Cryptographic Service Provider (CSP) oder Key Storage Provider (KSP) zusammenarbeiten.

Use Cases, die nur CSP akzeptieren

| Zertifikattyp | Symptom/Auswirkung |

|---|---|

| Network Device Enrollment Service (NDES) Registration Authority Zertifikate | Dienst startet nicht, da RA-Zertifikate nicht gefunden werden (Ereignisse Nr. 2 und 10). |

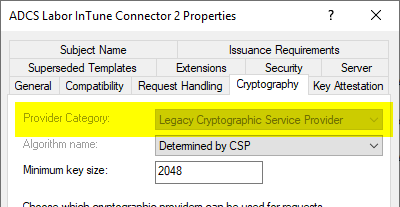

| Intune Connector für NDES, Clientauthentifizierungs-Zertifikat | C:\NDESConnectorSetup\SetupMSI.log wird festhalten, dass die Berechtigungen auf den privaten Schlüssel des Zertifikats nicht gesetzt werden können ("AddNDESToCertPrivKey: Error 0x80090014: CryptAcquireContext failed with bad provider type 0x0"). |

| Active Directory Web Services (ADWS) und damit unter Umständen Domänencontroller und Remotedesktop ebenso | Ereignis Nr. 1402 der Quelle ADWS wird protokolliert. Das Debug-Protokoll wird eingetragen: "ProvisionCertificate: caught a CryptographicException: System.Security.Cryptography.CryptographicException: Invalid provider type specified.". Die Zertifikatauswahl bricht bereits ab, wenn nur eines der Zertifikate im Maschinen-Zertifikatspeicher keinen CSP verwendet, auch wenn dieses überhaupt nicht für die ADWS nutzbar wäre. |

| Exchange 2013 Forms-based Authentication (FBA) Exchange 2016 (bis CU3) Forms-based Authentication (FBA) | Nach Anmeldung an der FBA landet man wieder auf der Anmeldeseite. Zertifikatimport kann mit Fehlercode NTE_BAD_DATA fehlschlagen. |

| Forefront Identity Manager (FIM) / Microsoft Identity Manager (MIM) Certificate Managemt (CM) Agent | |

| Forefront Identity Manager (FIM) / Microsoft Identity Manager (MIM) Certificate Managemt (CM) Admin Key Diversify | |

| Forefront Identity Manager (FIM) / Microsoft Identity Manager (MIM) Certificate Managemt (CM) Key Recovery Agent | |

| Microsoft SQL Server | Empfohlen wird der RSA SChannel Cryptographic Provider |

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Details: Intune Connector für NDES

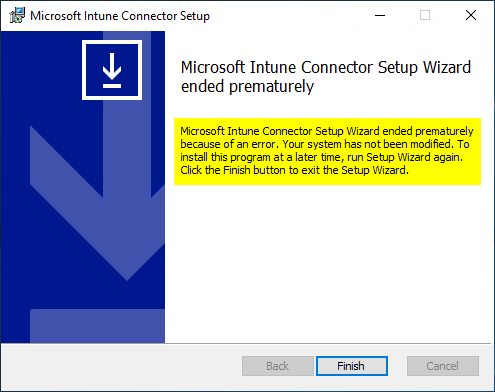

Wird ein Zertifikat basierend auf einem Key Storage Provider (KSP) verwendet, äußert sich dies dadurch, dass das Setup mit einer nichtssagenden Fehlermeldung abbricht.

Microsoft Intune Connector Setup Wizard ended prematurely because of an error. Your system has not been modified. To install this program at a later time, run Setup Wizard again. Click the Finish button to exit the Setup Wizard.

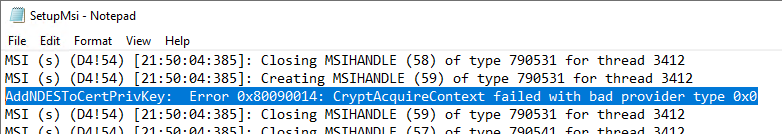

In der Protokolldatei C:\NDESConnectorSetup\SetupMSI.log wird festhalten, dass die Berechtigungen auf den privaten Schlüssel des Zertifikats nicht gesetzt werden können.

AddNDESToCertPrivKey: Error 0x80090014: CryptAcquireContext failed with bad provider type 0x0

Das Problem kann dadurch gelöst werden, dass eine Zertifikatvorlage mit Kompatibilität Windows Server 2003 bzw. Windows XP verwendet wird. Hierdurch wird für die Erzeugung des Schlüsselpaars ein Cryptographic Service Provider (CSP) verwendet.

Use Cases, die nur KSP akzeptieren

| Zertifikattyp | Auswirkung |

|---|---|

| Microsoft Online Responder (OCSP) Signaturzertifikat | Nicht konfigurierbar. |

Weiterführende Links:

- Der Registrierungsdienst für Netzwerkgeräte (NDES) protokolliert die Fehlermeldung "The Network Device Enrollment Service cannot retrieve one of its required certificates (0x80070057). The parameter is incorrect."

- Grundlagen: Cryptographic Service Provider (CSP) und Key Storage Provider (KSP)

Externe Quellen

- SQL Server service can’t start after you configure an instance to use a Secure Sockets Layer certificate (Microsoft)

- Outlook Web App and ECP redirect to the FBA page in Exchange Server 2013 (Microsoft)

- The One With The FBA Redirect Loop (Microsoft)

- Securing and Hardening Network Device Enrollment Service for Microsoft Intune and System Center Configuration Manager (Microsoft)

- Installing NDES connector for Intune fails to install NDES certificate (Microsoft)

- certutil 0x80090005 (-2146893819 NTE_BAD_DATA) (ugg.li)

- Active Directory Web Services was unable to process the server certificate. (Microsoft TechNet Foren)

- "Invalid provider type specified" error when accessing X509Certificate2.PrivateKey on CNG certificates (MSDN Blogs, Archivlink)

9 Gedanken zu „Liste der Use Cases für Zertifikate, die bestimmte Cryptographic Service Provider (CSP) oder Key Storage Provider (KSP) benötigen“

Kommentare sind geschlossen.