Folgendes Szenario angenommen:

- Es wird versucht, ein Zertifikat von einer ins Active Directory integrierten Zertifizierungsstelle (Enterprise CA) für einen Benutzer oder Computer zu beantragen.

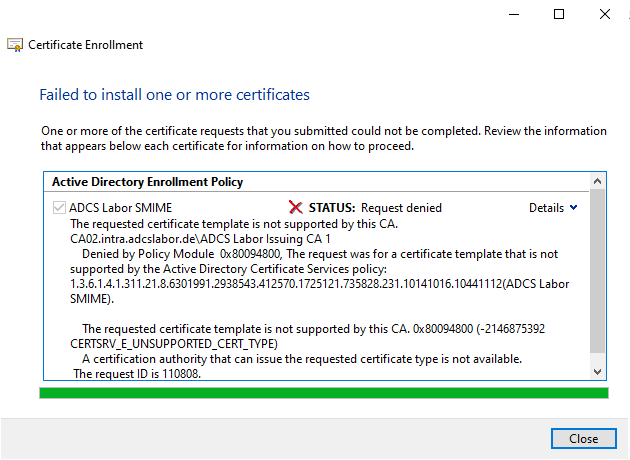

- Die Beantragung des Zertifikats schlägt mit folgender Fehlermeldung fehl:

The requested certificate template is not supported by this CA. 0x80094800 (-2146875392 CERTSRV_E_UNSUPPORTED_CERT_TYPE).

Hier müssen zwei Zustände unterschieden werden:

- Die Zertifikatanforderung kommt bei der Zertifizierungsstelle an und wird dort abgelehnt

- Die Zertifikatanforderung kommt nicht bei der Zertifizierungsstelle an

Die Zertifikatanforderung kommt bei der Zertifizierungsstelle an und wird dort abgelehnt

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Auf dem Computer wird das Ereignis Nr. 13 mit gleichem Fehlercode protokolliert.

Die Zertifizierungsstelle wird das Ereignis Nr. 53 mit gleichem Fehlercode protokollieren.

Ursache

Bei der Beantragung eines Zertifikats via MMC hat der Benutzer nach Auswahl der Zertifikatvorlage keine Auswahlmöglichkeit für die zu verwendende Zertifizierungsstelle. Die Information, dass die Zertifizierungsstelle die Zertifikatvorlage anbietet, wird aus dem pKIEnrollmentService Objekt im Active Directory bezogen.

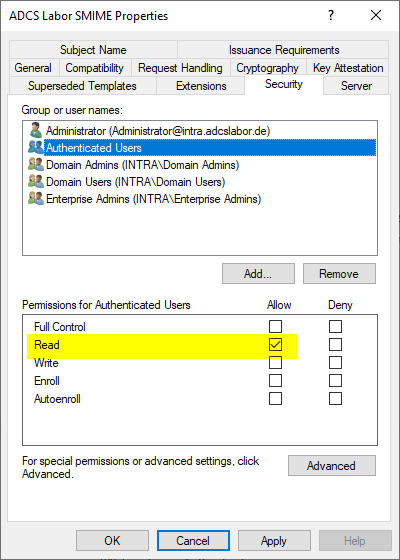

Wenn die Zertifizierungsstelle nun behauptet, die Zertifikatvorlage nicht zu kennen, liegt dies in der Regel daran, dass ihr die Leseberechtigungen auf der Zertifikatvorlage fehlen.

In der Standardeinstellung erhält die Zertifizierungsstelle das Leserecht durch den Eintrag für "Authenticated Users" in den Sicherheitseinstellungen der Zertifikatvorlage.

Die Zertifikatanforderung kommt nicht bei der Zertifizierungsstelle an

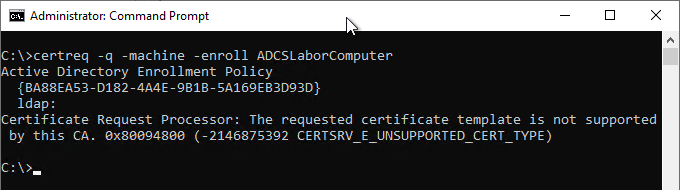

Auch wenn der Fehlercode CERTSRV_E_UNSUPPORTED_CERT_TYPE dies suggeriert, gibt es auch den Fall, dass die Zertifikatanforderung vom antragstellenden Client gar nicht erst abgesendet wird.

Eine beispielhafte Zertifikatbeantragung sähe in etwa so aus (siehe hierzu auch Artikel "Fehlersuche für die automatische Zertifikatbeantragung (Autoenrollment) via RPC/DCOM"):

certreq -q -machine -enroll ADCSLaborComputer

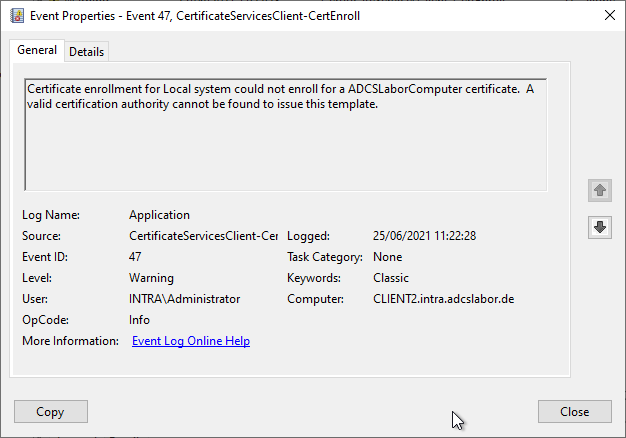

Erhöht man die Protokollierungsebene auf dem beantragenden Client, wird man unter Anderem das Ereignis Nr. 47 verorten.

Certificate enrollment for Local system could not enroll for a ADCSLaborComputer certificate. A valid certification authority cannot be found to issue this template.

Ein solches Verhalten kann folgende Ursachen haben:

- Es wurde eine Zertifikatvorlage angegeben, die auf keiner Zertifizierungsstelle veröffentlicht wurde (hier auch auf Tippfehler achten).

- Der antragstellende Client vertraut der Zertifizierungsstelle, welche die Zertifikatvorlage anbietet, nicht.

Details: Der antragstellende Client vertraut der Zertifizierungsstelle, welche die Zertifikatvorlage anbietet, nicht.

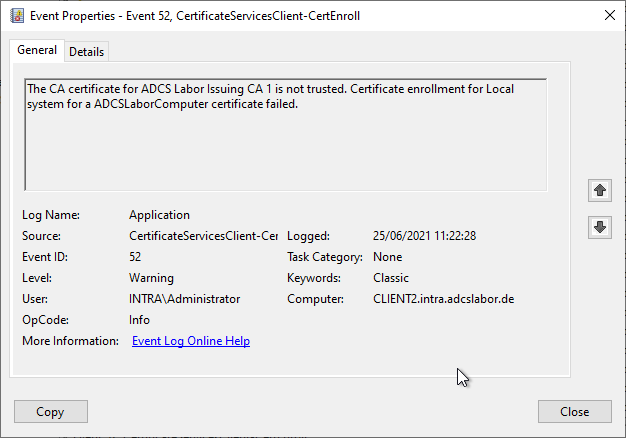

In diesem Fall wird auch das Ereignis Nr. 52 protokolliert.

The CA certificate for ADCS Labor Issuing CA 1 is not trusted. Certificate enrollment for Local system for a ADCSLaborComputer certificate failed.

Dies kann passieren,

- wenn das Stammstellen-Zertifikat der Hierarchie nicht im lokalen Zertifikatspeicher für vertrauenswürdige Stammzertifizierungsstellen eingetragen ist,

- aber auch wenn dem Stammstellenzertifikat zwar vertraut wird, aber die Zertifikatkette nicht vervollständigt werden kann, z.B. weil nicht auf den Authority Information Access (AIA) Verteilungspunkt zugegriffen werden kann, da eine Firewallregel (für Port 80/TCP) fehlt. Tritt insbesondere bei Zertifizierungsstellen-Hierarchien mit drei oder mehr Ebenen auf.

Weiterführende Links:

Externe Quellen:

- The Requested Template is not Supported by this CA (Error 0x80094800) (PKI Solutions, Inc.)

Kommentare sind geschlossen.