| Ereignisquelle: | Microsoft-Windows-Security-Auditing |

| Ereignis-ID: | 4881 (0x1311) |

| Ereignisprotokoll: | Security |

| Ereignistyp: | Information |

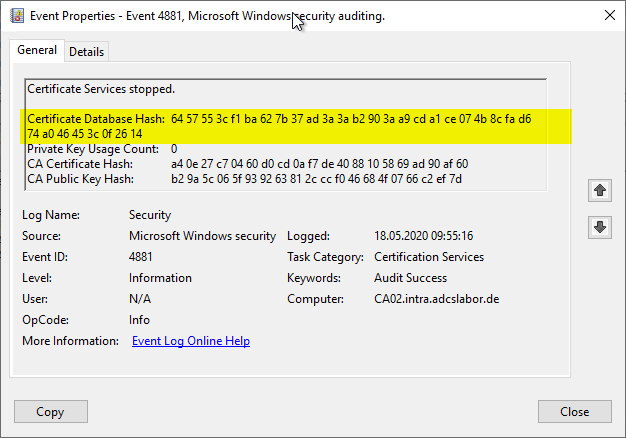

| Ereignistext (englisch): | Certificate Services stopped. Certificate Database Hash: %1 Private Key Usage Count: %2 CA Certificate Hash: %3 CA Public Key Hash: %4 |

| Ereignistext (deutsch): | Die Zertifikatdienste wurden beendet. Zertifikatdatenbankhash: %1 Verwendungsanzahl des privaten Schlüssels: %2 Zertifizierungshash der Zertifizierungsstelle: %3 Hash für öffentliche Schlüssel der Zertifizierungsstelle: %4 |

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: CertificateDatabaseHash (win:UnicodeString)

- %2: PrivateKeyUsageCount (win:UnicodeString)

- %3: CACertificateHash (win:UnicodeString)

- %4: CAPublicKeyHash (win:UnicodeString)

Im Gegensatz zu betrieblichen Ereignissen, die oft unter dem Begriff "Monitoring" verstanden werden, handelt es sich bei der Auditierung für die Zertifizierungsstelle um die Konfiguration der Protokollierung von sicherheitsrelevanten Ereignissen.

Beispiel-Ereignisse

Certificate Services stopped. Certificate Database Hash: 23 5f 0c 21 8d c0 d7 ff ed 94 c6 ac 1c 3e 0e 28 df 0d e9 59 b1 1d 29 0a 77 2a c8 b8 36 d6 a0 c6 Private Key Usage Count: 0 CA Certificate Hash: a4 0e 27 c7 04 60 d0 cd 0a f7 de 40 88 10 58 69 ad 90 af 60 CA Public Key Hash: b2 9a 5c 06 5f 93 92 63 81 2c cc f0 46 68 4f 07 66 c2 ef 7d

Beschreibung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Private Key Counting

Wird ein Hardware Security Modul (HSM) verwendet, welches das Zählen der Zugriffe auf den privaten Schlüssel (Private Key Counting) unterstützt, und ist diese Funktion in der capolicy.inf der Zertifizierungsstelle konfiguriert, wird analog zum Ereignis Nr. 4880 unter "Private Key Usage Count" die Anzahl der entsprechenden Zugriffe protokolliert.

Prüfsumme der Zertifizierungsstellen-Datenbank

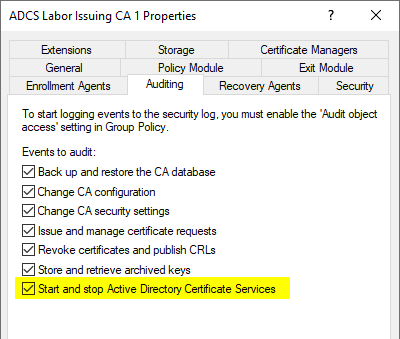

Dieses Ereignis wird protokolliert, wenn die Option "Start and stop Active Directory Certificate Services" in den Audit-Einstellungen der Zertifizierungsstelle aktiviert ist.

Ist diese Option aktiviert, wird eine Prüfsumme der Zertifizierungsstellen-Datenbank beim Starten und Beenden des Zertifizierungsstellen-Dienstes erzeugt. Die Prüfsummen dieser beiden Ereignisse können miteinander verglichen werden, um Offline-Manipulationen an der Zertifizierungsstellen-Datenbank zu erkennen.

Dies kann allerdings zu Performance-Problemen bei der Zertifizierungsstelle führen. Siehe Artikel "Performanceprobleme bei Auditierung von "Start and stop Active Directory Certificate Services"".

Wird ein NDES-Server installiert und die Zertifizierungsstelle hat eine sehr große Datenbank, kann die Installation deshalb sogar abbrechen. Hierzu siehe Artikel "Die Rollenkonfiguration für den Registrierungsdienst für Netzwerkgeräte (NDES) schlägt fehl mit Fehlermeldung "Failed to enroll RA certificates. The RPC Server is unavailable. 0x800706ba (Win32: 1722 RPC_S_SERVER_UNAVAILABLE)"".

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Ändert sich die Prüfsumme zwischen Beenden und Starten der Zertifizierungsstellen-Datenbank, kann dies in Hinweis auf eine Manipulation der Zertifizierungsstellen-Datenbank sein.

Es gibt auch legitime Gründe, warum sich die Prüfsumme der Zertifizierungsstellen-Datenbank zwischen Beenden und Starten des Dienstes verändert hat, beispielsweise wenn die Datenbank defragmentiert wurde. Siehe hierzu auch Artikel "Kompaktieren (Defragmentieren) der Zertifizierungsstellen-Datenbank".

Bewertung durch Microsoft

Microsoft bewertet dieses Ereignis im Securing Public Key Infrastructure (PKI) Whitepaper mit einem Schweregrad von "Niedrig".

Weiterführende Links:

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

- Übersicht über die vom Onlineresponder (OCSP) generierten Audit-Ereignisse

Externe Quellen

- Securing Public Key Infrastructure (PKI) (Microsoft)

2 Gedanken zu „Details zum Ereignis mit ID 4881 der Quelle Microsoft-Windows-Security-Auditing“

Kommentare sind geschlossen.