Bei der Konfiguration einer Zertifikatvorlage für die Registration Authority (RA) Zertifikate für den Registrierungsdienste für Netzwerkgeräte (Network Device Enrollment Service, NDES), kommt insbesondere bei der Verwendung von Hardware Security Modulen (HSM) die Frage auf, welcher Cryptographic Service Provider (CSP) des HSM-Herstellers verwendet werden sollte.

Der Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES) bietet eine Möglichkeit, Geräten, welche nicht über eine Kennung im Active Directory verfügen (beispielsweise Netzwerkgeräte wie Router, Switches, Drucker, Thin Clients oder Smartphones und Tablets), Zertifikate von einer Zertifizierungsstelle zu beantragen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES)".

Ein Cryptograpic Service Provider (CSP) ist eine Abstraktion der Schlüsselspeicherung und -Verwendung für Anwendungen, die Zertifikate nutzen. CSP wurden mit Windows Server 2008 und Windows Vista durch Key Storage Provider abgelöst. Nähere Informationen befinden sich im Artikel "Grundlagen: Cryptographic Service Provider (CSP) und Key Storage Provider (KSP)".

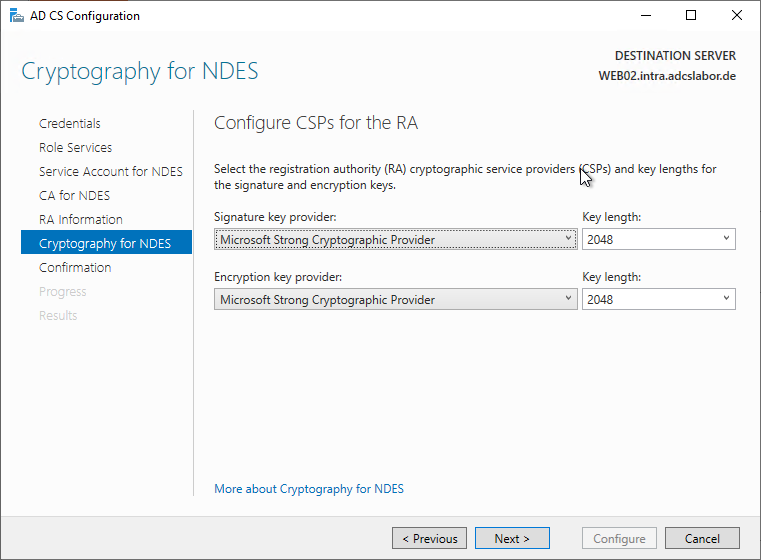

Um diese Frage zu beantworten, ist es hilfreich, zunächst zu überprüfen, welcher CSP bei einer Installation ohne HSM in der Standardeinstellung verwendet wird.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Wie man sieht, handelt es sich hierbei in beiden Fällen um den "Microsoft Strong Cryptographic Provider". Details zu diesem und anderen CSPs kann man mit folgendem Kommandozeilenbefehl einsehen:

certutil -csplist

Konfiguriert man eigene Zertifikatvorlagen für die Registration Authority Zertifikate ist für die CEP Encryption Zertifikatvorlage der "Microsoft RSA SChannel Cryptographic Provider ausgewählt.

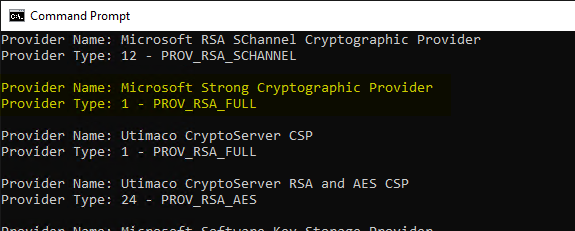

Der Providertyp für den "Microsoft Strong Cryptographic Provider" ist PROV_RSA_FULL.

Sieht man sich zu den Providertypen die Dokumentation von Microsoft an, findet man folgende Beschreibung.

| Providertyp | Beschreibung (Microsoft) |

|---|---|

| PROV_RSA_FULL | Supports both digital signatures and data encryption. It is considered a general purpose CSP. The RSA public key algorithm is used for all public key operations. |

| PROV_RSA_AES | Supports the same as PROV_RSA_FULL with additional AES encryption capability. |

| PROV_RSA_SCHANNEL | Supports both RSA and Schannel protocols. |

Für die Auswahl des korrekten CSP des HSM sieht man sich nun die Providertypen des jeweiligen HSM-Herstellers an.

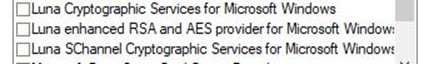

Beispiel Gemalto (SafeNet) Luna:

Provider Name: Luna Cryptographic Services for Microsoft Windows

Provider Type: 1 - PROV_RSA_FULL

Provider Name: Luna enhanced RSA and AES provider for Microsoft Windows

Provider Type: 24 - PROV_RSA_AES

Provider Name: Luna SChannel Cryptographic Services for Microsoft Windows

Provider Type: 12 - PROV_RSA_SCHANNEL

Beispiel Utimaco CryptoServer:

Provider Name: Utimaco CryptoServer CSP

Provider Type: 1 - PROV_RSA_FULL

Provider Name: Utimaco CryptoServer RSA and AES CSP

Provider Type: 24 - PROV_RSA_AES

Die Dokumentation über die Providertypen lässt erkennen, dass der PROV_RSA_AES und der PROV_RSA_SCHANNEL beide mindestens die gleichen Funktionalität haben die der PROV_RSA_FULL.

Fazit

Für die Registration Authority (RA) Zertifikate des Registrierungsdienstes für Netzwerkgeräte sollte mindestens ein CSP vom Typ PROV_RSA_FULL ausgewählt werden.

Für die gängigen Hardware Security Module wären das:

- Gemalto (SafeNet): Luna Cryptographic Services for Microsoft Windows

- Utimaco (CryptoServer): Utimaco CryptoServer CSP

- Thales (nCipher): nCipher Enhanced Cryptographic Provider

Die Verwendung von Key Storage Providern (KSP) ist mit dem Registrierungsdienst für Netzwerkgeräte nicht möglich. Siehe hierzu auch Artikel "Liste der Use Cases für Zertifikate, die bestimmte Cryptographic Service Provider (CSP) oder Key Storage Provider (KSP) benötigen".

Weitere Sicherheitshärtung

Eine schlecht gesicherte NDES Installation kann ein erhebliches Risiko für das Unternehmen bergen.

Die Härtung der Registration Authority Zertifikate ist nur dann sinnvoll, wenn dessen Signaturen auch von der Geräte-Zertifikatvorlage verlangt werden.

Die Verwendung eines Hardware Security Moduls (HSM) ist zur Sicherheitshärtung einer NDES Installation nicht das einzige und nicht das effektivste Mittel.

Neben der Verwendung von HTTPS für die NDES-Administrations-Webseite ist es sehr empfehlenswert, die verbundene Zertifizierungsstelle aus den NTAuthCertificates Objekt im Active Directory zu entfernen und entweder Namenseinschränkungen (engl. "Name Constraints") zu verwenden, oder den Umfang der Zertifikatbeantragung durch das TameMyCerts Policy Modul einzugrenzen.

Weiterführende Links:

Externe Quellen

- Cryptographic Provider Type (Microsoft)

- PROV_RSA_FULL (Microsoft)

Ein Gedanke zu „Welcher Cryptographic Service Provider (CSP) sollte für den Registrierungsdienst für Netzwerkgeräte (NDES) verwendet werden?“

Kommentare sind geschlossen.