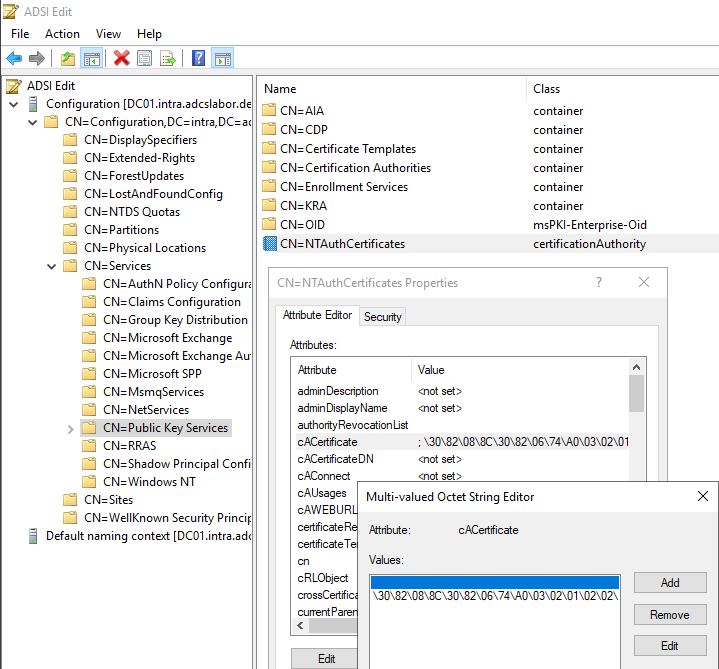

In der Standardkonfiguration befinden sich alle Zertifizierungsstellen-Zertifikate von ins Active Directory integrierten Zertifizierungsstellen (Enterprise Certification Authority) in einem Objekt vom Typ CertificationAuthority namens NTAuthCertificates innerhalb der Configuration Partition der Active Directory Gesamtstruktur.

Für eine Gesamtstruktur mit dem Namen intra.adcslabor.de befindet sich das Objekt in folgendem LDAP-Pfad:

CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=intra,DC=adcslabor,DC=de

Die Zertifizierungsstellen-Zertifikate werden bei der Installation von ins Active Directory integrierten Zertifizierungsstellen (eng. Enterprise Certification Authority) automatisch in das Objekt eingetragen.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Das NTAuthCertificates Objekt wird im Windows-Ökosystem zur Autorisierung von Zertifizierungsstellen für auf Zertifikaten basierende Anmeldungen verwendet. Dies umfasst unter Anderem:

| Funktion | Beschreibung |

|---|---|

| Enroll on Behalf Of (EOBO) | Das CA-Zertifikat der Zertifizierungsstelle , welche die Zertifikate für die Enrollment Agenten ausstellt, muss sich in NTAuthCertificates befinden. |

| Key Recovery / Private Key Archivierung | Das CA-Zertifikat der Zertifizierungsstelle, welche die Schlüssel archiviert, muss sich in NTAuthCertificates befinden. |

| Smartcard Logon | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der Domänencontroller und der anmeldenden Benutzer ausstellt, muss sich in NTAuthCertificates befinden. |

| Windows Hello for Business | Identisch zu Smartcard Logon. Wenn Windows Hello for Business ohne Zertifikate wird, muss nur die Zertifizierungsstelle für Domänencontroller eingetragen sein. |

| Netzwerkrichtlinienserver (Network Policy Server, NPS), wenn Zertifikatbasierte Anmeldungen verarbeitet werden (z.B. 802.1x über drahtloses oder verkabeltes Netzwerk, DirectAccess, Always ON VPN) | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der anmeldenden Benutzer oder Computer ausstellt, muss sich in NTAuthCertificates befinden. |

| EFS Dateiwiederherstellungs-Agenten | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der Dateiwiederherstellungs-Agenten ausstellt, muss sich in NTAuthCertificates befinden. |

| IIS Client Certificate Mapping (gegen Active Directory) | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der anmeldenden Benutzer ausstellt, muss sich in NTAuthCertificates befinden. |

| Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES), nur Renewal-Modus | Betrifft nur den Renewal-Modus, also das signieren einer Zertifikatanforderung mit einem bestehenden Zertifikat. Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der zu erneuernden Zertifikate ausgestellt hat, muss sich in NTAuthCertificates befinden. |

Siehe auch Artikel "Änderungen an der Zertifikatausstellung und an der zertifikatbasierten Anmeldung am Active Directory mit dem Patch für Windows Server vom 10. Mai 2022 (KB5014754)".

Zertifizierungsstellen, welche solche Anmeldeformen nicht bedienen, können gefahrlos aus dem Objekt entfernt werden. Da die CA-Zertifikate als ASN.1 kodiertes Byte Array abgespeichert sind, und man den Inhalt der Zertifikate nicht sehen kann, eignet sich der ADSI-Editor hierfür weniger.

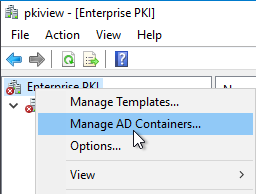

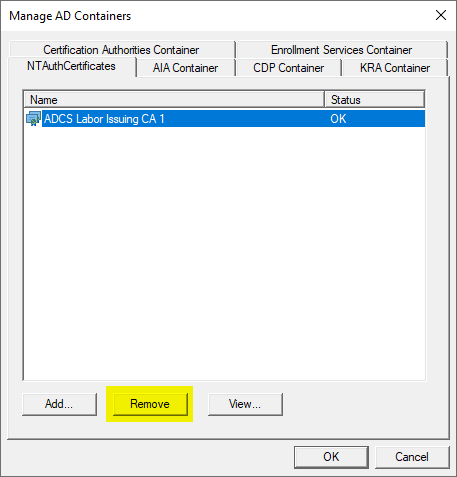

Stattdessen sollte das Enterprise PKI Werkzeug (pkiview.msc) aus den Remote Server Administration Tools (RSAT) für die Zertifizierungsstelle verwendet werden. In diesem Programm gibt es die Option "Manage AD Containers".

Für diesen Schritt sind Enterprise Administrator- oder entsprechend delegierte Berechtigungen erforderlich.

Im Karteireiter NTAuthCertificates können alle CA-Zertifikate, die nicht benötigt werden, entfernt werden.

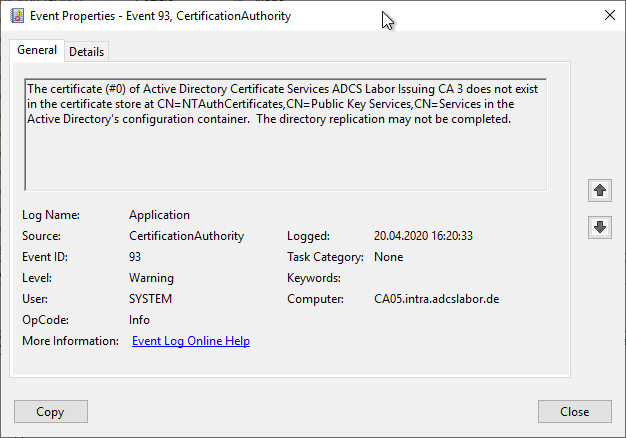

Bitte beachten, dass Zertifizierungsstellen bei Fehlen eines ihrer Zertifizierungsstellen-Zertifikate das Ereignis Nr. 93 im Ereignisprotokoll erzeugen werden, die in diesem Fall natürlich bewußt ignoriert werden kann.

Weiterführende Links:

- Die Beantragung eines Zertifikats schlägt fehl mit der Fehlermeldung "A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider. 0x800b0112 (-2146762478 CERT_E_UNTRUSTEDCA)"

- Angriffsvektor auf den Active Directory Verzeichnisdienst über den Smartcard Logon Mechanismus

- Remoteserver-Verwaltungstools für Active Directory Certificate Services auf Windows 10 ab Version 1809 installieren

- Welche Voraussetzungen müssen auf Infrastruktur-Seite erfüllt sein, damit Smartcard-Anmeldungen möglich sind?

- Anmeldefehler mit Windows Hello for Business: "Wenden Sie sich an den Systemadministrator, und teilen Sie ihm mit, dass das KDC-Zertifikat nicht überprüft werden konnte."

Externe Quellen

- Map Client Certificates by Using Active Directory Mapping (IIS 7) (Microsoft Corporation)

- Client Certificate Mapping Authentication (Microsoft Corporation)

- How to import third-party certification authority (CA) certificates into the Enterprise NTAuth store (Microsoft Corporation)

21 Gedanken zu „Bearbeiten des NTAuthCertificates Objektes im Active Directory“

Kommentare sind geschlossen.