Oftmals können Probleme mit der Public Key Infrastruktur im zugrundeliegenden Netzwerk gefunden werden – beispielsweise wenn eine Firewallregel im Netzwerk fehlt.

Somit ist es hilfreich, wenn man in der Lage ist, den Netzwerkdatenverkehr mitzuschneiden, um ihn zu analysieren. Hierfür existieren exzellente Werkzeuge wie Wireshark, jedoch erfordern diese, dass eine Installation auf dem betreffenden System vorgenommen wird, was auf einem produktiven System nicht ohne weiteres vorgenommen werden kann und sollte.

Glücklicherweise besitzt das Windows Server Betriebssystem einen integrierten Mechanismus, um Netzwerkpakete mitzuschneiden. Die daraus resultierenden Dateien sind jedoch nicht mit Wireshark kompatibel. Das Microsoft-eigene Werkzeug, Message Analyzer, wurde zum 25.11.2019 abgekündigt und die Download-Links entfernt.

Nachfolgend wird daher beschrieben, wie ein solcher Mitschnitt erzeugt und anschließend in ein Wireshark-kompatibles Format gebracht werden kann, um den Mitschnitt abseits des betreffenden Servers analysieren zu können.

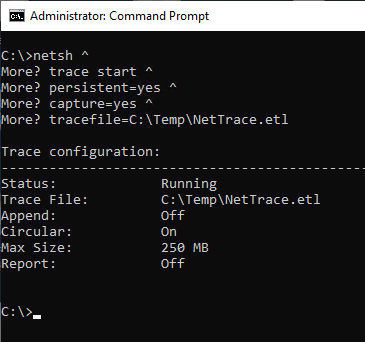

Auf dem betreffenden PKI-System wird als Administrator eine Paketaufzeichnung mit folgendem Kommandozeilenbefehl gestartet:

netsh trace start persistent=no report=no capture=yes [maxSize=1024] [ipv4.address={IP-Adresse-Quelle-oder-Ziel}] tracefile={Pfad-zur-Aufgabedatei}.etl

Wird der "tracefile" Parameter nicht angegeben, wird automatisch eine Datei im Temp-Verzeichnis des Benutzers angelegt.

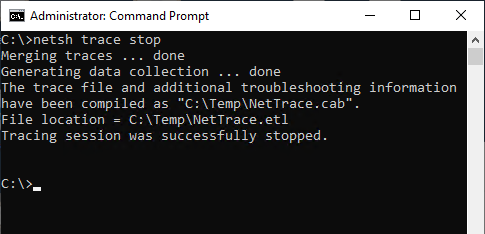

Nach einer kurzen Wartezeit kann man beginnen, den Fehler zu reproduzieren. Wurde dies erfolgreich beendet, kann die Aufzeichnung mit folgendem Kommandozeilenbefehl beendet werden:

netsh trace stop

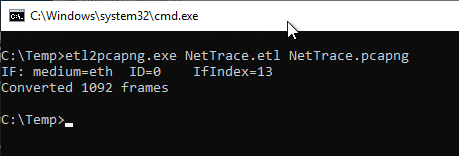

Die erzeugte Datei kann nun entweder auf dem gleichen System oder auf einem anderen mit dem kostenfreien Microsoft-Programm etl2pcapng in ein Wireshark-kompatibles Format konvertiert werden.

etl2pcapng {ETL-Datei}.etl {PCAPNG-Datei}.pcapng

Die in diesem Schritt generierte .pcapng Datei kann nun mit Wireshark geöffnet und ausgewertet werden.

Filtern der mitgeschnittenen Daten

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

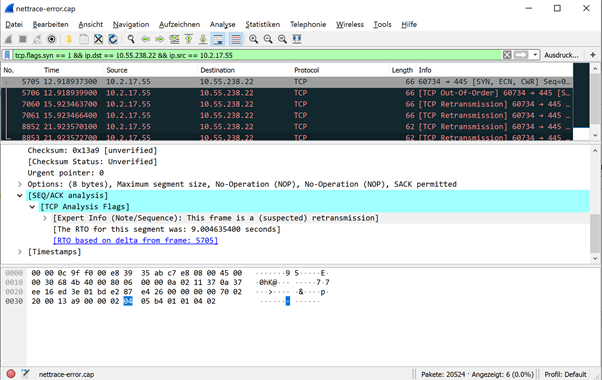

Für den Fall, dass eine Netzwerk-Firewall die ausgehenden Datenpakete stillschweigend verwirft, könnte ein entsprechender Filter beispielsweise wie folgt aussehen:

| Aktion | Syntax |

|---|---|

| Zeige nur Datenverkehr von einem bestimmten Quellsystem | ip.src == {IP-Addresse-des-Quellsystems} |

| Zeige nur Datenverkehr zu einem bestimmten Zielsystem | ip.dst == {IP-Addresse-des-Quellsystems} |

| Zeige nur initiierte TCP-Verbindungen | tcp.flags.syn == 1 |

Beispiel:

tcp.flags.syn == 1 && ip.dst == {IP-Addresse-des-Zielsystems} && ip.src == {IP-Addresse-des-Quellsystems}

Wird der Filter nun auf die .pcapng-Datei angewendet, würde sich der zuvor beschriebene Fall, dass eine Netzwerk-Firewall ausgehende Pakete stillschweigend verwirft, beispielsweise wie folgt zeigen (Es tauchen wiederholt Pakete mit gesetztem SYN-Flag auf, Wireshark vermutet eine Retransmission):

Weiterführende Links

Externe Quellen

- microsoft/etl2pcapng (GitHub)

- Using Netsh to manage traces – Win32 apps | Microsoft Learn (Microsoft)

- No Wireshark? No TCPDump? No Problem! (SANS ISC InfoSec Forums)

- So you want to use Wireshark to read the netsh trace output .etl? (Microsoft TechNet Blogs, Archivlink)

- Microsoft Message Analyzer Blog (Microsoft)

Ein Gedanke zu „Netzwerkprobleme mit Wireshark analysieren, ohne Software auf produktiven Systemen installieren zu müssen“

Kommentare sind geschlossen.