Die Authentication Mechanism Assurance (AMA) bietet die Möglichkeit, die Mitgliedschaft in einer Sicherheitsgruppe an die Anmeldung mit einem Smartcard Zertifikat, welches einen bestimmten Object Identifier (OID) enthält, zu binden.

Meldet sich der Benutzer nicht mit dem Smartcard Zertifikat, sondern mit Benutzername und Passwort an, ist er auch nicht Mitglied der Sicherheitsgruppe.

Nachfolgend wird beschrieben, wie eine Zertifikatvorlage für die Nutzung mit der Authentication Mechanism Assurance erzeugt werden kann.

Voraussetzungen

Bevor die Zertifikatvorlage erstellt werden kann, muss für die Ausstellungsrichtlinie ein Object Identifier (OID) definiert werden. Dieser sollte sich innerhalb eines Namensraums befinden, den man selbst besitzt. Die (IANA) bietet die Möglichkeit, sich kostenlos eine Private Enterprise Number (PEN) unterhalb ihres OID Baumes zu registrieren, welche für diesen Zweck verwendet werden kann

Erstellen der Zertifikatvorlage

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

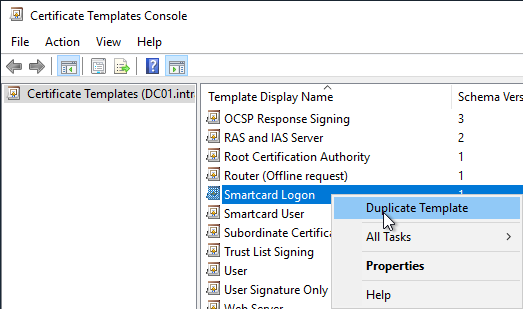

Die Zertifikatvorlage wird mit der Verwaltungskonsole für Zertifikatvorlagen (certtmpl.msc) erzeugt.

Bei dem resultierenden Zertifikat handelt es sich prinzipiell um ein Smartcard Logon Zertifikat. Aus diesem Grund wird die gleichnamige Zertifikatvorlage auch als Ausgangsbasis verwendet. Sie wird mit rechts angeklickt, und es wird "Duplicate Template" ausgewählt.

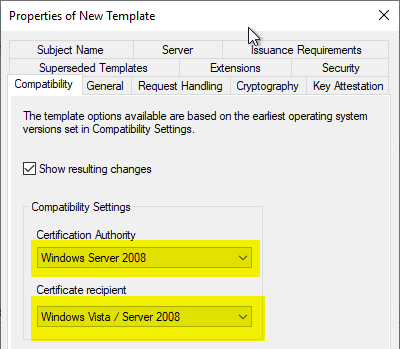

Soll statt dem Microsoft Base Smart Card Crypto Provider lieber der modernere Microsoft Smart Card Key Storage Provider verwendet werden, sollte im Karteireiter "Compatibility" die Kompatibilität mindestens auf Windows Server 2008 / Windows Vista (Version 3 Zertifikatvorlage) ausgewählt werden.

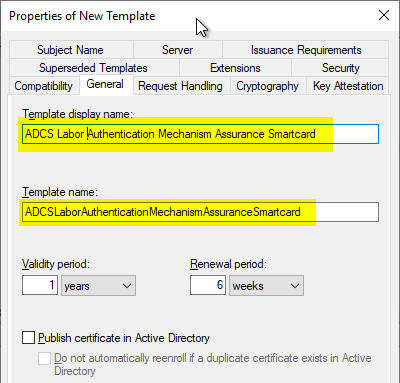

Im Karteireiter "General" wird ein aussagekräftiger Name vergeben.

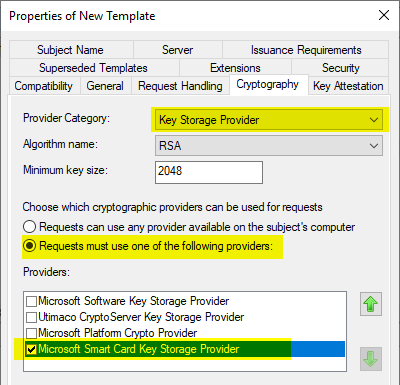

Im Karteireiter "Cryptography" wird die Provider Category auf "Key Storage Provider" abgeändert. Anschließend wird die Option "Requests must use one of the following providers" ausgewählt und ausschließlich der Microsoft Smart Card Key Storage Provider ausgewählt.

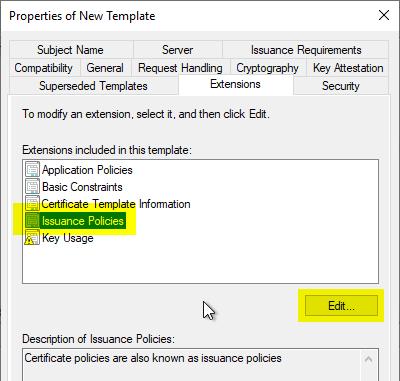

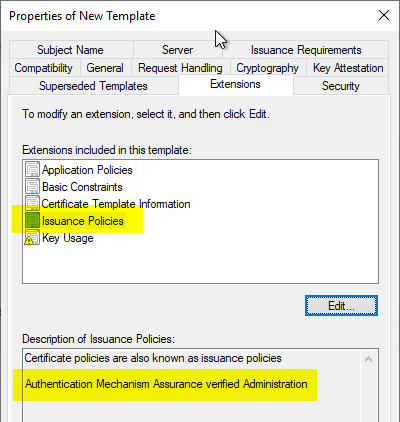

Im Karteireiter "Extensions" wird der Abschnitt "Issuance Policies" mit Klick auf "Edit…" bearbeitet.

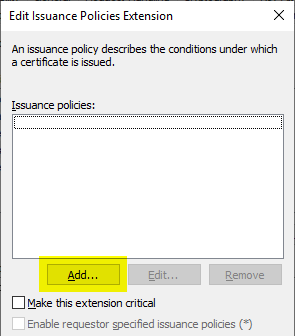

Mit "Add…" wird eine Issuance Policy hinzugefügt.

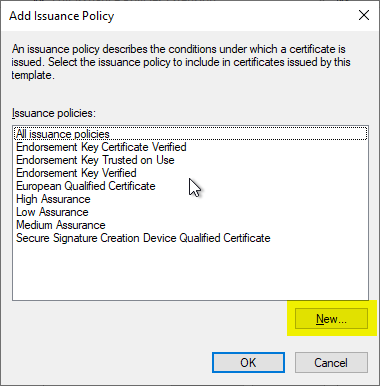

Im folgenden Dialog wird mit Klick auf "New…" eine neue Ausstellungsrichtlinie erzeugt.

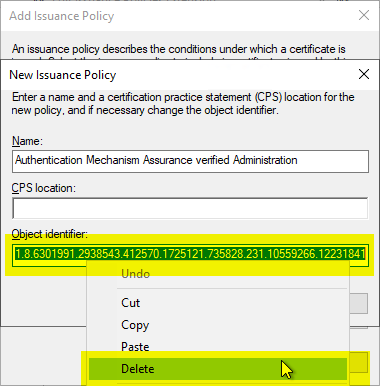

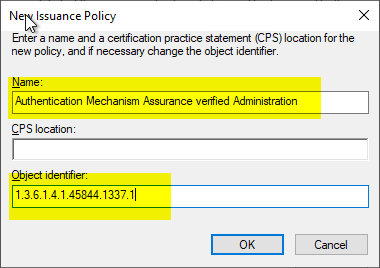

Es wird automatisch ein Object Identifier erzeugt, welcher aber entfernt werden sollte, da er sich innerhalb der OID-Struktur von Microsoft befindet.

Stattdessen sollte ein eigener Object Identifier angegeben werden. Der Ausstellungsrichtlinie wird dann noch ein aussagekräftiger Name zugewiesen.

Der hier vergebene Name wird im Verzeichnisdienst gespeichert und auf alle Computer innerhalb der Gesamtstruktur repliziert. Betrachtet später ein Benutzer ein Zertifikat von dieser Vorlage, wird der hier eingegebene Name im Zertifikat-Dialog angezeigt.

Die Dialoge können nun mit "OK" geschlossen werden. Zurück im Karteireiter "Extensions" sollte im Abschnitt "Issuance Policies" nun der vergebene Name angezeigt werden.

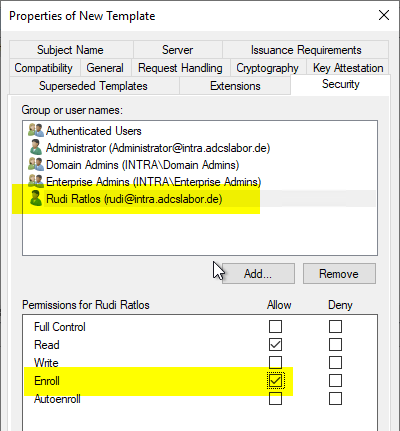

Im Karteireiter "Security" bekommen die berechtigten Benutzer das "Enroll"-Recht

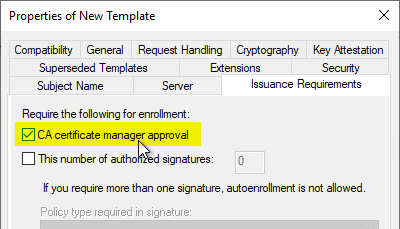

Der folgende Schritt ist nicht notwendig aber empfohlen: Im Karteireiter "Issuance Requirements" sollte das Häkchen für "CA certificate manager approval" aktiviert werden, sodass eine Zertifikatanforderung nicht direkt von der Zertifizierungsstelle beantwortet wird, sondern zunächst von einem Zertifikatmanager gegengeprüft werden muss.

Veröffentlichen der Zertifikatvorlage

Die Zertifikatvorlage ist nun bereit zur Ausstellung und kann auf der Zertifizierungsstelle veröffentlicht werden.

Bevor die Authentication Mechanism Assurance eingesetzt werden kann, müssen noch alle weiteren Voraussetzungen erfüllt sein. Siehe hierzu Artikel "Verwenden von Authentication Mechanism Assurance (AMA) für die Absicherung der Anmeldung administrativer Konten".

Ein Gedanke zu „Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance (AMA)“

Kommentare sind geschlossen.