Implementiert man eine Active Directory integrierte Zertifizierungsstelle, ist oft eine Planung der im Netzwerk zu erstellenden Firewallregeln erforderlich. Nachfolgend eine Aufstellung der benötigten Firewallregeln und eventueller Fallstricke.

Benötigte Firewallregeln von Clients zur Zertifizierungsstelle

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Zur Beantragung von Zertifikaten von Clients über RPC/DCOM werden folgende Firewallregeln benötigt:

| Netzwerkprotokoll | Ziel-Port | Protokoll |

|---|---|---|

| TCP | 135 | RPC Endpoint Mapper |

| TCP | 49152-65535 | RPC dynamische Ports |

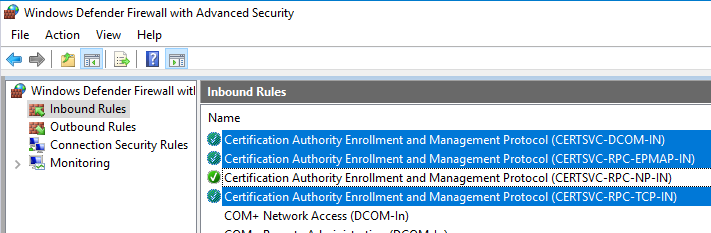

Die Firewallregeln werden mit der Installation der Zertifizierungsstellen-Rolle automatisch mit konfiguriert. Sie müssen also üblicherweise nicht explizit aktiviert werden.

Die meisten Artikel verweisen darauf, dass auch der TCP Port 445 zur Zertifizierungsstelle geöffnet werden muss, und es wird auch eine entsprechende lokale Firewallregel erzeugt.

Für die Beantragung von Zertifikaten ist die Regel jedoch nicht erforderlich. Sie wird nur für administrative Aktionen benötigt. Näheres dazu im weiteren Verlauf des Beitrags.

Diese Firewallregeln reichen ebenfalls für das Abfragen der Zertifizierungsstellen-Datenbank von Remote-Systemen aus.

Benötigte Firewallregeln von Clients zur Sperrstatusinfrastruktur

Alle Systeme, die Zertifikate beantragen oder überprüfen benötigen Zugriff auf die Sperrstatusinfrastruktur (CRL Distribution Point, CDP und Authority Information Access, AIA).

Welche Ports zu öffnen sind, hängt von der Konfiguration der Sperrstatusinfrastruktur ab. Sind CDP und AIA über Webserver abgebildet, muss entsprechender Port für das Hypertext Transfer Protocol (HTTP) geöffnet werden.

| Netzwerkprotokoll | Port | Protokoll |

|---|---|---|

| TCP | 80 | Hypertext Transfer Protocol (HTTP) |

Siehe auch Artikel "Benötigte Firewallregeln für den Onlineresponder (OCSP)".

Werden CDP und AIA auch oder nur über LDAP bereitgestellt, müssen die Firewall-Ports für Domänen-Clients in Richtung der Domänen-Controller der Gesamtstruktur geöffnet werden. Die Firewall-Anforderungen entsprechen denen eines Domänenmitglieds.

Dies umfasst folgende Ports:

| Netzwerkprotokoll | Ziel-Port | Protokoll |

|---|---|---|

| TCP und UDP | 53 | Domain Name System |

| TCP | 88 | Kerberos |

| UDP | 123 | NTP |

| TCP | 135 | RPC Endpoint Mapper |

| TCP und UDP | 389 | LDAP |

| TCP | 445 | Server Message Block RPC Named Pipes |

| TCP | 636 | LDAP over SSL |

| TCP | 3268 | LDAP-GC |

| TCP | 3269 | LDAP-GC over SSL |

| TCP | 49152-65535 | RPC dynamische Ports |

Benötigte Firewallregeln von administrativen Clients zur Zertifizierungsstelle

Wird die Zertifizierungsstelle von einem Remotecomputer aus verwaltet, ist zusätzlich der TCP Port 445 in der Firewall zu erlauben. Die Rollenkonfiguration von NDES führt eine administrative Aktion durch und benötigt diesen Zugriff ebenfalls zumindest während des Konfigurationsprozesses. Es gibt jedoch die Möglichkeit, NDES auch manuell zu installieren, in diesem Fall ist es nicht erforderlich, die Firewall für den TCP Port 445 zu öffnen.

| Netzwerkprotokoll | Ziel-Port | Protokoll |

|---|---|---|

| TCP | 135 | RPC Endpoint Mapper |

| TCP | 49152-65535 | RPC dynamische Ports |

| TCP | 445 | RPC Named Pipes |

Näheres zur Notwendigkeit des TCP Port 445 in Verbindung mit den einzelnen ADCS Rollen im weiteren Verlauf des Beitrags.

Ist TCP 445 von Clients zur Zertifizierungsstelle erforderlich?

Im Rahmen von Härtungsmaßnahmen kann die Frage aufkommen, ob der TCP Port 445 von den Clients zur Zertifizierungsstelle wirklich erforderlich ist. Die Antwort darauf lautet:

Es kommt darauf an.

Der TCP Port 445 wird nicht nur für das allgemein bekannte Server Message Block (SMB) Protokoll, auch bekannt als Common Internet File System (CIFS) verwendet, sondern auch für RPC Names Pipes, wie im Fall der Zertifizierungsstelle. Einige Funktionen der Zertifizierungsstelle benötigen diesen Port zum Funktionieren.

Hier eine Liste:

| Anwendungsfall | Ergebnis (TCP 445 nicht geöffnet) |

|---|---|

| Zertifikatbeantragung via RPC/DCOM (manuell und AutoEnrollment) | Funktioniert |

| Abfragen der Zertifizierungsstellen-Datenbank | Funktioniert |

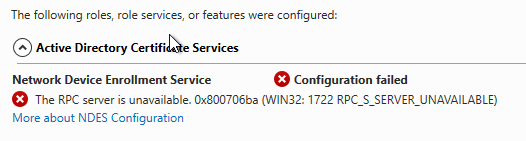

| NDES Rollenkonfiguration | Funktioniert nicht |

| Zertifikatbeantragung via NDES | Funktioniert |

| Zertifikatbeantragung via Zertifizierungsstellen-Webregistrierung | Funktioniert |

| Zertifikatbeantragung des Online Responders (OCSP, verwendet eigenen Enrollment Code) | Funktioniert |

| Administration der Zertifizierungsstelle über Remoteserver-Verwaltungstools | Funktioniert nicht |

Der TCP-Port 445 wird also nur für das ICertAdmin Interface benötigt. Im Allgemeinen ist es also ratsam, diesen Port nicht allen Clients zugänglich zu machen.

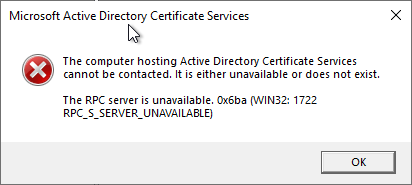

Sowohl die Rollenkonfiguration von NDES sowie die Remoteserver-Verwaltungstools werden mit der Fehlermeldung "The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)" fehlschlagen, wenn der TCP-Port 445 nicht für das entsprechende System geöffnet ist.

Hier sollten jedoch entweder nur vorübergehende oder feingranular gesetzte Firewallregeln verwendet werden, um die möglichen Angriffsvektoren so gering wie möglich zu halten.

Benötigte Firewallregeln von der Zertifizierungsstelle zu anderen Hosts

Ausgehend muss die Zertifizierungsstelle, sofern es sich um eine Active Directory-integrierte Zertifizierungsstelle handelt, lediglich mit den Domain Controllern der Gesamtstruktur kommunizieren. Die Firewall-Anforderungen entsprechen denen eines Domänenmitglieds.

Dies umfasst folgende Ports:

| Netzwerkprotokoll | Ziel-Port | Protokoll |

|---|---|---|

| TCP und UDP | 53 | Domain Name System |

| TCP | 88 | Kerberos |

| UDP | 123 | NTP |

| TCP | 135 | RPC Endpoint Mapper |

| TCP und UDP | 389 | LDAP |

| TCP | 445 | Server Message Block RPC Named Pipes |

| TCP | 636 | LDAP over SSL |

| TCP | 3268 | LDAP-GC |

| TCP | 3269 | LDAP-GC over SSL |

| TCP | 49152-65535 | RPC dynamische Ports |

Ist TCP 445 von der Zertifizierungsstelle zu den Domänencontrollern erforderlich?

Im Rahmen von Härtungsmaßnahmen kann die Frage aufkommen, ob der TCP Port 445 von der Zertifizierungsstelle zu den Domänencontrollern wirklich erforderlich ist. Die Antwort darauf lautet:

Klares Ja!

Die für Domänencontroller bevorzugte Zertifikatvorlage "Kerberos Authentication" und davon abgeleitete Zertifikatvorlagen enthalten das Flag CT_FLAG_SUBJECT_ALT_REQUIRE_DOMAIN_DNS im msPKI-Certificate-Name-Flag Attribut.

Dieses Flag bewirkt, dass die Zertifizierungsstelle den vollqualifizierten Domänennamen (FQDN) sowie den NETBIOS-Namen des Antragstellers in die Subject Alternative Name (SAN) Erweiterung des Zertifikats einträgt und erfordert, dass die Zertifizierungsstelle per NTLM mit dem beantragenden Domain Controller sprechen kann.

Diese Kommunikation erfolgt über den TCP-Port 445, der entsprechend in der Firewallkonfiguration des Netzwerks freigegeben sein muss.

Ist der Port auf dem Domänencontroller nicht erreichbar, wird die Zertifikatbeantragung mit der Fehlermeldung "The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)" fehlschlagen.

Sonderfall Zertifizierungsstellen-Webregistrierung (CAWE)

Speziell an der CAWE Rolle ist, dass die Zertifizierungsstelle als Antwort auf eine Zertifikatanforderung von CAWE eine Verbindung zu den dynamischen RPC Ports des CAWE Servers zu öffnen versucht. Wenn diese Firewallregel nicht eingerichtet wird, dauert die Beantragung von Zertifikaten über die CAWE sehr lange oder bricht gänzlich ab.

| Netzwerkprotokoll | Ziel-Port | Protokoll |

|---|---|---|

| TCP | 135 | RPC Endpoint Mapper |

| TCP | 49152-65535 | RPC dynamische Ports |

Siehe hierzu auch Artikel "Benötigte Firewallregeln für die Zertifizierungsstellen-Webregistrierung (CAWE)".

Wiederherstellen der Standard Windows-Firewall-Regeln auf der Zertifizierungsstelle

Die Standard Windows-Firewall-Regeln auf einer Zertifizierungsstelle können mit folgemdem Windows PowerShell-Befehl wieder aktiviert werden.

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-DCOM-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-RPC-EPMAP-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-RPC-NP-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-RPC-TCP-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-TCP-Out

Weiterführende Links:

- Fehlersuche für die automatische Zertifikatbeantragung (Autoenrollment) via RPC/DCOM

- Benötigte Firewallregeln für den Registrierungsdienst für Netzwerkgeräte (NDES)

- Benötigte Firewallregeln für den Zertifikatregistrierungsrichtlinien-Webdienst (CEP)

- Benötigte Firewallregeln für den Zertifikatregistrierungs-Webdienst (CES)

- Benötigte Firewallregeln für den Onlineresponder (OCSP)

- Benötigte Firewallregeln für die Zertifizierungsstellen-Webregistrierung (CAWE)

- Service overview and network port requirements for Windows

- Die Beantragung eines Zertifikats für Domänencontroller schlägt fehl mit Fehlermeldung "The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)"

- Die Rollenkonfiguration für Network Device Enrollment Service (NDES) schlägt fehl mit Fehlermeldung "The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)"

- Zertifikate für Domänencontroller enthalten nicht den Domänennamen im Subject Alternative Name (SAN)

21 Gedanken zu „Benötigte Firewallregeln für Active Directory Certificate Services“

Kommentare sind geschlossen.