Wird eine Sperrkonfiguration für einen Onlineresponder konfiguriert, gibt es verschiedene Einstellungsmöglichkeiten, die nachfolgend besprochen werden.

Der Online Responder (Online Certificate Status Protocol, OCSP) ist eine alternative Möglichkeit, Sperrstatusinformationen für Zertifikate bereitzustellen. Entitäten, die den Sperrstatus eines Zertifikats überprüfen möchten, müssen dank OCSP nicht die komplette Liste aller widerrufenen Zertifikate herunterladen, sondern können gezielt eine Anfrage für das betreffende Zertifikat an den Online Responder stellen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Online Responder (Online Certificate Status Protocol, OCSP)".

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

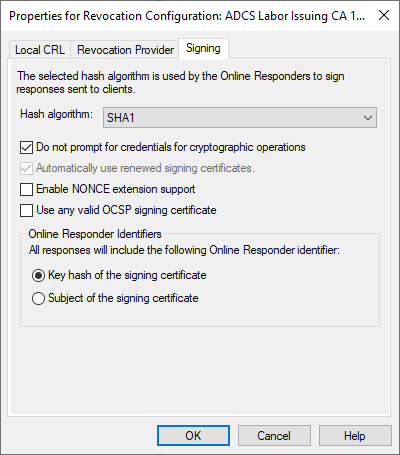

Hash Algorithm

Gibt an, mit welchem Algorithmus die OCSP-Antwort signiert wird.

Gültige Werte sind:

| Algorithmus | Anmerkungen |

|---|---|

| MD2 | veraltet, nicht empfohlen |

| MD4 | veraltet, nicht empfohlen |

| MD5 | veraltet, nicht empfohlen |

| SHA1 | veraltet, nicht empfohlen, Standardwert |

| SHA256 | empfohlener Standardwert gemäß RFC 6960 |

| SHA384 | |

| SHA512 |

Do not prompt for credentials for cryptographic operations

Sofern der private Schlüssel des OCSP-Antwortsignaturzertifikats zusätzlich geschützt ist (z.B. durch ein Passwort oder ein Hardware Security Modul, welches eine Interaktion beim Laden des Schlüssels erfordert), würde der entsprechende Dialog beim Laden des privaten Schlüssels (Start des Onlineresponder-Dienstes oder erstmaliges Laden einer Sperrkonfiguration) präsentiert werden.

Ist diese Option aktiviert (Standardeinstellung), wird kein Dialog angezeigt, stattdessen würde die Sperrkonfiguration stillschweigend in einen Fehlerzustand übergehen.

Diese Option ist durch das Flag "OCSP_SF_SILENT" (0x1) abgebildet.

Automatically use renewed signing certificates

Ist diese Option aktiviert (Standard für Online-Konfigurationen), verwendet der Onlineresponder automatisch neue OCSP-Antwortsignaturzertifikate. Somit ist keine manuelle Zuweisung durch einen Administrator erforderlich.

Diese Option ist durch das Flag "OCSP_SF_ALLOW_SIGNINGCERT_AUTORENEWAL" (0x4) abgebildet.

Enable NONCE extension support

Ist die Option aktiviert, und eine OCSP-Anfrage beinhaltet die Number used only Once (NONCE)-Erweiterung, wird der serverseitige Cache ignoriert und eine neue Antwort generiert, welche die angefragte NONCE enthält.

Bitte beachten, dass NONCE nur zum Einsatz kommt, wenn ein OCSP-Client diese verwendet. Der Microsoft OCSP-Client unterstützt die NONCE-Erweiterung nicht.

The Microsoft OCSP client does not support the nonce extension.

Online Responder Installation, Configuration, and Troubleshooting Guide (Microsoft)

Diese Option ist durch das Flag "OCSP_SF_ALLOW_NONCE_EXTENSION" (0x100) abgebildet.

Use any valid OCSP signing Certificate

Ist die Option nicht aktiviert (Standardeinstellung), werden nur OCSP-Antwortsignaturzertifikate verwendet, die von der gleichen Zertifizierungsstelle ausgestellt wurden.

Ist diese Option aktiviert, kann der Onlineresponder alle Signaturzertifikate verwenden, die das "OCSP-Signing" Extended Key Usage beinhalten, unabhängig, von welcher Zertifizierungsstelle diese ausgestellt wurden.

Diese Option ist durch das Flag "OCSP_SF_FORCE_SIGNINGCERT_ISSUER_ISCA" (0x8) abgebildet.

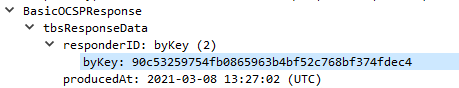

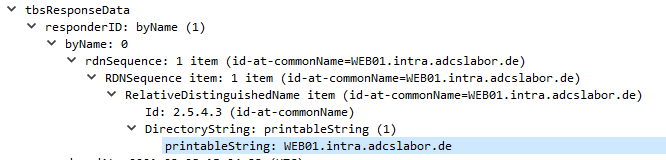

Online Responder Identifiers

Spezifiziert, ob die ResponderID der OCSP-Antwort den Subject Namen oder den Schlüssel-Hash (SHA1-Prüfsumme des privaten Schlüssels, Standardeinstellung) des OCSP-Antwortsignaturzertifikates enthält (siehe RFC 6960).

Die Einstellung ist durch die folgenden beiden Flags abgebildet:

| Art | Flag |

|---|---|

| Schlüssel-Hash | OCSP_SF_RESPONDER_ID_KEYHASH (0x40) |

| Subject Name | OCSP_SF_RESPONDER_ID_NAME (0x80) |

Weiterführende Links:

Externe Quellen

- Online Responder Installation, Configuration, and Troubleshooting Guide (Microsoft)

- IOCSPCAConfiguration::get_SigningFlags method (certadm.h) (Microsoft)

- Installing, Configuring, and Troubleshooting the Online Responder (Microsoft’s OCSP Responder) (Microsoft, Archivlink)

- RFC 6960 – X.509 Internet Public Key Infrastructure / Online Certificate Status Protocol – OCSP (Internet Engineering Task Force)

Kommentare sind geschlossen.