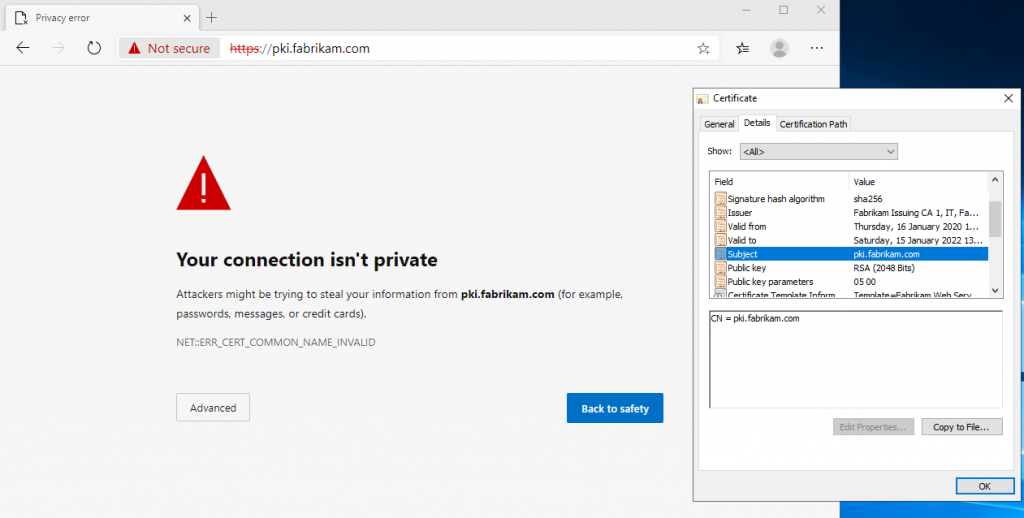

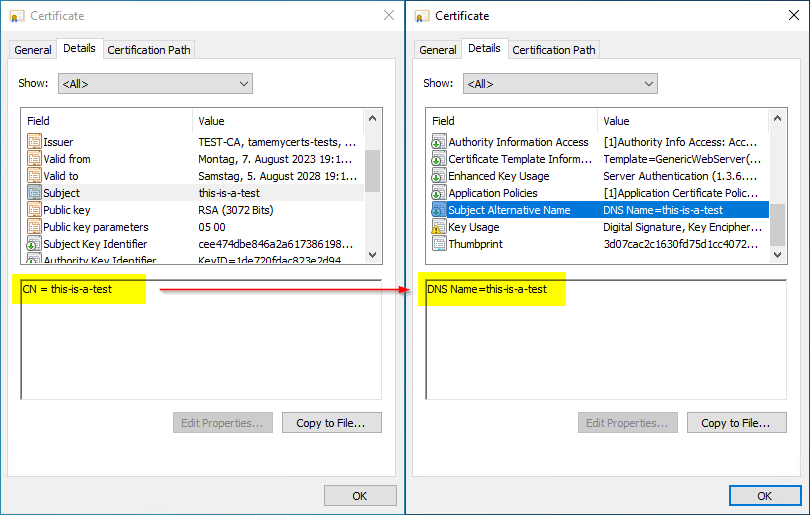

En commençant par la version 58, Google a décidé supprimer la prise en charge du Subject Distinguished Name des certificats de serveur web dans le navigateur Chrome et de n'accepter à la place que des certificats avec Subject Alternative Name.

Depuis ce moment, les certificats de serveur web sans Subject Alternative Name sont présentés sous la forme d'un dNSName de Google Chrome et d'autres Chromium(c'est-à-dire également les navigateurs Microsoft Edge) a été rejetée. D'autres fabricants de navigateurs ont rapidement adopté cette approche, de sorte que ce problème concerne désormais tous les navigateurs courants.

Das Problem im Unternehmensumfeld

Dieses Verhalten ist vollständig konform zum ITEF RFC 2818, welches in Jahr 2000 zurück datiert. Zertifikate für Webserver müssen daher zwingend den Subject Alternative Name (SAN) in Form eines DNS-Namens für deren Identität verwendet.

Leider sind in Unternehmen noch sehr viele Produkte (z.B. Firewalls, Telefonanlagen, Router und andere Appliances) im Einsatz, welche keine Zertifikatanträge mit einem SAN erstellen können.

Workarounds sind gefährlich

Dans l'intention prétendument bonne de rendre ainsi possible la délivrance de telles exigences de certificat avec un SAN, deviner malheureusement beaucoup sur beaucoup de Instructions de l'autorité de certification, le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2 activer.

Hiermit wird jedoch eine riesige Angriffsfläche eröffnet, da die Zertifizierungsstelle auf diese Weise für alle veröffentlichten Zertifikatvorlagen beliebige SANs durch den Antragsteller akzeptiert – somit auch von böswilligen Akteuren, was im schlimmsten Fall zur kompletten Übernahme des Active Directory führen kann.

Workarounds sind umständlich

Somit blieb einem verantwortungsvollen PKI-Administrator bislang nur der umständliche, manuelle Weg, um einen SAN nachträglich zu einer Zertifikatanforderung hinzuzufügen.

Zum Glück gibt es bessere Wege, um ans Ziel zu gelangen.

La solution

Mit dem TameMyCerts Policy Modul für die Microsoft Active Directory Certificate Services gibt es nun eine Möglichkeit, auf sichere Weise und vollautomatisch entsprechende Zertifikatanforderungen zu korrigieren – ohne unsichere Einstellungen auf der Zertifizierungsstelle aktivieren zu müssen.

TameMyCerts est un Module de politiquepour sécuriser l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend les fonctions de l'autorité de certification et permet de l'application élargie de la réglementationIl permet d'automatiser en toute sécurité l'émission de certificats. TameMyCerts est unique dans l'écosystème Microsoft et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement.

TameMyCerts erkennt sogar, ob entsprechend unsichere Flags auf der Zertifizierungsstelle gesetzt sind und lehnt Zertifikatanträge, welche die Einstellung ausnutzen ab.

TameMyCerts est open source et peut être utilisé gratuitement. Toutefois, pour une utilisation en entreprise, il est recommandé d'utiliser le Conclusion d'un contrat de maintenance. Cela garantit que vous recevrez un soutien qualifié et que le module pourra être développé à long terme avec une qualité élevée.

Liens complémentaires :

- Un module de politique pour les apprivoiser : Présentation du module de politique TameMyCerts pour Microsoft Active Directory Certificate Services

- Mise en danger de la structure globale d'Active Directory par le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2

- Modifier le Subject Alternative Name (SAN) d'un certificat avant son émission - mais en toute sécurité !