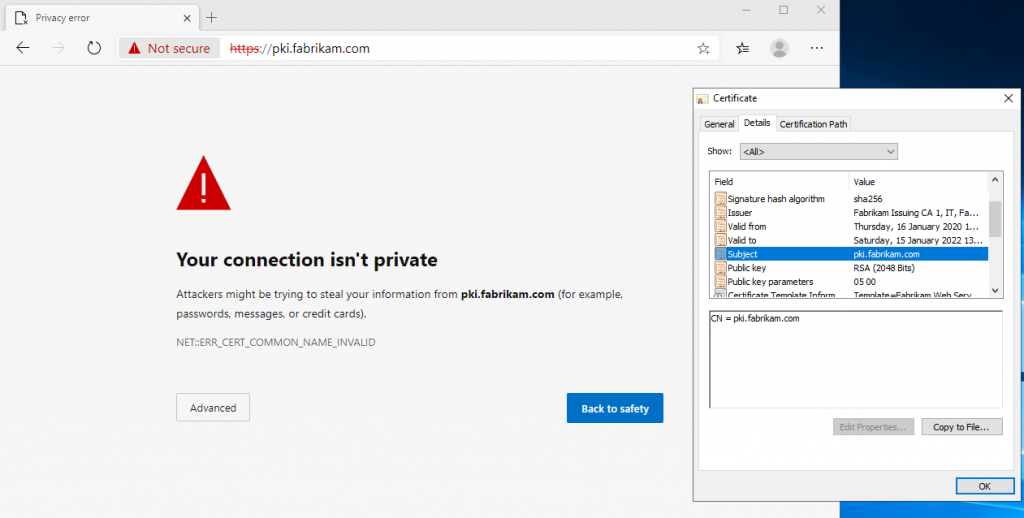

En commençant par la version 58, Google a décidé supprimer la prise en charge du Subject Distinguished Name des certificats de serveur web dans le navigateur Chrome et de n'accepter à la place que des certificats avec Subject Alternative Name.

Depuis ce moment, les certificats de serveur web sans Subject Alternative Name sont présentés sous la forme d'un dNSName de Google Chrome et d'autres Chromium(c'est-à-dire également les navigateurs Microsoft Edge) a été rejetée. D'autres fabricants de navigateurs ont rapidement adopté cette approche, de sorte que ce problème concerne désormais tous les navigateurs courants.

Le problème dans l'environnement de l'entreprise

Ce comportement est entièrement conforme à l'ITEF RFC 2818, qui date de l'an 2000. Les certificats pour les serveurs web doivent donc obligatoirement utiliser le Subject Alternative Name (SAN) sous la forme d'un nom DNS pour leur identité.

Malheureusement, les entreprises utilisent encore de très nombreux produits (par ex. pare-feu, installations téléphoniques, routeurs et autres appliances) qui ne peuvent pas créer de demandes de certificats avec un SAN.

Les solutions de contournement sont dangereuses

Dans l'intention prétendument bonne de rendre ainsi possible la délivrance de telles exigences de certificat avec un SAN, deviner malheureusement beaucoup sur beaucoup de Instructions de l'autorité de certification, le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2 activer.

Mais cela ouvre une énorme surface d'attaque, car l'autorité de certification accepte de cette manière n'importe quel SAN pour tous les modèles de certificats publiés par le demandeur - donc également par des acteurs malveillants, ce qui, dans le pire des cas, peut conduire à la reprise complète de l'Active Directory.

Les solutions de contournement sont compliquées

Ainsi, un administrateur PKI responsable n'avait jusqu'à présent d'autre choix que de recourir à une méthode manuelle et compliquée, pour ajouter ultérieurement un SAN à une demande de certificat.

Heureusement, il existe de meilleurs moyens d'arriver à destination.

La solution

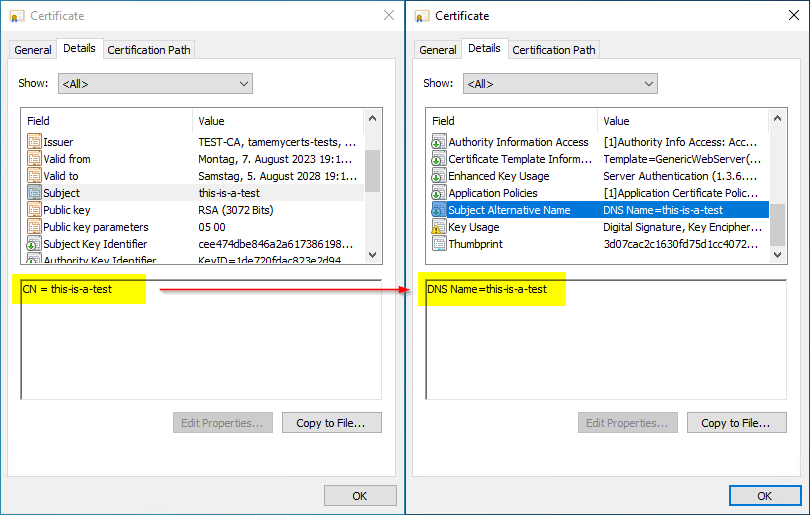

Avec le module TameMyCerts Policy pour les Microsoft Active Directory Certificate Services, il existe désormais une possibilité de corriger de manière sûre et entièrement automatique les demandes de certificats correspondantes - sans devoir activer des paramètres non sûrs sur l'autorité de certification.

TameMyCerts est un Module de politiquepour sécuriser l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend les fonctions de l'autorité de certification et permet de l'application élargie de la réglementationIl permet d'automatiser en toute sécurité l'émission de certificats. TameMyCerts est unique dans l'écosystème Microsoft et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement.

TameMyCerts détecte même si des drapeaux non sécurisés correspondants sont définis sur l'autorité de certification et rejette les demandes de certificat qui exploitent l'attitude.

TameMyCerts est open source et peut être utilisé gratuitement. Toutefois, pour une utilisation en entreprise, il est recommandé d'utiliser le Conclusion d'un contrat de maintenance. Cela garantit que vous recevrez un soutien qualifié et que le module pourra être développé à long terme avec une qualité élevée.

Liens complémentaires :

- Un module de politique pour les apprivoiser : Présentation du module de politique TameMyCerts pour Microsoft Active Directory Certificate Services

- Mise en danger de la structure globale d'Active Directory par le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2

- Modifier le Subject Alternative Name (SAN) d'un certificat avant son émission - mais en toute sécurité !