Dans l'intention prétendument bonne de rendre ainsi possible la délivrance de telles exigences de certificat avec un SAN, deviner malheureusement beaucoup sur beaucoup de Instructions de l'autorité de certification, le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2 activer.

Si l'on active ce drapeau, une très grande surface d'attaque est offerte, car tout demandeur peut désormais ordonner à l'autorité de certification d'émettre des certificats avec n'importe quel contenu. Ce type d'attaque est connu dans le milieu de la sécurité sous le nom de ESC6 et ESC7 connu.

TameMyCerts est un Module de politiquepour sécuriser l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend les fonctions de l'autorité de certification et permet de l'application élargie de la réglementationIl permet d'automatiser en toute sécurité l'émission de certificats. TameMyCerts est unique dans l'écosystème Microsoft et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement.

TameMyCerts est open source et peut être utilisé gratuitement. Toutefois, pour une utilisation en entreprise, il est recommandé d'utiliser le Conclusion d'un contrat de maintenance. Cela garantit que vous recevrez un soutien qualifié et que le module pourra être développé à long terme avec une qualité élevée.

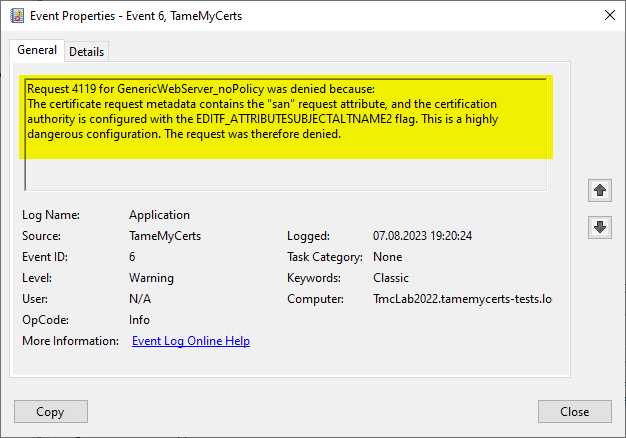

ESC6 et ESC7 exploitent des autorités de certification qui utilisent le système d'authentification de l'utilisateur. EDITF_ATTRIBUTESUBJECTALTNAME2 flag globalement activé. Si ce drapeau est activé dans la configuration d'une autorité de certification, que ce soit intentionnellement ou par erreur un attaquant peut envoyer un attribut de demande avec un contenu malveillant à l'autorité de certification, pendant qu'il soumet une demande de certificat. L'autorité de certification reçoit alors l'instruction d'inscrire le contenu de l'attribut transmis dans le Subject Alternative Name (SAN) du certificat délivré, indépendamment de ce qui a été configuré dans le modèle de certificat.

TameMyCerts veille à ce que de telles tentatives d'exploitation de l'autorité de certification soient détectées et empêchées si le drapeau de l'autorité de certification doit être activé. La demande de certificat refusée est est consignée, L'alarme et les autres mesures peuvent ainsi être déclenchées.

Le fait que TameMyCerts puisse détecter les attributs de demande malveillants et consigner les tentatives correspondantes est au cœur du Certiception Honeypot Toolkit pour Active Directory Certificate Services et permet ainsi de démasquer les attaquants à un stade précoce.

Les administrateurs activent parfois le drapeau mentionné dans l'intention d'ajouter des extensions de certificat SAN à des demandes de certificat qui ne le contiennent pas, par exemple parce que l'application ou l'appliance utilisée ne peut pas créer de demandes de certificat avec SAN. Dans la plupart des cas, il s'agit de certificats de serveur web qui nécessitent une extension SAN pour que les navigateurs modernes acceptent la connexion. Pour résoudre ce problème, TameMyCerts une fonction correspondante permettant de transférer automatiquement et en toute sécurité les noms DNS et les adresses IP reconnus du Subject Distiguished Name vers une extension SAN nouvellement créée.

Liens complémentaires :

- Un module de politique pour les apprivoiser : Présentation du module de politique TameMyCerts pour Microsoft Active Directory Certificate Services

- Comment le module TameMyCerts Policy pour Active Directory Certificate Services (ADCS) peut réparer les demandes de certificats entrantes afin de les rendre conformes aux RFC

- Mise en danger de la structure globale d'Active Directory par le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2

- Modifier le Subject Alternative Name (SAN) d'un certificat avant son émission - mais en toute sécurité !