| Ereignisquelle: | Microsoft-Windows-Security-Auditing |

| Ereignis-ID: | 5058 (0x13C2) |

| Ereignisprotokoll: | Security |

| Ereignistyp: | Information |

| Ereignistext (englisch): | Key file operation. Subject: Security ID: %1 Account Name: %2 Account Domain: %3 Logon ID: %4 Cryptographic Parameters: Provider Name: %5 Algorithm Name: %6 Key Name: %7 Key Type: %8 Key File Operation Information: File Path: %9 Operation: %10 Return Code: %11 |

| Ereignistext (deutsch): | Schlüsseldateivorgang. Antragsteller: Sicherheits-ID: %1 Kontoname: %2 Kontodomäne: %3 Anmelde-ID: %4 Kryptografische Parameter: Anbietername: %5 Algorithmusname: %6 Schlüsselname: %7 Schlüsseltyp: %8 Informationen zum Schlüsseldateivorgang: Dateipfad: %9 Vorgang: %10 Rückgabecode: %11 |

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: SubjectUserSid (win:SID)

- %2: SubjectUserName (win:UnicodeString)

- %3: SubjectDomainName (win:UnicodeString)

- %4: SubjectLogonId (win:HexInt64)

- %5: ProviderName (win:UnicodeString)

- %6: AlgorithmName (win:UnicodeString)

- %7: KeyName (win:UnicodeString)

- %8: KeyType (win:UnicodeString)

- %9: KeyFilePath (win:UnicodeString)

- %10: Operation (win:UnicodeString)

- %11: ReturnCode (win:HexInt32)

Im Gegensatz zu betrieblichen Ereignissen, die oft unter dem Begriff "Monitoring" verstanden werden, handelt es sich bei der Auditierung für die Zertifizierungsstelle um die Konfiguration der Protokollierung von sicherheitsrelevanten Ereignissen.

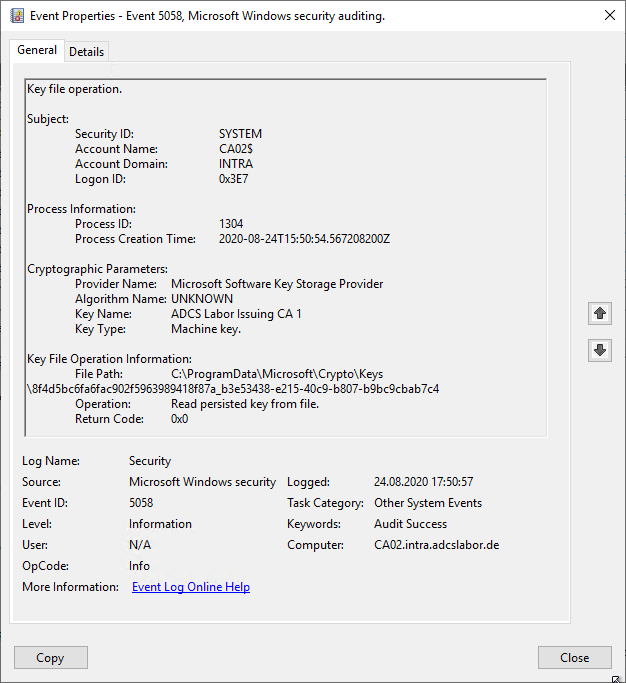

Beispiel-Ereignisse

Key file operation.

Subject:

Security ID: SYSTEM

Account Name: CA02$

Account Domain: INTRA

Logon ID: 0x3E7

Process Information:

Process ID: 1304

Process Creation Time: 2020-08-24T15:50:54.567208200Z

Cryptographic Parameters:

Provider Name: Microsoft Software Key Storage Provider

Algorithm Name: UNKNOWN

Key Name: ADCS Labor Issuing CA 1

Key Type: Machine key.

Key File Operation Information:

File Path: C:\ProgramData\Microsoft\Crypto\Keys\8f4d5bc6fa6fac902f5963989418f87a_b3e53438-e215-40c9-b807-b9bc9cbab7c4

Operation: Read persisted key from file.

Return Code: 0x0

Beschreibung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Dieses Ereignis tritt bei Zugriff auf einen Software-basierten Schlüssel auf. Entsprechend auch, wenn eine Zertifizierungsstelle über einen Software-Schlüssel verfügt und auf diesen zugreift.

Es tritt zusammen mit dem Ereignis mit ID 5059 der Quelle Microsoft-Windows-Security-Auditing auf.

Das Ereignis tritt nur auf, wenn die Auditierung für "Other System Events" aktiviert ist.

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Dieses Ereignis kann als kritisch für die Integrität bewertet werden, wenn ein Zugriff auf den Schlüssel der Zertifizierungsstelle abseits des Kontexts der Zertifizierungsstelle erfolgt. Der Zertifizierungsstellen-Dienst läuft im Kontext "SYSTEM".

Es bietet sich daher an, eine Überwachung auf dieses Ereignis einzurichten und anhand folgender Kriterien zu filtern:

- Der Zugriff erfolgt nicht durch das Konto "SYSTEM".

- (Optional) Der Zugriff erfolgt auf einen bestimmten benannten Schlüssel (siehe Ereignis-Details.

Beispiel für Windows Event Forwarding (WEF):

{QueryList}

{Query Id="0" Path="Security"}

{Select Path="Security"}

*[System[(EventID='5058') or (EventID='5059')]] and

*[EventData[Data[@Name="SubjectLogonId"] != "0x3e7"]]

{/Select}

{/Query}

{/QueryList}

Weiterführende Links:

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

- Übersicht über die vom Onlineresponder (OCSP) generierten Audit-Ereignisse

Externe Quellen

- 5058(S, F): Key file operation. (Microsoft Corporation)

4 Gedanken zu „Details zum Ereignis mit ID 5058 der Quelle Microsoft-Windows-Security-Auditing“

Kommentare sind geschlossen.