| Ereignisquelle: | Microsoft-Windows-CertificationAuthority |

| Ereignis-ID: | 93 (0x5D) |

| Ereignisprotokoll: | Application |

| Ereignistyp: | Warnung |

| Symbolischer Name: | MSG_CA_CERT_NO_IN_AUTH |

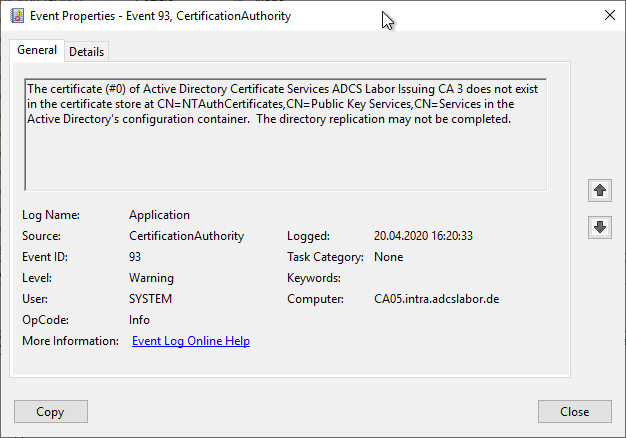

| Ereignistext (englisch): | The certificate (#%1) of Active Directory Certificate Services %2 does not exist in the certificate store at CN=NTAuthCertificates,CN=Public Key Services,CN=Services in the Active Directory’s configuration container. The directory replication may not be completed. |

| Ereignistext (deutsch): | Das Zertifikat (#%1) der Active Directory-Zertifikatdienste %2 ist im Zertifikatspeicher unter "CN=NTAuthCertificates,CN=Public Key Services,CN=Services" im Konfigurationscontainer von Active Directory nicht vorhanden. Die Verzeichnisreplizierung wurde eventuell nicht abgeschlossen. |

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: CACertIdentifier (win:UnicodeString)

- %2: CACommonName (win:UnicodeString)

Beispiel-Ereignisse

The certificate (#0) of Active Directory Certificate Services ADCS Labor Issuing CA 3 does not exist in the certificate store at CN=NTAuthCertificates,CN=Public Key Services,CN=Services in the Active Directory's configuration container. The directory replication may not be completed.

Beschreibung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Die Zertifizierungsstelle stellt fest, dass ihr Zertifizierungsstellen-Zertifikat nicht im NTAuthCertificates Objekt der Active Directory Gesamtstruktur eingetragen ist.

Folgende Funktionen benötigen das Zertifizierungsstellen-Zertifikat im NTAuthCertificates Objekt in der Active Directory Gesamtstruktur, um Zertifikate von der betreffenden Zertifizierungsstelle verarbeiten zu können:

| Funktion | Beschreibung |

|---|---|

| Enroll on Behalf Of (EOBO) | Das CA-Zertifikat der Zertifizierungsstelle , welche die Zertifikate für die Enrollment Agenten ausstellt, muss sich in NTAuthCertificates befinden. |

| Key Recovery / Private Key Archivierung | Das CA-Zertifikat der Zertifizierungsstelle, welche die Schlüssel archiviert, muss sich in NTAuthCertificates befinden. |

| Smartcard Logon | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der Domänencontroller und der anmeldenden Benutzer ausstellt, muss sich in NTAuthCertificates befinden. |

| Windows Hello for Business | Identisch zu Smartcard Logon. Wenn Windows Hello for Business ohne Zertifikate wird, muss nur die Zertifizierungsstelle für Domänencontroller eingetragen sein. |

| Netzwerkrichtlinienserver (Network Policy Server, NPS), wenn Zertifikatbasierte Anmeldungen verarbeitet werden (z.B. 802.1x über drahtloses oder verkabeltes Netzwerk, DirectAccess, Always ON VPN) | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der anmeldenden Benutzer oder Computer ausstellt, muss sich in NTAuthCertificates befinden. |

| EFS Dateiwiederherstellungs-Agenten | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der Dateiwiederherstellungs-Agenten ausstellt, muss sich in NTAuthCertificates befinden. |

| IIS Client Certificate Mapping (gegen Active Directory) | Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der anmeldenden Benutzer ausstellt, muss sich in NTAuthCertificates befinden. |

| Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES), nur Renewal-Modus | Betrifft nur den Renewal-Modus, also das signieren einer Zertifikatanforderung mit einem bestehenden Zertifikat. Das CA-Zertifikat der Zertifizierungsstelle, welche die Zertifikate der zu erneuernden Zertifikate ausgestellt hat, muss sich in NTAuthCertificates befinden. |

Es ist durchaus möglich und in vielen Fällen auch sinnvoll, dass das Zertifizierungsstellen-Zertifikat (z.B. im Rahmen einer Sicherheitshärtungsmaßnahme) absichtlich aus dem NTAuthCertificates Objekt entfernt wurde. Siehe Artikel "Bearbeiten des NTAuthCertificates Objektes im Active Directory".

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Tritt dieses Ereignis auf, ist es üblicherweise nicht zu einem Bruch der Vertraulichkeit gekommen, jedoch kann die Verfügbarkeit von der PKI abhängiger Dienste beeinträchtigt sein.

Wird einer der zuvor aufgelisteten Dienste mit Zertifikaten der betreffenden Zertifizierungsstelle verwendet, würde der Dienst nicht mehr funktionieren. In diesem Fall wäre das Ereignis als kritisch zu betrachten.

Wird keiner der zuvor aufgelisteten Dienste mit Zertifikaten der betreffenden Zertifizierungsstelle verwendet, kann das Ereignis gefahrlos ignoriert werden.

Bewertung durch Microsoft

Microsoft bewertet dieses Ereignis im Securing Public Key Infrastructure (PKI) Whitepaper mit einem Schweregrad von "Niedrig".

Weiterführende Links:

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

Ein Gedanke zu „Details zum Ereignis mit ID 93 der Quelle Microsoft-Windows-CertificationAuthority“

Kommentare sind geschlossen.