Zu einer Sicherung einer Zertifizierungsstelle gehört auch die Sicherung des privaten Schlüsselmaterials. Dessen Sicherung wird bewusst getrennt beschrieben, da diese gesondert erfolgen sollte und auch deren Sicherungen getrennt von denen der Zertifizierungsstelle aufbewahrt werden sollten.

Die privaten Schlüssel sind die Kronjuwelen einer Zertifizierungsstelle. Gelangen sie in die falschen Hände, können mit ihnen Zertifikate erzeugt werden, die aussehen, als wären sie legitim durch die Zertifizierungsstelle ausgestellt worden, und das für beliebige Identitäten und Anwendungszwecke. Solche Zertifikate können unter Umständen sogar dafür missbraucht werden, die gesamte Active Directory Gesamtstruktur zu übernehmen. Entsprechend muss sehr großes Augenmerk auf deren Schutz gelegt werden.

Wann sollte eine Sicherung des privaten Schlüsselmaterials erfolgen?

Die Sicherung des privaten Schlüsselmaterials ist nur dann erforderlich, wenn neue Schlüssel erzeugt wurden, etwa bei der Installation einer Zertifizierungsstelle, oder bei der Erneuerung von Zertifizierungsstellen-Zertifikaten, wenn hierbei neue Schlüssel verwendet werden.

Vorgehensweise

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Wenn ein Hardware Security Modul (HSM) verwendet wird

Bei einem Hardware Security Modul (HSM) handelt es sich um ein Stück Hardware, das kryptographische Schlüssel möglich sicher erzeugt und abspeichert. Die Schlüssel befinden sich auf dem HSM und können durch berechtigte Mandanten (etwa eine Zertifizierungsstelle) verwendet, aber nicht kopiert werden.

Die Sicherung der Schlüssel eines Hardware Security Moduls hängt vom verwendeten HSM ab und kann hier daher nicht beschrieben werden. Hierzu ist die Dokumentation des jeweiligen Hardware Security Moduls zu verwenden.

Wenn ein Software-Schlüssel verwendet wird

Wird kein HSM eingesetzt, werden die privaten Schlüssel mit einem Software Key Storage Provider (KSP) gespeichert. Sie liegen, durch die Data Protection Application Programming Interface (DPAPI) geschützt im Dateisystem des Servers, auf dem die Zertifizierungsstelle ausgeführt wird.

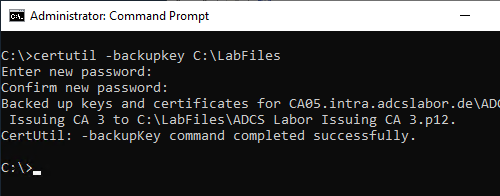

Die Sicherung des privaten Schlüssels kann mit folgendem Kommandozeilenbefehl durchgeführt werden:

certutil -backupkey {Pfad-für-die-Sicherung}

Es sollte hier ein möglichst starkes, eindeutiges Kennwort verwendet werden, welches sicher verwahrt wird.

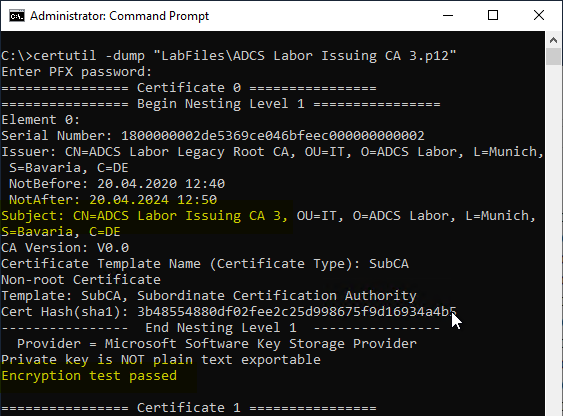

Um zu überprüfen, ob die Sicherung mit dem Passwort wieder entschlüsselt werden kann, kann folgender Kommandozeilenbefehl verwendet werden:

certutil -dump {Dateiname}.p12

In der Ausgabe der Kommandozeile kann nun für jedes der Zertifikate überprüft werden, ob der Schlüssel gelesen wurde. Hierzu wird nach dem Satz "Encryption Test passed" gesucht.

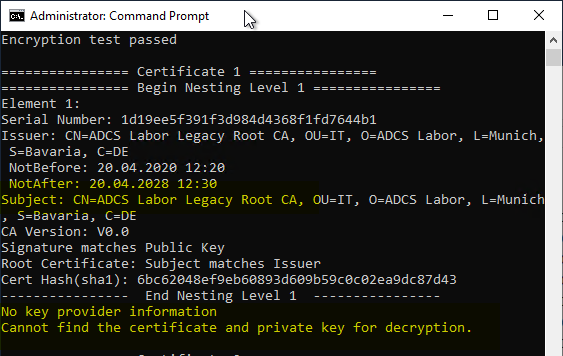

Die Sicherung der Zertifizierungsstellen-Zertifikate beinhaltet die gesamte Zertifikatkette. Entsprechend befinden sich in der Sicherung auch die Zertifikate der übergeordneten Zertifizierungsstellen, welche natürlich kein privates Schlüsselmaterial beinhalten, sodass der Test hier erwartungsgemäß fehlschlägt.

Wird Windows Server 2016 eingesetzt, wird eventuell angezeigt, dass der Test fehlgeschlagen ist. Siehe in diesem Fall Artikel "Was bedeutet die Option "Enable Certificate Privacy" beim Zertifikatexport?".

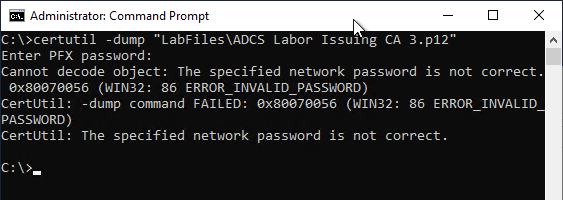

Wurde das falsche Kennwort eingegeben, oder wurde bei der Sicherung das Kennwort nicht korrekt eingegeben, wird eine entsprechende Fehlermeldung ausgegeben.

Weiterführende Links:

- Eine Sicherung (Backup) einer Zertifizierungsstelle erstellen

- Wiederherstellung eines Zertifizierungsstellenzertifikats mit Software-Schlüssel

- Wiederherstellung eines Zertifizierungsstellenzertifikats mit Hardware Security Modul (HSM)

- Grundlagen: Cryptographic Service Provider (CSP) und Key Storage Provider (KSP)

Ein Gedanke zu „Eine Sicherung (Backup) des privaten Schlüssels einer Zertifizierungsstelle erstellen“

Kommentare sind geschlossen.