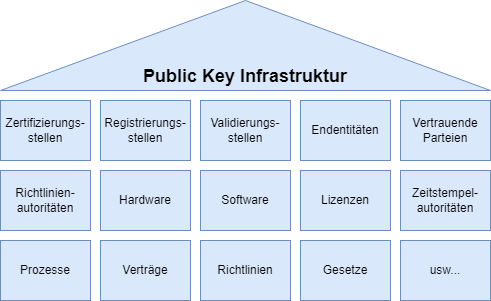

Für die Gestaltung einer Public Key Infrastruktur ist ein Verständnis der beteiligten Rollen essentiell.

Der Begriff "Public Key Infrastruktur" umfasst deutlich mehr als die technischen Komponenten und wird häufig missverständlich eingesetzt.

Zusammenfassend kann man sagen, dass es sich bei einer Public Key Infrastruktur um gleichfalls um eine Authentisierungstechnologie als auch die Gesamtheit aller beteiligten Komponenten handelt.

Für eine Einleitung ins Thema siehe Artikel "Grundlagen Public Key Infrastrukturen (PKI)".

Kernrollen in einer Public Key Infrastruktur

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Zertifizierungsstelle

(engl. "Certification Authority", CA)

Die Zertifizierungsstelle (eine oder mehrere) ist die Kernrolle in einer Public Key Infrastruktur. Zu ihren Aufgaben zählt:

- Bestätigen digitaler Identitäten durch Ausstellung digitaler Zertifikate für Endentitäten (und gegebenenfalls auch Zertifizierungsstellen).

- Bereitstellen der Daten (in der Regel Zertifikatsperrlisten und Zertifikatseriennummern) für die Validierungsstelle.

- Sichere Verwahrung und Nutzung des privaten Schlüsselmaterials der Zertifizierungsstellen-Systeme.

- Protokollierung durchgeführter kryprographischer Operationen, insbesondere Zertifikatausstellungen.

- Sofern nicht explizit vorhanden übernimmt sie auch die Aufgaben der Registrierungsstelle.

Registrierungsstelle

(engl. "Registration Authority", RA)

Die Registrierungsstelle verarbeitet eingehende Zertifikatanträge. Sofern vorhanden stellt sie das "Frontend" gegenüber den Antragstellern dar.

Zu ihren Aufgaben zählt:

- Identifikation der Antragsteller (Endentitäten) von Zertifikatanträgen.

- Entscheidung über die Ausstellung eines Zertifikats oder die Ablehnung von Zertifikatanträgen.

- Erzwingen von Richtlinien betreffend der Zertifikatausstellungen.

- Annahme und Bearbeitung von Zertifikatsperranträgen.

Hierzu stellt die RA-Rolle in der Regel technische Schnittstellen bereit wie etwa:

- Simple Certificate Management Protocol (SCEP) (RFC 8894)

- Enrollment over Secure Transport (EST) (RFC 7030)

- Automatic Certificate Management Environment (ACME) (RFC 8555)

- Certificate Management Protocol (CMP) (RFC 4210)

- Zertifikatregistrierungs-Webdienste (MS-XCEP/MS-WSTEP)

- Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

- Representational State Transfer (REST)

- User Self Service Portal (Webinterface)

- E-Mail Postfach

Eine Registrierungsstelle kann zentral oder auch dezentral aufgestellt sein. Beispielsweise kann es an dezentralen Unternehmensstandorten Mitarbeiter geben, welche die Rolle der Registrierungsstelle ausüben. In der Microsoft-Welt wären dies beispielsweise die Zertifikatregistrierungs-Agenten (engl. "Enrollment Agent").

Die Microsoft Active Directory Certificate Service verstoßen gegen diesen Grundsatz insofern, dass CA und RA in der gleichen serverseitigen Rolle abgebildet sind. Andersherum könnte man auch sanfter argumentieren, dass diese saubere Trennung der Rollen vom Konzept her nicht vorgesehen ist.

In der Microsoft-PKI-Welt wird oft dem Registrierungsdienst für Netzwerkgeräte (NDES) die Funktion einer Registrierungsstelle zugesprochen. Streng genommen erfüllt das Produkt die definierten Kriterien aber nicht, es handelt sich eher um einen Protokollumwandler (SCEP zu DCOM).

Der renommierte Krypto-Experts Bruce Schneier ist der Meinung, dass eine Trennung von RA und CA weniger sicher ist als wenn beide Rollen in Union ausgeübt würden.

Validierungsstelle

(engl. "Validation Authority", "VA")

Die Validierungsstelle stellt alle Informationen bereit, die für die Gültigkeitsprüfung digitaler Zertifikate erforderlich ist. Dies umfasst:

- Sperrlistenverteilungspunkte (engl. "Certificate Revocation List Distribution Point", CDP oder CRLDP)

- Zugriff auf Stelleninformationen (engl. "Authority Information Access", AIA)

- Optional Online Certificate Status Protocol (OCSP) (RFC 6960)

- Optional Server-Based Certificate Validation Protocol (SCVP) (RFC 5055)

Endentitäten

(engl. "End entity")

Alternative Begriffe können sein:

- Antragsteller (engl. "Enrollee")

- Zertifikatinhaber (engl. "Certificate Owner")

- Teilnehmer (engl. "Subscriber")

Hierbei handelt es sich um die Entitäten, deren Identitäten durch digitale Zertifikate bestätigt werden. Es kann sich hierbei um Personen, Maschinen oder abstrakte Entitäten handeln (z.B. ein Dienstkonto oder ein DNS-Name, hinter welchem sich mehrere physische Maschinen befinden. Streng genommen werden in den meisten Fällen keine Personen, sondern deren Benutzerkonten identifiziert).

Vertrauende Partei

(engl. "Relying Party")

Hierbei handelt es sich um diejenigen Entitäten, welche die von der CA ausgestellten Zertifikate des Endentitäten verifizieren, d.h. deren Betrieb auf einer Vertrauensstellung zur Zertifizierungsstelle basiert.

Üblicherweise werden hier unter anderem folgende Operationen durchgeführt:

- Herstellen einer Vertrauenskette zu einer Stammzertifizierungsstelle (engl. "Root CA").

- Je nach Anwendungsfall auch direkte Herstellung einer expliziten Vertrauensstellung zu einer oder mehreren ausstellenden Zertifizierungsstellen.

- Überprüfen des Gültigkeitszeitraumes von Zertifikaten.

- Überprüfen des Sperrstatus von Zertifikaten.

- Überprüfen des Verwendungszwecks von Zertifikaten.

- Überprüfen der Konformität von Zertifikaten zu definierten Richtlinien (z.B. Verstoß gegen Zertifikatrichtlinien, der Pfadlänge oder Namenseinschränkungen).

Wichtig für das Verständnis hierbei ist, dass der Umfang der Zertifikatprüfung von der jeweiligen Anwendung abhängt. Beispielsweise überprüfen die meisten modernen Browser den Sperrstatus von Zertifikaten nicht, Apple-Systeme haben lange keine Namenseinschränkungen unterstützt.

Weitere Rollen

Richtlinienautorität

(engl. "Policy Authority", PA)

Hierbei handelt es sich um eine Rolle im Unternehmen, deren Aufgabe die Definition und Pflege der notwendigen regulatorischen Dokumente, etwa der Zertifikatrichtlinie (engl. "Certificate Policy", CP, RFC 3647) und deren Abstimmung mit den Stakeholdern ist.

Aufgaben einer Richtlinienautorität sind u.A.:

- Erstellen und erweitern der CP.

- Entscheiden über Operationen mit erheblichen Auswirkungen (z.B. Widerrufen eines Zertifizierungsstellen-Zertifikats)

In der Regel ist die PA ein Gremium aus verschiedensten Stakeholdern und Wissensträgern im Unternehmen.

Zeitstempelautorität

(engl. "Time Stamping Authority", TSA)

Eine optionale Rolle, deren Aufgabe es ist, attestierte Zeitstempel bereitzustellen. Dies wird etwa im Rahmen von Code- und Dokumentsignaturen benötigt.

Weiterführende Links:

Externe Quellen

- Ten Risks of PKI: What You’re not Being Told about Public Key Infrastructure (Carl Ellison, Bruce Schneier)

Literaturverweise

- Security without Obscurity: A Guide to PKI Operations. Jeff Stapleton und W. Clay Epstein, 2016. ISBN-10: 036765864X