Über die Generationen der Windows-Betriebssysteme wurden verschiedene Zertifikatvorlagen für Domänencontroller etabliert. In einem aktuellen Active Directory Verzeichnisdienst wird man drei verschiedene Vorlagen für diesen Zweck finden.

- Domain Controller

- Domain Controller Authentication

- Kerberos Authentication

Nachfolgend eine Beschreibung der einzelnen Vorlagen und eine Empfehlung für die Konfiguration von Domänencontroller-Zertifikatvorlagen.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Domain Controller

Die Domain Controller Zertifikatvorlage wurde mit Windows 2000 Server eingeführt.

Es handelt sich aufgrund der Windows-2000-Wurzeln um eine Zertifikatvorlage der Version 1, d.h. sie kann nicht bearbeitet werden.

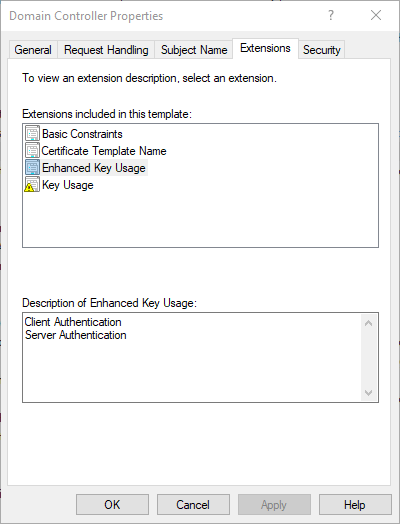

Die Zertifikatvorlage beinhaltet folgende erweiterte Schlüsselverwendungen (Extended Key Usage, EKU):

- Server Authentication

- Client Authentication

Ist diese Zertifikatvorlage veröffentlicht, werden Domänencontroller auf jeden Fall (auch wenn AutoEnrollment nicht aktiviert ist) ein Zertifikat von dieser Vorlage beantragen. Dies ist eine Altlast aus Windows 2000 Zeiten, da es in der ersten Generation von Zertifikatvorlagen noch kein AutoEnrollment gab.

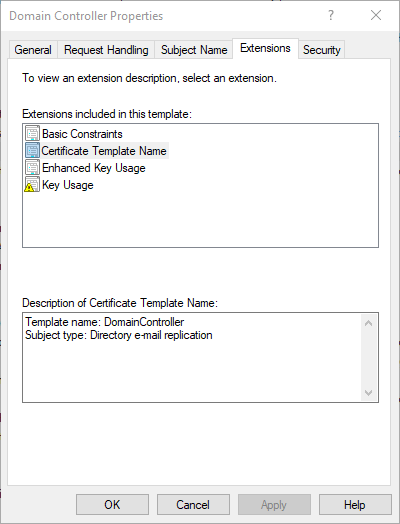

Die Domänencontroller erkennen anhand der Erweiterung "Certificate Template Name", dass das Zertifikat für Smartcard-Anmeldung verwendet werden kann, und nehmen somit dann auch Smartcard-Anmeldungen an. Auch dies ist eine Altlast aus Windows 2000-Zeiten, da das Extended Key Usage "Smart Card Logon" damals noch nicht definiert war.

Domain Controller Authentication

Die Domain Controller Authentication Zertifikatvorlage wurde mit Windows Server 2003 eingeführt.

Es handelt sich um eine Vorlage der Version 2, welche mit Windows Server 2003 eingeführt wurden. Diese Zertfikatvorlagen können bearbeitet werden.

Eine weitere bedeutende Neuerung war die Einführung des "Smart Card Logon" Extended Key Usage. Vorher wurde die Smartcard-Anmeldung über die Extended Key Usage "Client Authentication" (auf Benutzer-Seite) sowie "Server Authentication" (auf Server-Seite) abgebildet.

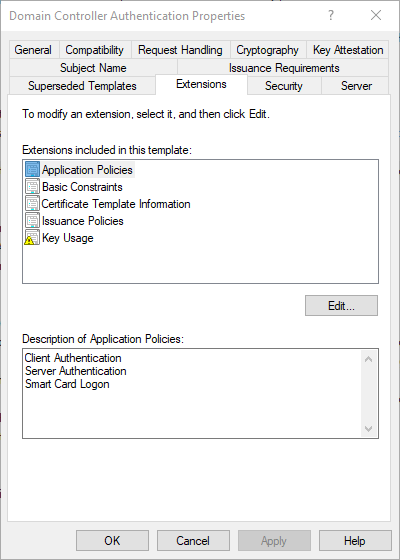

Die Zertifikatvorlage beinhaltet folgende erweiterte Schlüsselverwendungen (Extended Key Usage, EKU):

- Server Authentication

- Client Authentication

- Smart Card Logon

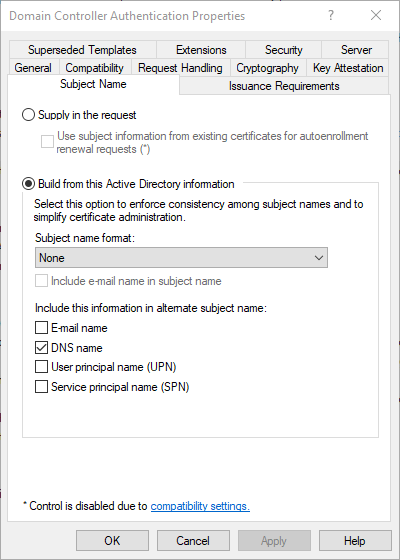

Da die Vorlage bereits das RFC 2818 berücksichtigt, wird die Identität des Antragstellers (des Domain Controllers) bereits über den Subject Alternative Name gebildet. Das Subject-Feld ist gemäß RFC nicht befüllt.

Die Erweiterung "Certificate Template Name" ist bei Version 2 Zertifikatvorlagen und neuer nicht mehr vorhanden – aber auch nicht mehr notwendig. Die Identifikation der Zertifikatvorlage kann anhand der Erweiterung "Certificate Template Information" erfolgen. Die Aktivierung der Smartcard-Anmeldung erfolgt über das Vorhandensein des "Smart Card Logon" Extended Key Usage. Die Beantragung muss via AutoEnrollment gesteuert werden.

Kerberos Authentication

Die Kerberos Authentication Zertifikatvorlage wurde mit Windows Server 2008 eingeführt.

Eine bedeutende Neuerung ist das "Kerberos Authentication" Extended Key Usage, welches Strict KDC Validation ermöglicht. Diese Funktion muss jedoch explizit aktiviert werden. Weiterhin kann somit eine Trennung zwischen Benutzerseitigem ("Smart Card Logon" EKU) sowie Serverseitigm ("Kerberos Authentication" EKU) Teil für die Smartcard-Anmeldung erfolgen.

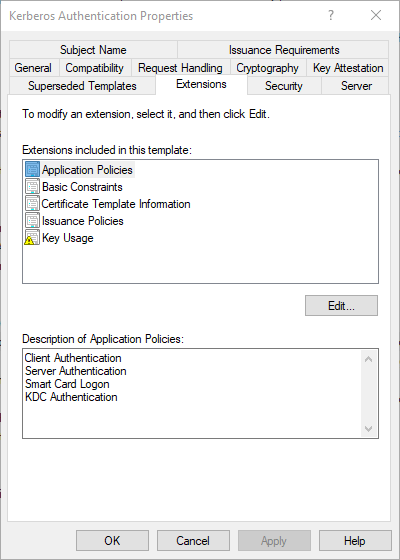

Die Vorlage beinhaltet folgende erweiterte Schlüsselverwendungen (Extended Key Usage, EKU):

- Server Authentication

- Client Authentication

- Smart Card Logon

- KDC Authentication

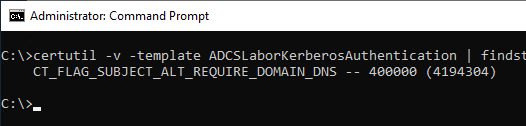

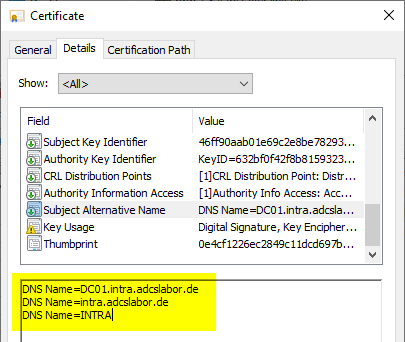

Des Weiteren wurde mit dieser Zertifikatvorlage das CT_FLAG_SUBJECT_ALT_REQUIRE_DOMAIN_DNS Flag eingeführt, welches dafür sorgt, dass der vollqualifizierte Domänennamen und der NETBIOS-Name der Domäne in die Subject Alternative Name (SAN) Erweiterung des Domänencontroller-Zertifikats eingetragen werden.

Welche Zertifikatvorlage sollte ich verwenden?

Grundsätzlich sollte eine eigene Vorlage erstellt werden, die aus der Kerberos Authentication Zertifikatvorlage hervorgeht. Nur diese enthält das CT_FLAG_SUBJECT_ALT_REQUIRE_DOMAIN_DNS Flag, welches dafür sorgt, dass der vollqualifizierte Domänennamen und der NETBIOS-Name der Domäne in die Subject Alternative Name (SAN) Erweiterung des Domänencontroller-Zertifikats eingetragen werden.

Diese sollte wie folgt angepasst werden:

- Falls im Unternehmen keine Smartcard-Anmeldung eingesetzt wird, kann die Funktion durch Entfernen der Extended Key Usages "Smart Card Logon" sowie "KDC Authentication" abgeschaltet werden, Domänencontroller können dann weiterhin LDAP über SSL Verbindungen anbieten, aber keine Smartcard Anmeldungen annehmen.

- Aus Gründen der besseren Kompatibilität ist es ratsam, dass im Karteireiter Subject Name das Subject-Feld mit dem Common Name Attribut befüllt wird. Einige Anwendungen (beispielsweise Microsoft Network Policy Service, NPS) können die Identität im Zertifikat nicht anhand der Subject Alternative Name Erweiterung im Zertifikat ermitteln, sondern benötigen ein Subject. Anwendungen, die Subject Alternative Names auswerten können, sollten dieses auch bevorzugt verwenden und das Subject ignorieren, somit kann das Subject gefahrlos befüllt werden.

Weiterführende Links:

- Domänencontroller-Zertifikatvorlagen und Smartcard Anmeldung

- Zertifikate für Domänencontroller enthalten nicht den Domänennamen im Subject Alternative Name (SAN)

Externe Quellen

- Enabling Strict KDC Validation in Windows Kerberos (Microsoft)

- RFC 2818 – HTTP Over TLS (Internet Engineering Task Force)

Kommentare sind geschlossen.