De nos jours, il est indispensable de protéger l'authentification des appareils sur le réseau de l'entreprise ainsi que les interfaces administratives. En règle générale, les certificats numériques sont utilisés à cet effet.

En règle générale, les imprimantes ont donc elles aussi besoin de certificats numériques pour pouvoir être exploitées en toute sécurité. A partir d'un certain nombre d'appareils, on ne peut plus éviter une distribution automatique des certificats.

Certains fabricants d'imprimantes proposent des solutions de gestion centralisée pour la distribution des certificats.

Malheureusement, on constate régulièrement que l'utilisation sûre des certificats numériques exige beaucoup de connaissances, d'expérience et de soin, ce qui n'est malheureusement souvent pas le cas.

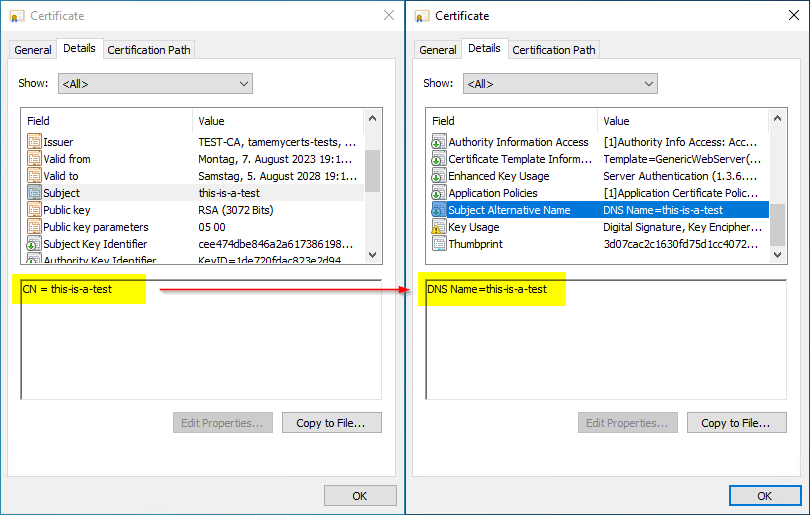

Dans le cas concret, la demande de certificat est implémentée par la solution de gestion de manière à ce que le obligatoire pour les certificats de serveur web Le nom alternatif de l'auteur de la demande n'est pas - comme cela est prévu - une partie du nom de l'auteur de la demande. de la demande de certificat est transmise, mais (propriétaire Microsoft) via l'attribut „san“ Request.

Toutefois, cet attribut n'est traité que si le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2 hautement dangereux est activé sur l'autorité de certification, ce qui, dans le pire des cas, peut entraîner la compromission de l'ensemble de la structure Active Directory de l'entreprise.

Nous nous heurtons ici à un problème assez typique dans le monde des PKI : d'un côté, nous voulons pouvoir équiper tous nos appareils de certificats afin de pouvoir augmenter le niveau de sécurité. D'autre part, nous ne voulons en aucun cas réduire la sécurité de notre PKI.

En règle générale, on ne peut pas compter sur le fabricant pour corriger son implémentation erronée. En général, l'argument est que tout fonctionne comme prévu - dans ce cas, la délivrance des certificats. Souvent, une modification apparemment simple d'un produit logiciel est une entreprise compliquée pour le fabricant, car le développeur initial du code n'est peut-être plus disponible.

Alors, comment résoudre ce dilemme ?

La solution : le module de politique TameMyCerts pour Microsoft Active Directory Certificate Services

Avec le module TameMyCerts Policy pour les Microsoft Active Directory Certificate Services, il existe désormais une possibilité de corriger de manière sûre et entièrement automatique les demandes de certificats erronées ou incomplètes - sans devoir activer pour cela des paramètres non sûrs sur l'autorité de certification.

TameMyCerts est un Module de politiquepour sécuriser l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend les fonctions de l'autorité de certification et permet de l'application élargie de la réglementationIl permet d'automatiser en toute sécurité l'émission de certificats. TameMyCerts est unique dans l'écosystème Microsoft et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement.

La solution à notre dilemme consiste donc à désactiver le dangereux EDITF_ATTRIBUTESUBJECTALTNAME2 sur l'autorité de certification, et à configurer TameMyCerts en conséquence pour générer automatiquement le Subject Alternative Name (SAN) à partir du nom DNS présent dans le Subject Distinguished Name (DN).

TameMyCerts est open source et peut être utilisé gratuitement. Toutefois, pour une utilisation en entreprise, il est recommandé d'utiliser le Conclusion d'un contrat de maintenance. Cela garantit que vous recevrez un soutien qualifié et que le module pourra être développé à long terme avec une qualité élevée.

Liens complémentaires :

- Un module de politique pour les apprivoiser : Présentation du module de politique TameMyCerts pour Microsoft Active Directory Certificate Services

- Mise en danger de la structure globale d'Active Directory par le drapeau EDITF_ATTRIBUTESUBJECTALTNAME2

- Comment le module TameMyCerts Policy pour Active Directory Certificate Services (ADCS) peut réparer les demandes de certificats entrantes afin de les rendre conformes aux RFC

- Modifier le Subject Alternative Name (SAN) d'un certificat avant son émission - mais en toute sécurité !