Le service d'inscription des périphériques réseau (Network Device Enrollment Service, NDES) utilise deux modèles de certificats pour sa fonction interne afin de fonctionner comme une autorité d'inscription (Registration Authority, RA). Ceux-ci sont publiés sur l'autorité de certification configurée pendant la configuration des rôles du service NDES et des certificats sont demandés :

- CEP Encryption

- Agent d'inscription Exchange (demande hors ligne)

Ces modèles de certificats sont des modèles standard issus du monde Windows 2000 (modèles de la version 1), c'est-à-dire qu'ils ne peuvent pas être modifiés. De plus, le modèle Exchange Enrollment Agent (Offline Request) est marqué comme modèle utilisateur, c'est-à-dire que pendant la configuration des rôles NDES, le certificat est demandé dans le contexte de l'utilisateur qui l'installe et est ensuite importé dans le magasin de la machine. Les choses se compliquent ici au plus tard lorsque les certificats doivent être renouvelés au bout de deux ans.

Il est donc préférable d'utiliser ses propres modèles de certificats pour NDES. Ceux-ci peuvent par exemple être adaptés en ce qui concerne la longueur de la clé. Il est également possible d'utiliser des modules de sécurité matériels (HSM) de cette manière. Il est même possible de configurer un renouvellement automatique.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

NDES utilise en outre un modèle de certificat pour les appareils connectés. La configuration est décrite dans l'article "Configurer un modèle de périphérique pour le service d'enregistrement des périphériques réseau (NDES)". En outre, le service est proposé en option via HTTPS. La configuration est décrite dans l'article "Activer le SSL (Secure Sockets Layer) pour le service d'enregistrement des périphériques réseau (NDES)" décrit.

Configurer son propre modèle de certificat pour CEP Encryption

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Le modèle CEP Encryption est utilisé pour le cryptage de la demande de certificat pendant le transfert vers l'autorité de certification. Le protocole SCEP a été conçu à l'origine pour être utilisé sans HTTPS (HTTP via Secure Socket Layer, SSL), de sorte que le cryptage s'effectue ici au niveau du protocole.

Les caractéristiques principales du modèle que le processus NDES va rechercher au démarrage sont les suivantes :

- Utilisation de la clé : Encipherment de la clé (0x20)

- Utilisation de la clé étendue : agent de demande de certificat (1.3.6.1.4.1.311.20.2.1)

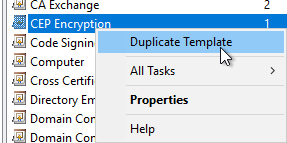

Le modèle de départ est le modèle standard "CEP Encryption" ("cryptage CEP" en allemand) et une copie est créée.

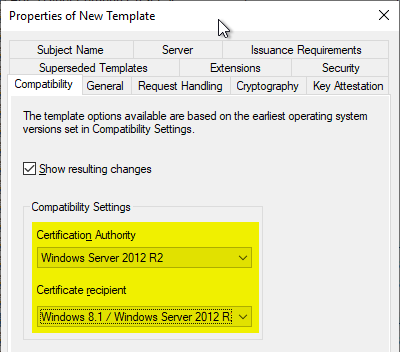

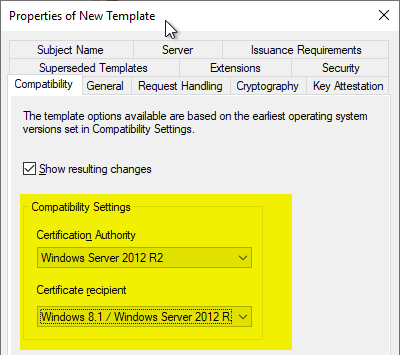

Si l'on utilise un compte de domaine pour le service NDES, les autorisations sur les clés privées peuvent être configurées directement dans le modèle de certificat. Pour cela, il faut configurer la compatibilité du modèle avec Windows Server 2012 R2 dans l'onglet "Compatibilité".

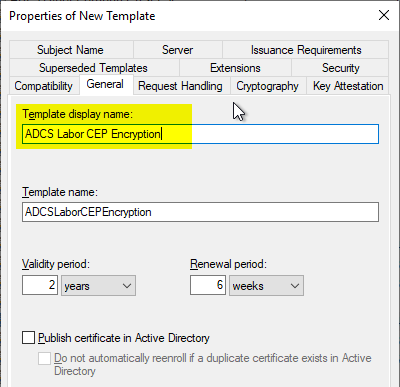

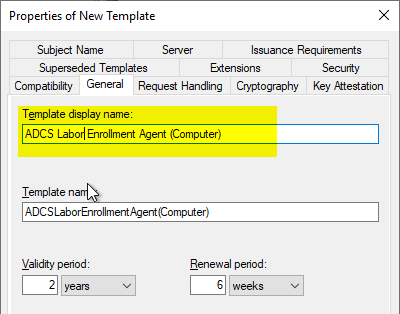

Un nom significatif est attribué dans l'onglet "Général".

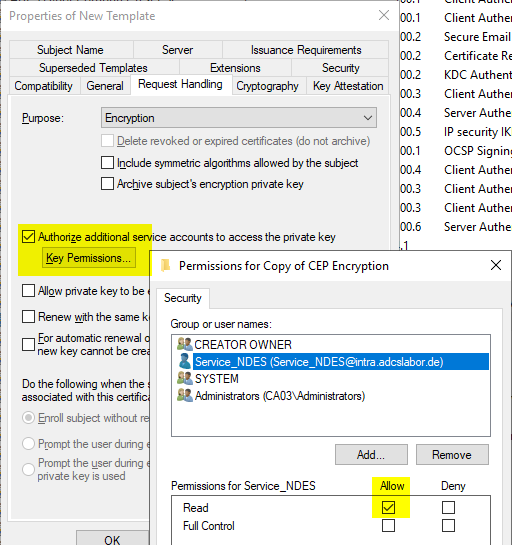

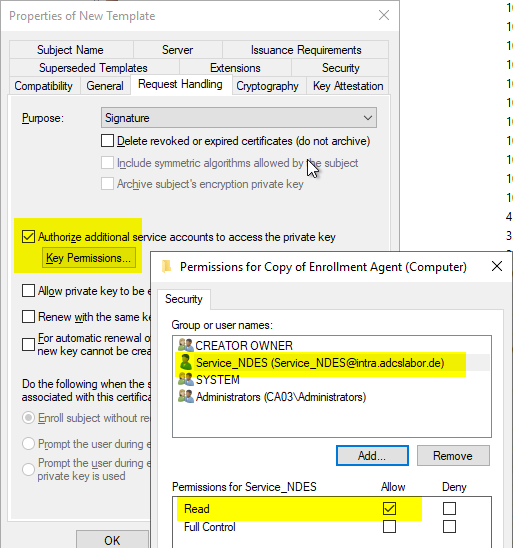

Dans la mesure où les autorisations sur la clé privée peuvent et doivent être définies via le modèle, elles peuvent être attribuées dans l'onglet "Request Handling".

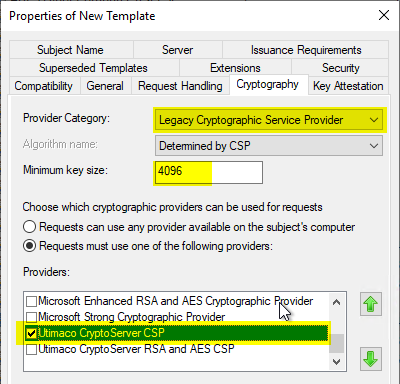

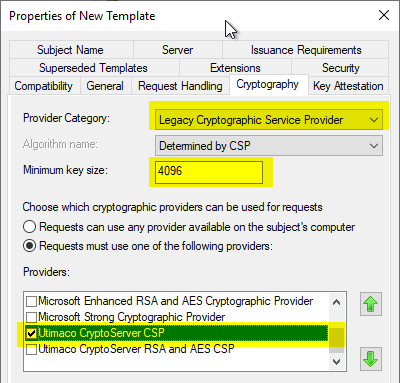

Dans l'onglet "Cryptography", il est possible de configurer une longueur de clé plus élevée ainsi que, en option, un module de sécurité matériel (HSM) Cryptographic Service Provider (CSP).

Seuls les "anciens" sont Fournisseur de services cryptographiques (CSP) est pris en charge. Fournisseurs de stockage clés, tels qu'ils sont disponibles depuis Windows Server 2008, ne sont pas pris en charge par NDES.

Le CSP d'un HSM doit avoir été installé et configuré au préalable sur le système NDES pour pouvoir être utilisé. Le système sur lequel le modèle de certificat est configuré doit également avoir installé le CSP pour qu'il soit sélectionnable lors de la configuration du modèle de certificat.

Le CSP pour le HSM ne s'affiche que s'il est également installé sur le système sur lequel le modèle de certificat est configuré.

Dans la routine d'installation de NDES, le fournisseur cryptographique Microsoft RSA SChannel est présélectionné.

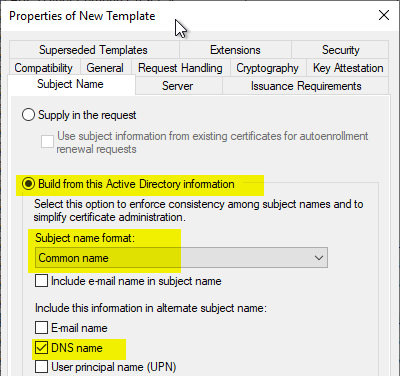

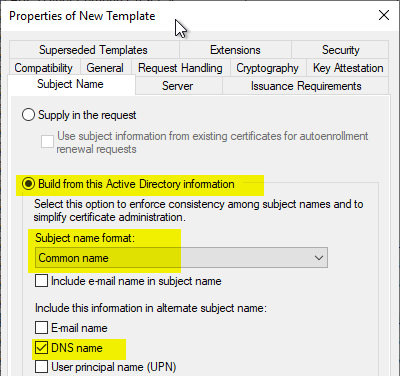

Dans l'onglet "Subject Name", l'identité peut être formée à partir de l'Active Directory. Il est recommandé de remplir aussi bien le Subject (Common Name) que le Subject Alternative Name (DNS name).

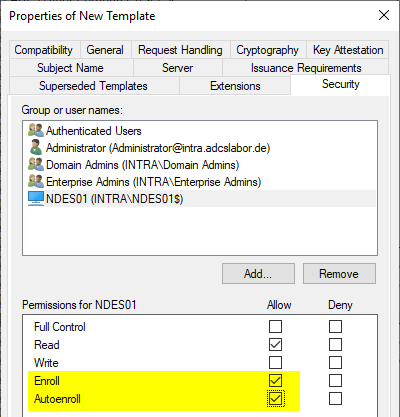

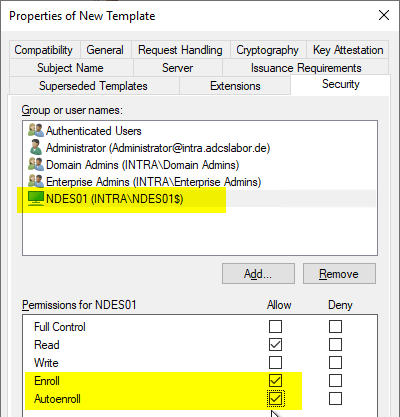

Dans l'onglet "Sécurité", le compte informatique du serveur NDES obtient des droits de demande.

Une demande automatique (auto-enrollment) est également possible, mais elle n'est pas recommandée, car des travaux ultérieurs sont nécessaires (le cas échéant, définition des autorisations de clés et redémarrage du service NDES).

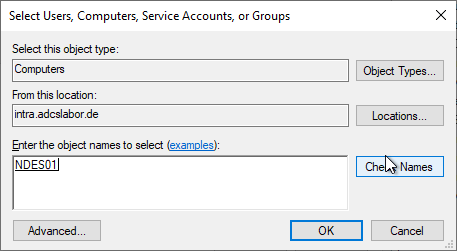

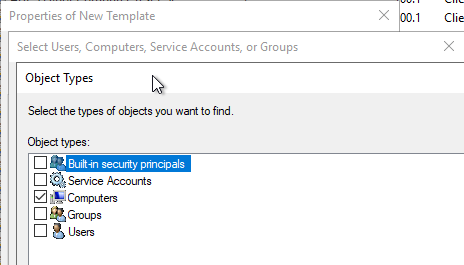

Pour que les comptes d'ordinateur soient inclus dans la recherche, le type d'objet correspondant doit être sélectionné dans la boîte de dialogue de recherche.

Configurer son propre modèle de certificat pour l'agent d'inscription Exchange (Offline Request)

Le modèle d'agent d'inscription Exchange est utilisé pour signer la demande de certificat avant de la transmettre à l'autorité de certification, afin de s'assurer qu'elle provient bien du service NDES, qui agit ici comme autorité d'inscription.

Les caractéristiques principales du modèle que le processus NDES va rechercher au démarrage sont les suivantes :

- Utilisation de la clé : Signature numérique (0x80)

- Utilisation de la clé étendue : agent de demande de certificat (1.3.6.1.4.1.311.20.2.1)

Par défaut, la signature de la demande de certificat n'est pas vérifiée par l'autorité de certification, ce qui est pourtant tout à fait utile et devrait être configuré. La manière de procéder est expliquée dans l'article "Configurer un modèle de périphérique pour le service d'enregistrement des périphériques réseau (NDES)" décrit.

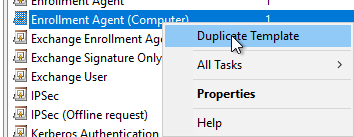

Le projet de loi initial est pas le modèle par défaut "Exchange Enrollment Agent (Offline Request)" est utilisé, car il s'agit d'un modèle utilisateur, mais le modèle personnalisé doit être configuré pour un ordinateur. Au lieu de cela, le modèle "Enrollment Agent (Computer)", par ailleurs identique, est utilisé et une copie est créée.

Si l'on utilise un compte de domaine pour le service NDES, les autorisations sur les clés privées peuvent être configurées directement dans le modèle de certificat. Pour cela, il faut configurer la compatibilité du modèle avec Windows Server 2012 R2 dans l'onglet "Compatibilité".

Un nom significatif est attribué dans l'onglet "Général".

Dans la mesure où les autorisations sur la clé privée peuvent et doivent être définies via le modèle, elles peuvent être attribuées dans l'onglet "Request Handling".

Dans l'onglet "Cryptography", il est possible de configurer une longueur de clé plus élevée ainsi que, en option, un Hardeware Security Module (HSM) Cryptographic Service Provider (CSP).

Seuls les "anciens" fournisseurs de services cryptographiques (CSP) sont pris en charge. Les fournisseurs de stockage de clés, tels qu'ils sont disponibles depuis Windows Server 2008, ne sont pas pris en charge par NDES.

Le CSP d'un HSM doit avoir été installé et configuré au préalable sur le système NDES pour pouvoir être utilisé. Le système sur lequel le modèle de certificat est configuré doit également avoir installé le CSP pour qu'il soit sélectionnable lors de la configuration du modèle de certificat.

Le CSP pour le HSM ne s'affiche que s'il est également installé sur le système sur lequel le modèle de certificat est configuré.

Dans la routine d'installation de NDES, le Microsoft Enhanced Cryptographic Provider v1.0 est présélectionné.

Dans l'onglet "Subject Name", l'identité peut être formée à partir de l'Active Directory. Il est recommandé de remplir aussi bien le Subject (Common Name) que le Subject Alternative Name (DNS name).

Dans l'onglet "Sécurité", le compte informatique du serveur NDES obtient des droits de demande. Une demande automatique (auto-enrollment) est également possible.

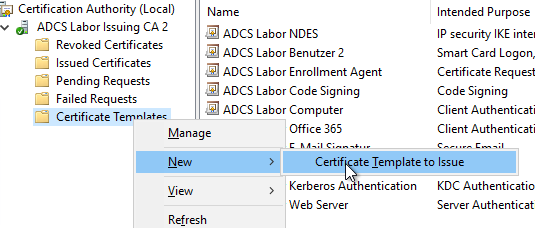

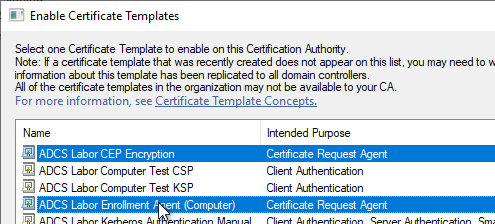

Publier les modèles de certificats

Les deux modèles peuvent maintenant être publiés sur l'autorité de certification.

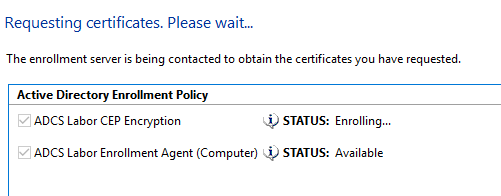

Demander les certificats d'autorité d'enregistrement

Ensuite, les certificats peuvent être demandés via la console de gestion des certificats du compte d'ordinateur (certlm.msc) du serveur NDES.

Si plusieurs autorités de certification proposent les modèles de certificats décrits ici, une autorité de certification sera choisie au hasard lors de la demande, ce qui peut entraîner l'émission de certificats par la mauvaise autorité de certification. Dans ce cas, NDES refusera de fonctionner. C'est pourquoi les modèles de certificats décrits ici ne doivent être publiés que temporairement sur l'autorité de certification pour le serveur NDES duquel de nouveaux certificats doivent être demandés.

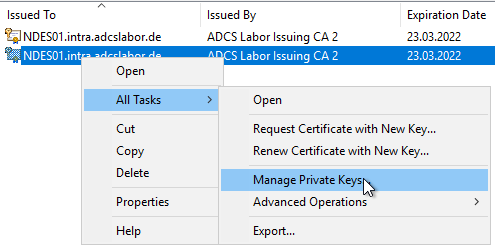

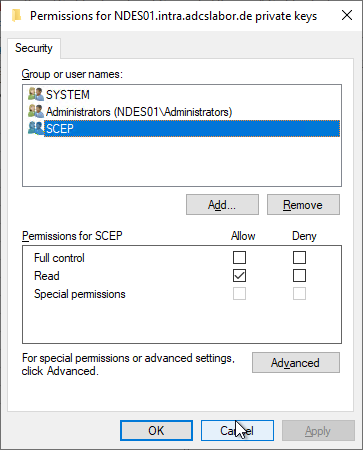

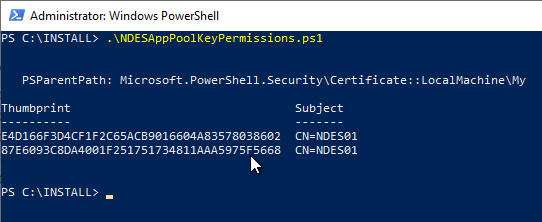

Définir les autorisations sur les clés privées

Si les autorisations sur les clés privées n'ont pas été configurées dans les modèles de certificats sous l'onglet "Request Handling" ou si NDES est exécuté avec l'identité de l'application IIS, les autorisations sur les clés privées des deux certificats doivent être définies manuellement. Cela se fait via la console de gestion des certificats d'ordinateur (certlm.msc).

Le compte de service NDES a besoin de droits de lecture sur les clés privées des deux certificats.

Malheureusement, il n'est pas possible de configurer l'identité du pool d'applications SCEP IIS via la console de gestion des certificats. On trouve cependant ici un script PowerShell qui permet de le faire.

Liens complémentaires :

- Configurer un modèle de périphérique pour le service d'enregistrement des périphériques réseau (NDES)

- Activer le SSL (Secure Sockets Layer) pour le service d'enregistrement des périphériques réseau (NDES)

- Le service d'enregistrement des périphériques réseau (NDES) consigne le message d'erreur "The Network Device Enrollment Service cannot retrieve one of its required certificates (0x80070057). The parameter is incorrect".

Les commentaires sont fermés.