Par défaut, Microsoft Active Directory Certificate Services supprime les numéros de série des certificats expirés des listes de révocation émises.

Il y a toutefois quelques exceptions à cette règle.

Extended Key Usages pour les certificats qui restent dans la liste de révocation même après leur expiration

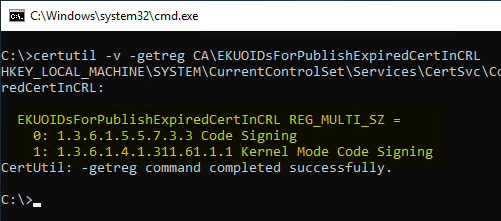

La configuration de l'autorité de certification peut être consultée à l'aide de la commande suivante :

certutil -v -getreg CA\EKUOIDsForPublishExpiredCertInCRL

Dans les paramètres par défaut, les Extended Key Usages suivants sont listés ici :

| OID | Description |

|---|---|

| 1.3.6.1.5.5.7.3.3 | Code Signing |

| 1.3.6.1.4.1.311.61.1.1 | Signature du code en mode noyau |

Dans le cas des certificats de signature de code, une information de verrouillage peut rester pertinente même après l'expiration du certificat.

La raison en est que les signatures de code contiennent un horodatage (Time Stamp, RFC 3161), qui confirme le moment de la signature. Le code signé est reconnu comme valide au-delà de la période de validité du certificat de signature, c'est pourquoi une éventuelle information de verrouillage doit également être disponible après l'expiration du certificat afin de pouvoir déterminer le statut d'une signature.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Élargir la liste

Il n'est judicieux d'inclure d'autres types de certificats que si un horodatage est également utilisé pour leurs signatures. La signature de documents en est un exemple.

S'il est exigé que d'autres Extended Key Usages soient traités en conséquence, ceux-ci peuvent être ajoutés à la liste.

certutil -setreg CA\EKUOIDsForPublishExpiredCertInCRL +{OID}

Le service d'autorité de certification doit ensuite être redémarré pour que les modifications prennent effet.

En cas d'enregistrement d'un OID non valide, l'autorité de certification Événement n° 131 et utiliser les paramètres par défaut.

Pour une liste des Extended Key Usages fréquemment utilisés, voir l'article „Utilisations étendues des clés (Extended Key Usages) et politiques d'émission (Issuance Policies) fréquemment utilisées„ .

Ajouter systématiquement les certificats expirés à la liste de blocage

L'autorité de certification peut également recevoir l'instruction de continuer à inscrire en principe les certificats expirés sur les listes de révocation délivrées.

Cela aura toutefois un impact négatif sur la taille de la liste de blocage et n'est recommandé que s'il y a une raison importante (par exemple une exigence de conformité).

Une règle générale pour la taille de la liste de blocage : 100.000 blocages correspondent à environ 5 Mo de taille de liste de blocage.

Un facteur d'influence essentiel pour la taille d'une liste de blocage est aussi la Longueur des numéros de série de certificats.

Le stockage permanent des certificats révoqués au sein des listes de révocation émises peut être configuré sur l'autorité de certification à l'aide de la commande suivante :

certutil –setreg CA\CRLFlags +CRLF_PUBLISH_EXPIRED_CERT_CRLS

Le service d'autorité de certification doit ensuite être redémarré pour que les modifications prennent effet.

Liens complémentaires :

- Principes de base : vérification du statut de révocation des certificats

- Comment est formé le numéro de série d'un certificat ?

Les commentaires sont fermés.