Supposons le scénario suivant :

- Un répondeur en ligne (OCSP) est configuré dans le réseau.

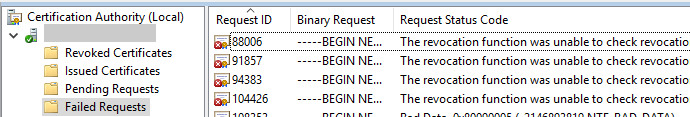

- Les autorités de certification signalent à intervalles irréguliers que les demandes de certificats pour les certificats de signature de réponse OCSP échouent avec le message d'erreur suivant :

The revocation function was unable to check revocation for the certificate. 0x80092012 (-2146885614 CRYPT_E_NO_REVOCATION_CHECK).

Le Online Responder (Online Certificate Status Protocol, OCSP) est une autre manière de fournir des informations sur le statut de révocation des certificats. Grâce à l'OCSP, les entités qui souhaitent vérifier le statut de révocation d'un certificat ne doivent pas télécharger la liste complète de tous les certificats révoqués, mais peuvent adresser une demande ciblée au répondeur en ligne pour le certificat concerné. Pour une description plus détaillée, voir l'article "Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)„ .

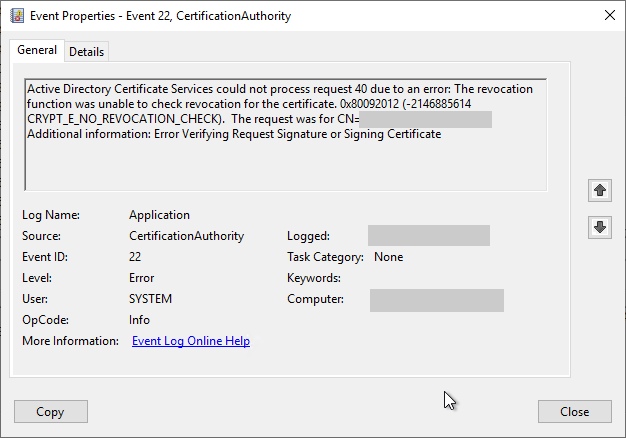

Les autorités de certification enregistrent à cet effet le Événement avec ID 22 de la source Microsoft-Windows-CertificationAuthority avec un message d'erreur identique.

Active Directory Certificate Services could not process request 40 due to an error: The revocation function was unable to check revocation for the certificate. 0x80092012 (-2146885614 CRYPT_E_NO_REVOCATION_CHECK). The request was for CN=web01.intra.adcslabor.de. Additional information: Error Verifying Request Signature or Signing Certificate

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

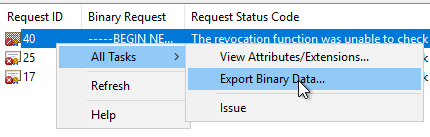

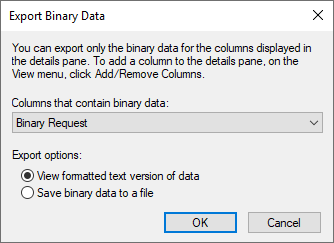

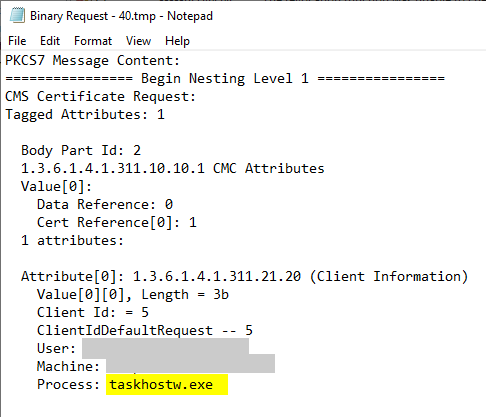

Pour aller au fond des choses, inspecter nous avons échoué dans la demande de certificat.

On remarque tout d'abord qu'il s'agit d'une demande de certificat PKCS#7 et qu'elle a été émise par le processus „taskhostw.exe“ (le planificateur de tâches). C'est généralement un signe que le processus d'auto-enrollment a émis la demande de certificat. En fait, c'est le répondeur en ligne (ocspsvc.exe) qui devrait envoyer la demande de certificat au format PKCS#10.

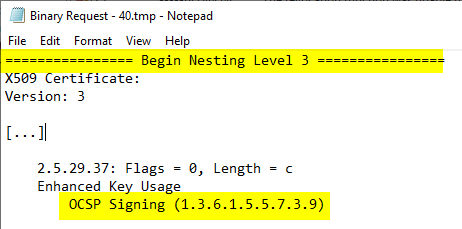

Un autre examen de la demande de certificat montre qu'elle a été signée (donc PKCS#7) avec le précédent certificat de signature de réponse OCSP.

C'est la raison pour laquelle le message d'erreur indiquant que l'état de révocation ne peut pas être vérifié apparaît. Les certificats de signature de réponse OCSP disposent, conformément au RFC 6960 ne disposent pas d'informations de verrouillage.

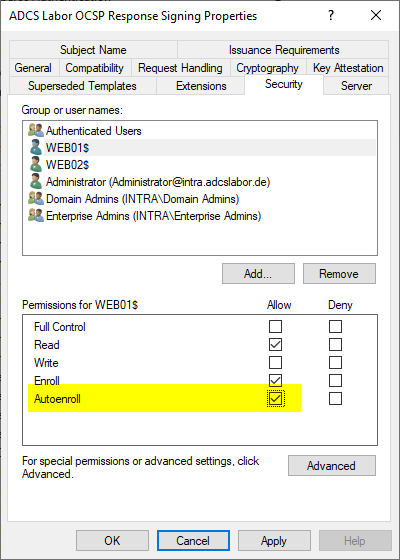

L'erreur est donc due au fait que l'autorisation d'auto-enrollment a été attribuée sur le modèle de certificat pour la signature de réponse OCSP.

Le processus d'auto-enrollment intervient donc parfois avant le processus de répondeur en ligne et tente de renouveler le certificat. Si le processus de répondeur en ligne réussit ensuite à renouveler le certificat, le processus d'auto-enrollment n'a rien à faire, ce qui explique son apparition sporadique.

Solution

La solution est très simple : l'autorisation d'auto-enrollment doit être supprimée sur le modèle de certificat pour les certificats de signature de réponse OCSP.

Les certificats de signature de réponse OCSP ne nécessitent pas d'autorisation d'auto-enroulement, car le processus de répondeur en ligne s'occupe de la demande et du renouvellement des certificats. Cela est d'autant plus nécessaire que les demandes de certificats émises par le processus de répondeur en ligne contiennent l'extension „Authority Key Identifier“ afin de déterminer le certificat d'autorité de certification à utiliser pour la signature du certificat (voir article „Autoriser la demande d'une clé de signature spécifique auprès d'une autorité de certification„. et à ce sujet Événement avec ID 128 de la source Microsoft-Windows-CertificationAuthority).

Liens complémentaires :

- Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)

- Bases de la demande manuelle et automatique de certificats via Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

Les commentaires sont fermés.