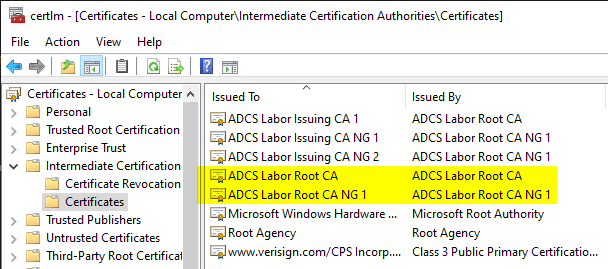

Certains auront sans doute remarqué que la liste de certificats pour les autorités de certification intermédiaires contient généralement aussi des certificats pour les autorités de certification racines.

En règle générale, ce comportement n'est pas critique. Dans certains cas cela peut toutefois entraîner des problèmes avec les applications.

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

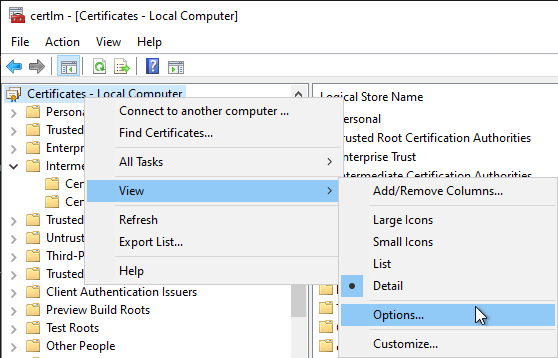

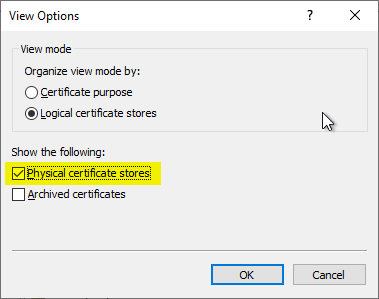

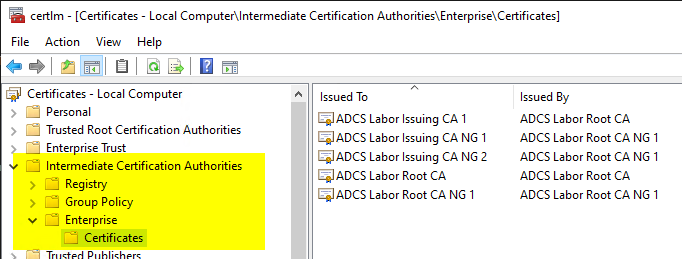

Si l'on considère les magasins de certificats physiques, ce qui permet d'obtenir des informations sur l'origine des certificats, il devient rapidement évident que les certificats sont répliqués sur les clients par l'Active Directory.

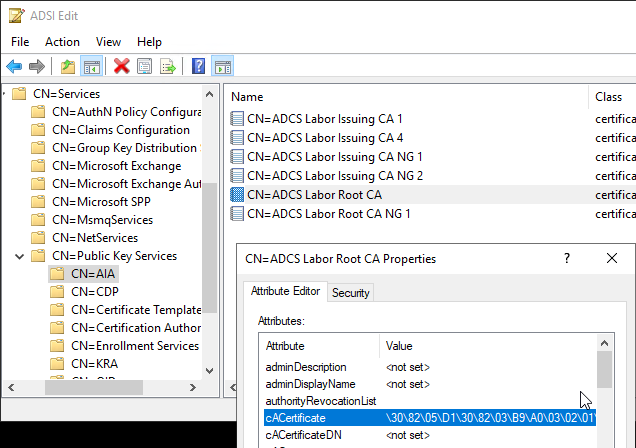

La raison en est la Processus d'auto-enrollmentqui stocke localement une réplique de l'objet "Public Key Services" de l'Active Directory. Dans ce cas, le dossier "AIA" est transféré localement dans le magasin de certificats pour les autorités de certification intermédiaires.

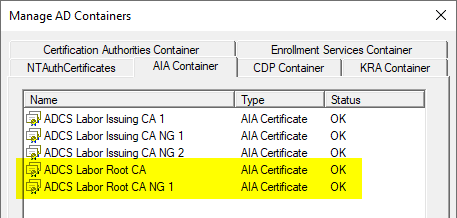

Le dossier "AIA" peut être consulté facilement via la console de gestion de l'infrastructure à clés publiques de l'entreprise (Enterprise PKI, pkiview.msc).

Les certificats d'autorité de certification racine ont été importés dans le dossier "AIA" situé sous "Public Key Services". Il s'agit d'un effet secondaire qui se produit généralement lors de l'installation de l'autorité de certification.

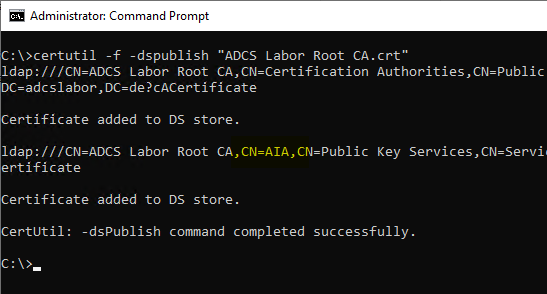

En général, le certificat de site racine est téléchargé dans Active Directory après son installation. La commande suivante est généralement utilisée à cet effet.

certutil -f -dspublish {Dateiname.crt}

Comme on le voit, le certificat n'est toutefois pas seulement copié vers "Certification Authorities", mais aussi vers "AIA".

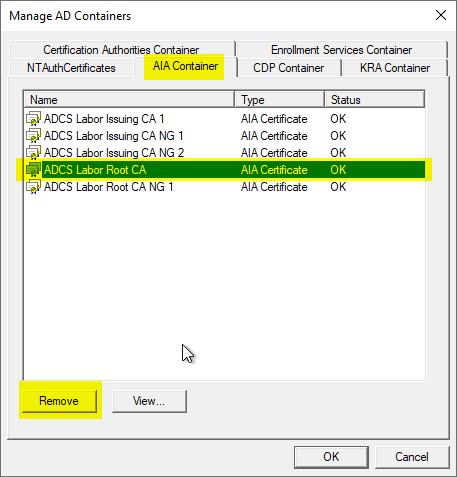

Suppression des certificats d'autorité racine de la liste de certificats pour les autorités de certification intermédiaires sur les membres du domaine

La suppression peut être effectuée via la console de gestion de l'ICP de l'entreprise (en anglais Enterprise PKI, pkiview.msc). Pour ce faire, il faut disposer de droits d'écriture sur l'objet Active Directory correspondant, droits dont dispose par défaut le groupe "Enterprise Administrators" de la structure globale.

Effets secondaires

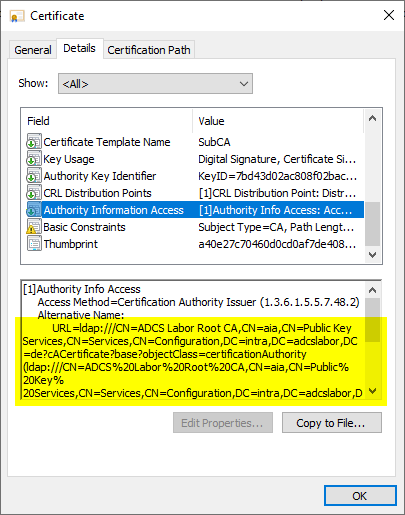

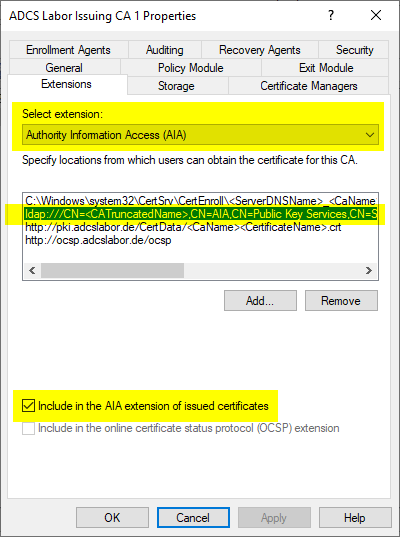

Si l'autorité de certification racine utilise également un chemin LDAP pour l'accès aux informations d'autorité (AIA), il convient d'envisager de désactiver ce chemin pour les certificats délivrés à l'avenir.

Cette modification n'a aucune incidence sur les certificats déjà émis. Elle ne sera effective que pour les certificats émis à partir de cette date. Toutefois, comme la formation de la chaîne de certificats n'utilise pas l'AIA pour les certificats d'entité racine, celui-ci ne devrait de toute façon pas être utilisé.

Liens complémentaires :

- La liste locale des certificats des autorités de certification racines de confiance n'est pas synchronisée à partir d'Active Directory.

- Bases de la demande manuelle et automatique de certificats via le Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM) avec le protocole MS-WCCE