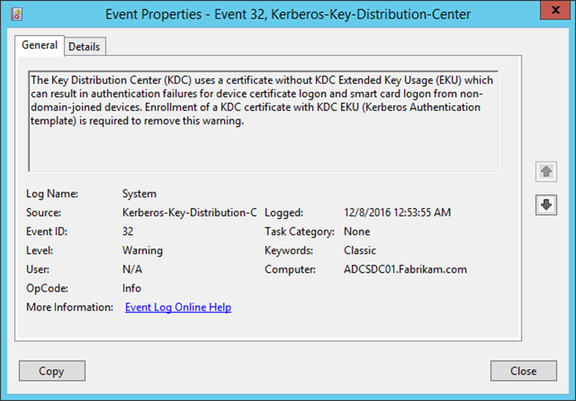

| Source de l'événement : | Centre de distribution de clés Microsoft-Windows-Kerberos |

| ID de l'événement : | 32 (0x80000020) |

| Journal des événements : | Système |

| Type d'événement : | Avertissement |

| Texte de l'événement (en anglais) : | Le Centre de distribution de clés (KDC) utilise un certificat sans KDC Extended Key Usage (EKU), ce qui peut entraîner des échecs d'authentification pour la connexion par certificat de périphérique et la connexion par carte à puce à partir de périphériques non associés à un domaine. L'inscription d'un certificat KDC avec KDC EKU (Kerberos Authentication template) est nécessaire pour supprimer ce message d'avertissement. |

| Texte de l'événement (en allemand) : | Le Centre de distribution de clés (KDC, Key Distribution Center) utilise un certificat sans utilisation étendue de la clé (EKU, Extended Key Usage) pour le KDC. Cela peut entraîner des erreurs d'authentification lors de l'inscription de certificats de périphérique et de cartes à puce de périphériques n'appartenant pas à un domaine. L'enregistrement d'un certificat KDC avec KDC-EKU (modèle d'authentification Kerberos) est nécessaire pour éliminer cet avertissement. |

Exemple d'événements

The Key Distribution Center (KDC) uses a certificate without KDC Extended Key Usage (EKU) which can result in authentication failures for device certificate logon and smart card logon from non-domain-joined devices. Enrollment of a KDC certificate with KDC EKU (Kerberos Authentication template) is required to remove this warning.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Description

Diese Meldung tritt auf, wenn eine Anmeldung via Smartcard verarbeitet wurde und das Zertifikat des Domänencontrollers keine utilisation étendue des clés (Extended Key Usage) für „Kerberos Authentication“ beinhaltet.

Dies ist beispielsweise der Fall, wenn der Domänencontroller ein Zertifikat basierend auf der Standard-Zertifikatvorlage „Domain Controller“ verwendet. Diese enthält die erweiterte Schlüsselverwendung für „Kerberos Authentication“ nicht. Gleiches gilt für die veraltete Zertifikatvorlage „Domänencontrollerauthentifizierung“.

Die Zertifikatvorlage „Domänencontroller“ wird – wenn sie von einer Zertifizierungsstelle angeboten wird – automatisch durch die Domänencontroller beantragt. Oftmals wird sie daher unwissentlich eingesetzt.

Weitere Informationen

- Für mehr Informationen betreffend der Standard-Zertifikatvorlagen für Domänencontroller siehe Artikel „Aperçu des différentes générations de certificats de contrôleur de domaine„ .

- Für mehr Informationen betreffend Smartcard Anmeldung siehe Artikel „Modèles de certificats de contrôleur de domaine et inscription par carte à puce„ .

- Für die korrekte Konfiguration einer Zertifikatvorlage für Domänencontroller siehe Artikel „Configurer un modèle de certificat pour les contrôleurs de domaine„ .

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

Da es sehr wahrscheinlich ist, dass die „Domänencontroller“-Zertifikatvorlage aus den zuvor beschriebenen Gründen versehentlich eingesetzt wird, sollte auch überprüft werden, ob es überhaupt vorgesehen ist, dass sich Benutzer via Smartcard anmelden.

Falls dem nicht so sein sollte, könnte dieses Ereignis ein Hinweis auf einen Angriff auf das Active Directory über die Zertifizierungsstelle sein und wäre in diesem Fall als kritisch für die Integrität des Netzwerks zu bewerten.

Für eine Beschreibung der zugrundeliegenden Problematik siehe Artikel „Vecteur d'attaque sur le service d'annuaire Active Directory via le mécanisme de connexion par carte à puce„ .

Liens complémentaires :

- Aperçu des événements Active Directory pertinents pour la PKI

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

Sources externes

- Nouveautés dans l'authentification Kerberos (Microsoft)

- You cannot use a smart card certificate to log on to a domain from a Windows Vista-based client computer (Microsoft)

- Enabling Strict KDC Validation dans Windows Kerberos (Microsoft)

- Configure Windows Logon With An Electronic Identity Card (EID) (Thomas Vuylsteke)

Les commentaires sont fermés.