| Source de l'événement : | Microsoft-Windows-CertificationAuthority |

| ID de l'événement : | 131 (0x83) |

| Journal des événements : | Application |

| Type d'événement : | Avertissement |

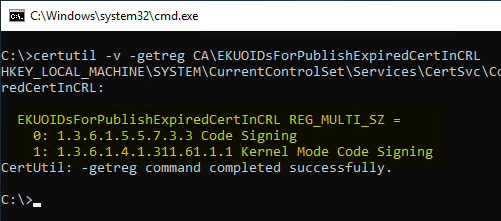

| Texte de l'événement (en anglais) : | Un OID invalide a été détecté dans le paramètre de configuration EKUOIDsForPublishExpiredCertInCRL. Pour résoudre ce problème, exécutez : „certutil -getreg ca\EKUOIDsForPublishExpiredCertInCRL“ pour identifier l'OID invalide et le corriger. Les OID par défaut („1.3.6.1.5.5.7.3.3“ et „1.3.6.1.4.1.311.61.1.1“) seront utilisés. |

| Texte de l'événement (en allemand) : | Un OID non valide a été détecté dans le paramètre de configuration „EKUOIDsForPublishExpiredCertInCRL“. Pour le corriger, exécutez la commande „certutil -getreg ca\EKUOIDsForPublishExpiredCertInCRL“ afin de déterminer et de corriger l'OID invalide. Les OID par défaut („1.3.6.1.5.5.7.3.3“ et „1.3.6.1.4.1.311.61.1.1“) seront utilisés. |

Exemple d'événements

An invalid OID has been detected in the EKUOIDsForPublishExpiredCertInCRL configuration setting. To resolve, run: "certutil -getreg ca\EKUOIDsForPublishExpiredCertInCRL" to identify the invalid OID and correct it. The default OIDs ("1.3.6.1.5.5.7.3.3" and "1.3.6.1.4.1.311.61.1.1") will be used.

Description

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Se produit lorsque la valeur EKUOIDsForPublishExpiredCertInCRL contient une entrée non valide dans le registre de l'autorité de certification. Elle se trouve dans le chemin suivant :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\{Common-Name-der-Zertifizierungsstelle}

Cette valeur contient les identificateurs d'objet pour les certificats dont les numéros de série doivent continuer à être inscrits sur les listes de révocation délivrées, même après leur date d'expiration.

Voir aussi à ce sujet l'article "Traitement des certificats expirés lors de la délivrance de listes de révocation de certificats„ .

Seuls des identificateurs d'objets valides peuvent être inscrits. Voir également à ce sujet l'article „Utilisations étendues des clés (Extended Key Usages) et politiques d'émission (Issuance Policies) fréquemment utilisées„ .

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

En règle générale, il n'est pas nécessaire de modifier la valeur EKUOIDsForPublishExpiredCertInCRL. Comme l'autorité de certification revient aux valeurs par défaut en cas d'erreur de configuration, il ne faut pas s'attendre à ce que la disponibilité soit menacée.

Évaluation par Microsoft

Microsoft évalue cet événement dans le Sécurisation de l'infrastructure à clés publiques (PKI) Livre blanc avec un niveau de gravité „Faible.

Liens complémentaires :

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

Les commentaires sont fermés.