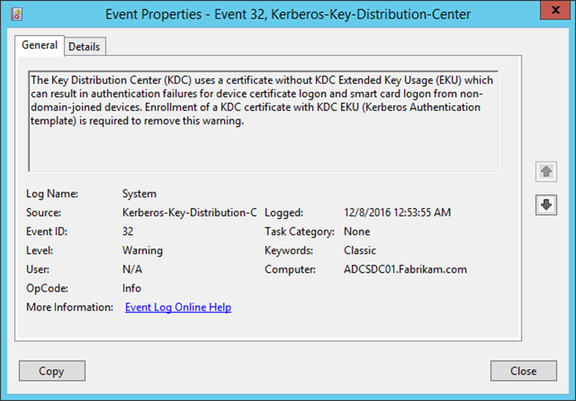

| Source de l'événement : | Centre de distribution de clés Microsoft-Windows-Kerberos |

| ID de l'événement : | 32 (0x80000020) |

| Journal des événements : | Système |

| Type d'événement : | Avertissement |

| Texte de l'événement (en anglais) : | Le Centre de distribution de clés (KDC) utilise un certificat sans KDC Extended Key Usage (EKU), ce qui peut entraîner des échecs d'authentification pour la connexion par certificat de périphérique et la connexion par carte à puce à partir de périphériques non associés à un domaine. L'inscription d'un certificat KDC avec KDC EKU (Kerberos Authentication template) est nécessaire pour supprimer ce message d'avertissement. |

| Texte de l'événement (en allemand) : | Le Centre de distribution de clés (KDC, Key Distribution Center) utilise un certificat sans utilisation étendue de la clé (EKU, Extended Key Usage) pour le KDC. Cela peut entraîner des erreurs d'authentification lors de l'inscription de certificats de périphérique et de cartes à puce de périphériques n'appartenant pas à un domaine. L'enregistrement d'un certificat KDC avec KDC-EKU (modèle d'authentification Kerberos) est nécessaire pour éliminer cet avertissement. |

Exemple d'événements

The Key Distribution Center (KDC) uses a certificate without KDC Extended Key Usage (EKU) which can result in authentication failures for device certificate logon and smart card logon from non-domain-joined devices. Enrollment of a KDC certificate with KDC EKU (Kerberos Authentication template) is required to remove this warning.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Description

Ce message s'affiche lorsqu'une connexion par carte à puce a été traitée et que le certificat du contrôleur de domaine ne contient pas d'informations sur les utilisateurs. utilisation étendue des clés (Extended Key Usage) pour „Kerberos Authentication“.

C'est par exemple le cas lorsque le contrôleur de domaine utilise un certificat basé sur le modèle de certificat par défaut „Domain Controller“. Celui-ci ne contient pas l'utilisation étendue de la clé pour „Kerberos Authentication“. Il en va de même pour le modèle de certificat obsolète „Authentification du contrôleur de domaine“.

Le modèle de certificat „contrôleur de domaine“ - lorsqu'il est proposé par une autorité de certification - est automatiquement demandé par les contrôleurs de domaine. Il est donc souvent utilisé à son insu.

Plus d'informations

- Pour plus d'informations concernant les modèles de certificats par défaut pour les contrôleurs de domaine, voir l'article „Aperçu des différentes générations de certificats de contrôleur de domaine„ .

- Pour plus d'informations concernant l'inscription par carte à puce, voir l'article „Modèles de certificats de contrôleur de domaine et inscription par carte à puce„ .

- Pour configurer correctement un modèle de certificat pour les contrôleurs de domaine, voir l'article „Configurer un modèle de certificat pour les contrôleurs de domaine„ .

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

Comme il est très probable que le modèle de certificat „contrôleur de domaine“ soit utilisé par erreur pour les raisons décrites précédemment, il convient également de vérifier s'il est prévu que les utilisateurs se connectent via une carte à puce.

Si ce n'est pas le cas, cet événement pourrait être l'indice d'une attaque contre Active Directory via l'autorité de certification et serait dans ce cas considéré comme critique pour l'intégrité du réseau.

Pour une description de la problématique sous-jacente, voir l'article „Vecteur d'attaque sur le service d'annuaire Active Directory via le mécanisme de connexion par carte à puce„ .

Liens complémentaires :

- Aperçu des événements Active Directory pertinents pour la PKI

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

Sources externes

- Nouveautés dans l'authentification Kerberos (Microsoft)

- Vous ne pouvez pas utiliser un certificat de carte à puce pour vous connecter à un domaine depuis un ordinateur client sous Windows Vista. (Microsoft)

- Enabling Strict KDC Validation dans Windows Kerberos (Microsoft)

- Configurer la connexion Windows avec une carte d'identité électronique (EID) (Thomas Vuylsteke)

Les commentaires sont fermés.