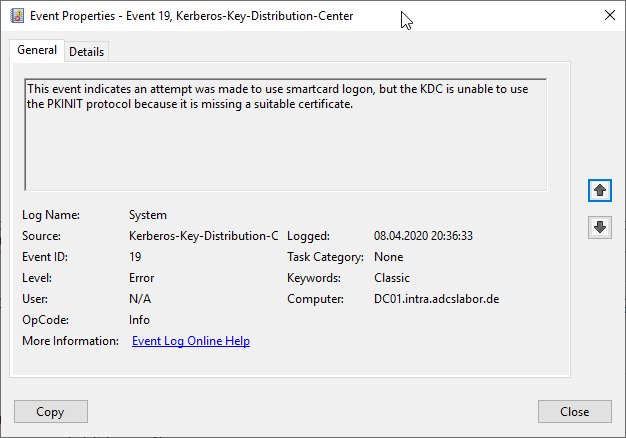

| Source de l'événement : | Centre de distribution de clés Microsoft-Windows-Kerberos |

| ID de l'événement : | 19 (0x80000013) |

| Journal des événements : | Système |

| Type d'événement : | Avertissement |

| Texte de l'événement (en anglais) : | Cet événement indique qu'une tentative a été faite pour utiliser la connexion par carte à puce, mais que le KDC est incapable d'utiliser le protocole PKINIT en raison de l'absence d'un certificat approprié. |

| Texte de l'événement (en allemand) : | Cet événement indique qu'une tentative d'utilisation de la connexion par carte à puce a été effectuée, mais que le KDC ne peut pas utiliser le protocole PKINIT en raison de l'absence d'un certificat approprié. |

Exemple d'événements

This event indicates an attempt was made to use smartcard logon, but the KDC is unable to use the PKINIT protocol because it is missing a suitable certificate.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Description

Ce message apparaît lorsqu'une connexion est établie via une carte à puce, mais que le certificat du contrôleur de domaine ne dispose d'aucun des attributs requis. utilisation étendue des clés (Extended Key Usage) dispose.

L'événement se produit en même temps que le Événement n° 29.

C'est par exemple le cas lorsqu'un modèle de certificat personnalisé à sécurité renforcée est utilisé pour les contrôleurs de domaine et qu'il ne permet pas l'inscription par carte à puce.

Voir aussi l'article "La connexion via carte à puce échoue avec le message d'erreur "Signing in with a security device isn't supported for your account".„ .

Peut également se produire lorsque les contrôleurs de domaine ne peuvent pas vérifier l'état de révocation de leurs propres certificats, par exemple parce que les points de distribution de la liste de révocation sont hors ligne.

Plus d'informations

- Pour plus d'informations concernant les modèles de certificats par défaut pour les contrôleurs de domaine, voir l'article „Aperçu des différentes générations de certificats de contrôleur de domaine„ .

- Pour plus d'informations concernant l'inscription par carte à puce, voir l'article „Modèles de certificats de contrôleur de domaine et inscription par carte à puce„ .

- Pour configurer correctement un modèle de certificat pour les contrôleurs de domaine, voir l'article „Configurer un modèle de certificat pour les contrôleurs de domaine„ .

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

Si des modèles de certificats à sécurité renforcée sont utilisés et ne permettent pas l'inscription via une carte à puce, cet événement peut indiquer une tentative d'inscription non autorisée ainsi que la compromission d'une autorité de certification. Dans ce cas, il doit être considéré comme „critique“ en termes d'intégrité.

Pour une description de la problématique sous-jacente, voir l'article „Vecteur d'attaque sur le service d'annuaire Active Directory via le mécanisme de connexion par carte à puce„ .

Liens complémentaires :

- Aperçu des événements Active Directory pertinents pour la PKI

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

Les commentaires sont fermés.