| Source de l'événement : | Microsoft-Windows-CertificationAuthority |

| ID de l'événement : | 128 (0x80) |

| Journal des événements : | Application |

| Type d'événement : | Avertissement |

| Nom symbolique : | MSG_W_REQUEST_CONTAINS_AKI |

| Texte de l'événement (en anglais) : | Un identifiant de clé d'autorité a été transmis dans le cadre de la demande de certificat %1. Cette fonctionnalité n'a pas été activée. Pour activer la spécification d'une clé CA pour la signature de certificats, exécutez : „ certutil -setreg ca\UseDefinedCACertInRequest 1 “, puis redémarrez le service. |

| Texte de l'événement (en allemand) : | Un identifiant de clé de fonction a été transmis dans le cadre de la demande de certificat %1. Cette fonctionnalité n'est pas activée. Pour spécifier une clé d'autorité de certification pour la signature du certificat, exécutez la commande „certutil -setreg ca\UseDefinedCACertInRequest 1“ et redémarrez le service. |

Paramètres

Les paramètres contenus dans le texte d'événement sont remplis avec les champs suivants :

- %1 : RequestId (win:UnicodeString)

Exemple d'événements

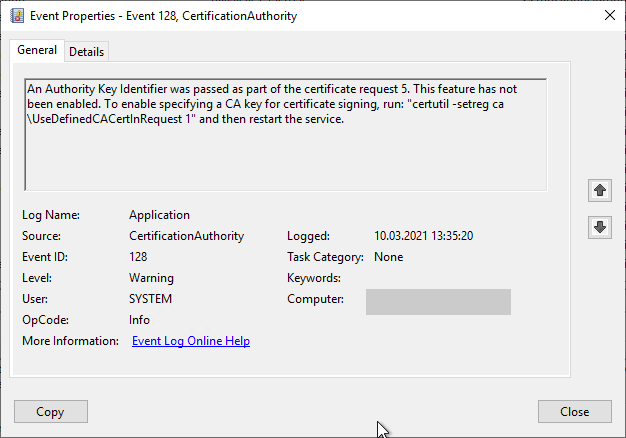

An Authority Key Identifier was passed as part of the certificate request 166131. This feature has not been enabled. To enable specifying a CA key for certificate signing, run: "certutil -setreg ca\UseDefinedCACertInRequest 1" and then restart the service.

Description

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Cet événement se produit lorsqu'une demande de certificat inclut une extension AKI (Authority Key Identifier), mais que l'autorité de certification ne l'autorise pas.

L'extension AKI est par exemple utilisée par Répondant en ligne (OCSP) est utilisé pour effectuer la signature du certificat de signature des réponses OCSP avec une clé d'autorité de certification spécifique (si l'autorité de certification possède plusieurs certificats d'autorité de certification - la signature de réponse OCSP doit toujours être signée par la même clé que le certificat dont le statut de révocation doit être vérifié par Onlineresponder.

Voir aussi à ce sujet l'article "Autoriser la demande d'une clé de signature spécifique auprès d'une autorité de certification„ .

Voir aussi Événement n° 35 du répondeur en ligne.

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

Dans la mesure où le processus de cycle de vie des autorités de certification prévoit un renouvellement avec une nouvelle paire de clés, une alerte doit être envoyée, car la disponibilité de la configuration de révocation du répondeur en ligne est affectée et des erreurs ou des comportements indésirables peuvent éventuellement se produire lors de la vérification de la révocation des certificats.

Évaluation par Microsoft

Microsoft évalue cet événement dans le Sécurisation de l'infrastructure à clés publiques (PKI) Livre blanc avec un niveau de gravité „Faible.

Liens complémentaires :

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

Les commentaires sont fermés.