Pour utiliser des certificats de bureau à distance, il est nécessaire de configurer un modèle de certificat approprié.

Rob Greene, de Microsoft, souligne dans un article de blog publié en septembre 2024 indique que les certificats de bureau à distance pas (comme décrit ci-dessous) doivent être demandées via l'inscription automatique.

L'hôte de session Bureau à distance peut vérifier les certificats à l'aide des Utilisations étendues des clés (EKU) utiliser :

- Authentification du serveur (OID : 1.3.6.1.5.5.7.3.1)

- Authentification du bureau à distance (OID : 1.3.6.1.4.1.311.54.1.2)

Il est recommandé d'utiliser l'EKU Remote Desktop Authentication, car cela garantit que les certificats ne seront utilisés qu'à cette fin et non pour la mise à disposition d'un serveur web.

De même, lors de l'utilisation de l'EKU „ Server Authentication “ en combinaison avec un Fournisseur de stockage clé (KSP) aux problèmes liés aux Active Directory Web Services (ADWS) venir, puisque ceux-ci ne soutiennent pas le KSP et filtre la sélection des certificats uniquement sur EKU et le nom d'hôte complet. De tels conflits peuvent être évités en utilisant l'authentification Remote Desktop Authentication EKU.

Cependant, l'authentification Remote Desktop EKU n'est pas définie dans l'état de livraison du service d'annuaire Active Directory. Cela doit être effectué lors de la configuration du modèle de certificat.

Configuration du modèle de certificat

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

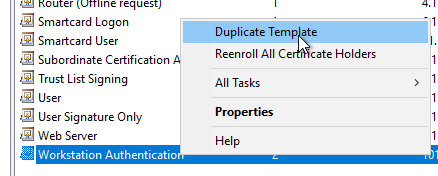

Tout d'abord, une copie du modèle de certificat „ Workstation Authentication “ est créée et modifiée à l'aide de la console de gestion des modèles de certificat (certtmpl.msc).

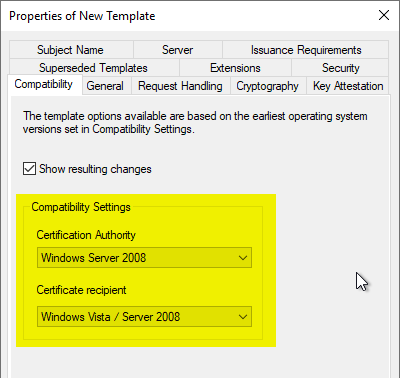

Fiche "Compatibilité

Nous avons l'intention Fournisseur de stockage clé (KSP) de l'entreprise. Pour cela, il est nécessaire de définir les paramètres de compatibilité pour l'autorité de certification et le destinataire du certificat sur "Windows Vista" ou "Windows Server 2008".

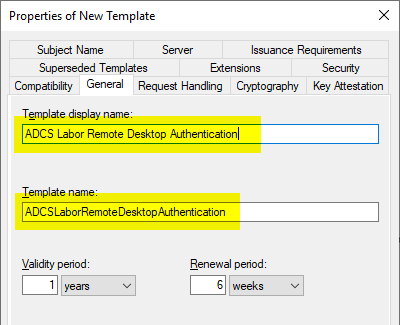

Fiche "Général

Dans l'onglet „ Général “, attribuez un nom significatif.

Dans le cas des modèles de certificat de bureau à distance, il est impératif d'utiliser la même valeur pour le nom du modèle de certificat et son nom d'affichage, car il sinon, cela pourrait conduire à des demandes multiples de certificats.

Les scanners de vulnérabilités tels que ceux proposés par Qualys signaleront une découverte si le certificat n'a pas été renouvelé un mois avant son expiration et si le certificat est valable depuis plus d'un an. Étant donné qu'un renouvellement via l'auto-inscription uniquement après expiration de la validité du certificat 80%, il est donc judicieux de fixer la validité du certificat à un minimum de 6 mois et un maximum de 12 mois, et la période de renouvellement du certificat à un minimum de 5 semaines.

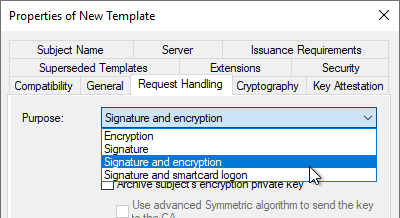

Fiche "Request Handling" (gestion des demandes)

Dans l'onglet "Request Handling", le Purpose doit être adapté à l'algorithme de clé à utiliser. Le contexte est que, selon le type de clé, différentes exigences sont posées à l'extension "Key Usage" du certificat (voir RFC 5246 et RFC 4492).

| Algorithme clé | Valeur |

|---|---|

| RSA | Signature et cryptage |

| ECDSA | Signature |

| ECDH | Signature et cryptage |

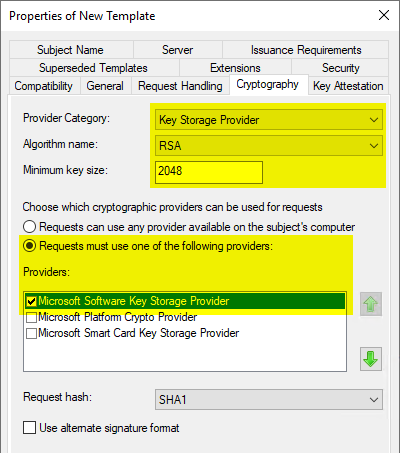

Fiche "Cryptographie

Dans l'onglet „ Cryptography “, vous pouvez désormais sélectionner la catégorie „ Key Storage Provider “ et l'algorithme de clé correspondant.

Il convient de choisir comme fournisseur le Microsoft Software Key Storage Provider, à moins que l'on n'ait l'intention de stocker les clés, par exemple, avec un Module de plate-forme de confiance (TPM) protéger.

Si un fournisseur de services cryptographiques (CSP) doit être utilisé, le „Fournisseur de cryptographie Microsoft RSA SChannel"doit être utilisé. Celle-ci ne supporte que AT_KEYEXCHANGE, c'est pourquoi le Purpose doit être réglé sur "Signature and Encryption" dans l'onglet "Request Handling". En principe, la préférence devrait être donnée, dans la mesure du possible, à un fournisseur de stockage de clés.

Il existe toutefois une exception à cette règle, à savoir que la Active Directory Web Services (ADWS) interrompre dès la sélection du certificat si un seul certificat dans le magasin de certificats de l'ordinateur n'utilise pas de CSP. Dans ce cas, il faut donc veiller à ce que les certificats de bureau à distance sur les contrôleurs de domaine avec ADWS activé utilisent également un CSP.

Le choix du fournisseur n'a de conséquences que pour les demandes de certificat qui lisent le modèle de certificat lors de la demande (donc les demandes de certificat manuelles ou automatiques par auto-enrollment).

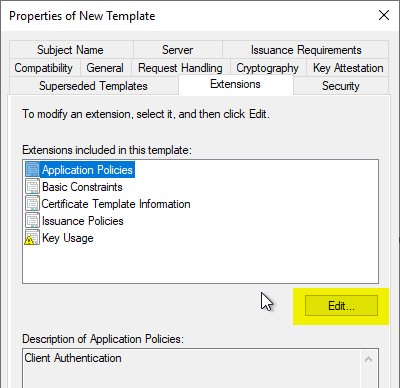

Fiche „ Extensions “

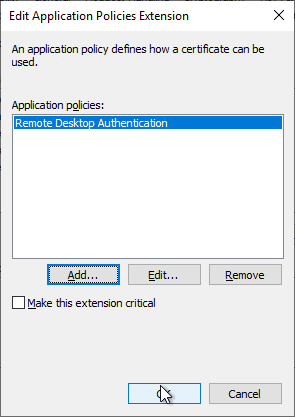

Dans l'onglet „ Extensions “, les „ Application Policies “ peuvent être modifiées en cliquant sur „ Edit… “.

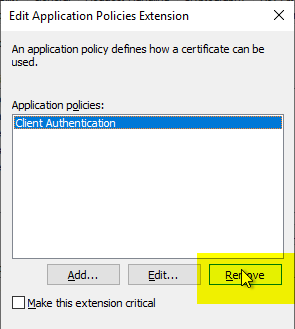

L'EKU „ Client Authentication “ existant est supprimé en cliquant sur „ Remove “, car il n'est pas nécessaire.

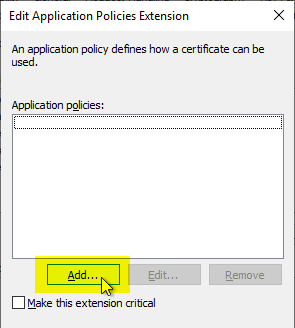

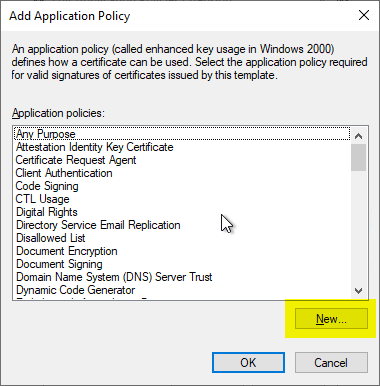

Ensuite, un nouvel EKU est ajouté à l'aide de „ Add… “.

Étant donné que l'EKU Remote Desktop Authentication n'est pas défini dans l'état de livraison du service d'annuaire Active Directory, il doit d'abord être créé en cliquant sur „ New… “.

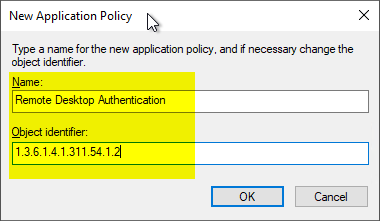

Les valeurs prédéfinies dans la boîte de dialogue suivante sont supprimées et remplacées par les suivantes :

| champ | Description |

|---|---|

| Nom | Il s'agit d'un champ de texte libre, mais le texte saisi ici s'affichera dans la boîte de dialogue du certificat sur chaque client du réseau. Il est donc recommandé de saisir une description significative telle que „ Authentification du bureau à distance “. |

| Identifiant d'objet | La valeur suivante doit être saisie exactement : 1.3.6.1.4.1.311.54.1.2 |

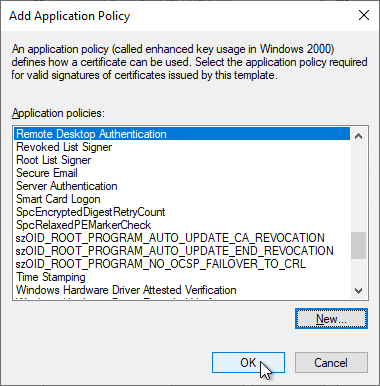

L'EKU nouvellement défini peut désormais être sélectionné et ajouté en cliquant sur „ OK “.

Cliquez sur „ OK “ pour terminer la configuration.

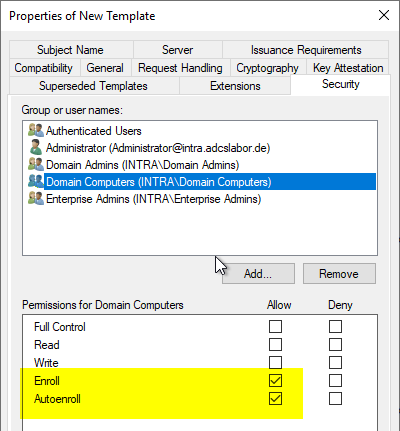

Fiche "Sécurité

Dans l'onglet „ Sécurité “, les droits „ Enroll “ et „ Autoenroll “ doivent être définis pour les ordinateurs participants.

Si seule l'option „ Enroll “ est sélectionnée, les machines demanderont tout de même des certificats, à condition que la stratégie de groupe correspondante ait été configurée, car cela correspond au scénario de secours. Il est toutefois recommandé d'utiliser l'auto-inscription afin de faciliter la gestion des certificats. Entre autres, l'option de secours n'archive pas les certificats expirés, ce qui entraîne la génération régulière du Événement avec l'ID 64 de la source Microsoft-Windows-CertificateServicesClient-AutoEnrollment sur les clients.

Les groupes de sécurité suivants sont par exemple envisageables :

- Domain Computers (déjà inclus dans la liste)

- Contrôleurs de domaine (à ajouter à la liste)

Si la structure globale Active Directory comprend plusieurs domaines, tous les groupes des domaines correspondants doivent bien sûr être enregistrés.

Techniquement, l'autorisation „ Enroll “ est suffisante. Il est toutefois fortement recommandé d'attribuer également l'autorisation „ Autoenrollment “ afin que les certificats puissent être distribués via ce mécanisme et utilisés par l'hôte de session Bureau à distance. Le comportement côté client est décrit dans l'article „Configuration d'une stratégie de groupe (GPO) pour les certificats RDP (Remote Desktop Protocol)" décrit.

Fiche "Nom du sujet

Cette option est décrite dans l'article „Sur l'option "Build this from Active Directory information" pour les modèles de certificats“ décrit plus en détail.

Les paramètres par défaut du modèle de certificat „ Workstation Authentication “ peuvent être repris.

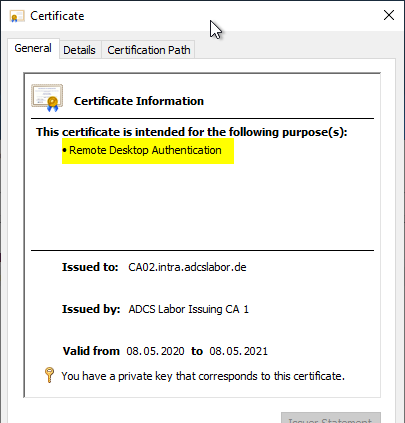

Résultat

Les certificats émis affichent désormais l'utilisation étendue de la clé d'authentification du bureau à distance, car l'objet OID correspondant dans l'objet Public Key Services de la structure globale est associé à ce nom d'affichage et est répliqué par chaque participant dans Active Directory.

Étape suivante : configurer la stratégie de groupe

Pour que les certificats soient également utilisés pour l'hôte de session Bureau à distance, il faut encore configurer une stratégie de groupe correspondante. La procédure à suivre est décrite dans l'article „Configuration d'une stratégie de groupe (GPO) pour les certificats RDP (Remote Desktop Protocol)" décrit.

Liens complémentaires :

- Bases de la demande manuelle et automatique de certificats via Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

- Planification de la validité des certificats et de la période de renouvellement des certificats d'entité finaux avec auto-enrollment

- Dépannage de la demande automatique de certificat (auto-enrollment) via RPC/DCOM

- Configuration d'une stratégie de groupe (GPO) pour les certificats RDP (Remote Desktop Protocol)

- Identification du certificat Remote Desktop (RDP) actif

- Utilisations étendues des clés (Extended Key Usages) et politiques d'émission (Issuance Policies) fréquemment utilisées

Sources externes

- Utilisation des certificats dans les services Bureau à distance (Microsoft)

- Configuration des certificats Remote Desktop (Microsoft, archive.org)

- IDs d'objets associés à la cryptographie Microsoft (Microsoft)

- Les certificats du serveur Remote Desktop sont renouvelés deux fois par jour, bien qu'ils soient valables pendant un an. (Microsoft)

- Services Bureau à distance s'inscrivant pour obtenir un certificat TLS auprès d'une autorité de certification d'entreprise (Rob Greene, Microsoft)

Les commentaires sont fermés.