Restaurer une autorité de certification après une catastrophe à partir d'une sauvegarde (backup)Si l'on se réfère à l'article 6 de la loi sur la protection des données, il est probable que l'on constate que des certificats ont été émis entre la dernière sauvegarde et la panne du système, avec la perte de données qui s'ensuit.

Ces certificats ne sont pas enregistrés dans la base de données de l'autorité de certification restaurée et ne peuvent donc pas être restaurés en cas de besoin.

Si l'on utilise le module SMTP Exit, on peut au moins déterminer les numéros de série des certificats à partir des e-mails envoyés et les révoquer.

Il est parfois nécessaire qu'un certificat délivré par une autorité de certification soit retiré avant sa date d'expiration. Pour ce faire, une autorité de certification tient à jour une liste de révocation. Il s'agit d'un fichier signé avec une date d'expiration relativement courte, qui est utilisé en combinaison avec le certificat pour vérifier sa validité.

La base d'une restauration réussie d'une autorité de certification en cas de catastrophe est l'existence d'une sauvegarde fonctionnelle (backup). L'article "Créer une sauvegarde (backup) d'une autorité de certification" décrit.

Au lieu du module de sortie SMTP, ce serait également possible, développer son propre module de sortieLe système d'authentification est un système d'authentification qui écrit les certificats, par exemple dans le système de fichiers (sur un serveur distant ou en liaison avec une réplication DFS) ou les télécharge dans une base de données externe.

Procédure

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

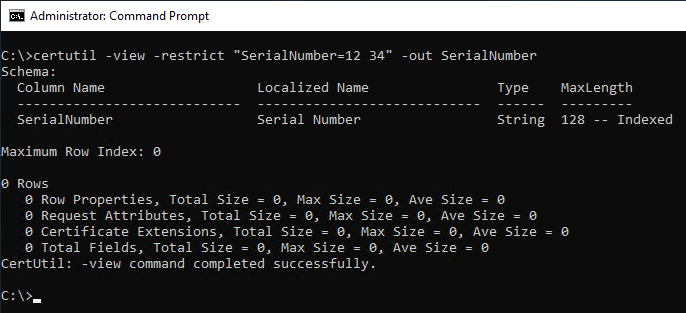

Vérification de l'existence du numéro de série

Il convient tout d'abord de vérifier si le numéro de série existe déjà dans la base de données de l'autorité de certification.

certutil -view -restrict "SerialNumber={Seriennummer}"

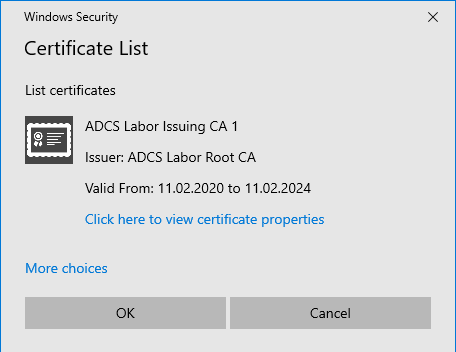

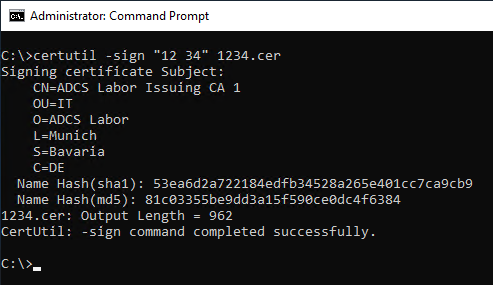

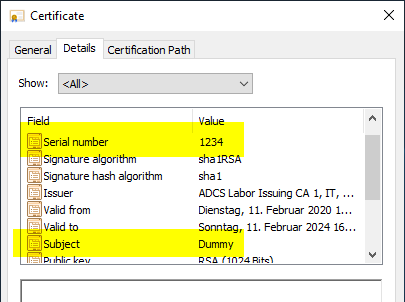

Créer un certificat factice

En cas de catastrophe, dans la plupart des cas, on n'est plus en possession des certificats. Comme la révocation d'un certificat nécessite qu'un certificat correspondant se trouve dans la base de données de l'autorité de certification, il faut d'abord créer un certificat factice avec le numéro de série correspondant. Comme "certificat de signature", on choisit celui de l'autorité de certification.

certutil -sign "{Seriennummer}" {Dateiname}

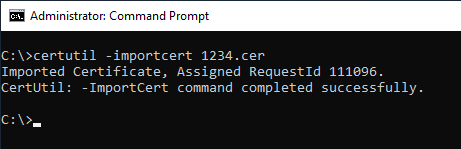

Importer un certificat factice dans la base de données de l'autorité de certification

Le certificat créé peut maintenant être importé dans la base de données des autorités de certification.

certutil -importcert {Dateiname}

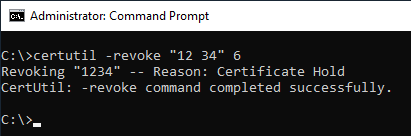

Blocage du certificat

Il peut ensuite être bloqué via la console de gestion des autorités de certification ou la ligne de commande.

certutil -revoke {Seriennummer} {Grundcode}

Les codes possibles pour le motif de blocage sont repris dans le tableau ci-dessous :

| Code | Désignation | Description |

|---|---|---|

| 0 | Non spécifié | Il s'agit du paramètre par défaut, qui indique qu'il n'y a pas de raison particulière pour la révocation. |

| 1 | Compromis clé | La clé privée d'un certificat a été dérobée ou connue d'une autre manière par des tiers non autorisés. |

| 2 | CA Compromise | La clé privée de l'autorité de certification a été dérobée ou connue d'une autre manière par des tiers non autorisés. |

| 3 | Affiliation Changed | Si le contenu du certificat a changé (par ex. le nom de l'utilisateur), un nouveau certificat doit être émis. |

| 4 | Superseded | Le certificat révoqué a été remplacé par un nouveau certificat. |

| 5 | Cessation d'activité | L'exploitation du service faisant partie du certificat a été interrompue, par exemple parce qu'il existe un nouveau service sous un autre nom. |

| 6 | Certificate Hold | Le certificat est révoqué temporairement. Ce type de révocation est le seul qui permette d'annuler la révocation ultérieurement. |

| 8 | Remove from CRL | Si un certificat a été révoqué avec le motif "Certificate Hold" et que des listes de blocage delta sont utilisées, le certificat révoqué avec ce code est maintenu dans la liste de blocage delta jusqu'à ce que l'entrée dans la liste de blocage principale soit supprimée. |

| -1 | Unrevoke | Si un certificat a été révoqué avec le motif "Certificate Hold", ce code permet de le débloquer par ligne de commande. De même, le code d'auditÉvénement 4870 l'annulation de la révocation d'un certificat est signalée par ce code. |

Publier une nouvelle liste de blocage

Pour que le blocage soit effectif, une nouvelle liste de blocage doit encore être publiée.

certutil -crl

Voir aussi à ce sujet l'article "Création et publication d'une liste de révocation de certificats„ .

Bitte beachten, dass bis zum Ablaufzeitpunt der vorigen Sperrliste nicht garantiert werden kann, dass die PKI-Teilnehmer die Sperrung als solche erkennen, da (zumindest im Windows-Ökosystem) Sperrlisten in einem cache côté client sont tenus à disposition. Il en va de même pour Réponses du répondeur en ligne (OCSP).

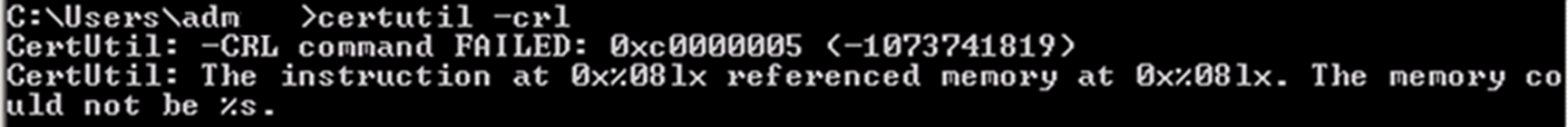

Erreur lors de l'utilisation de Windows Server 2008 R2

Sur Windows Server 2008 R2, l'erreur suivante peut se produire :

CertUtil: -CRL command FAILED: 0xc0000005 (-1073741819) CertUtil: The instruction at 0x%081x referenced memory at 0x%081x. The memory could not be %s.

Dans ce cas, cela aide, ce installer le hotfix.

Puis-je également révoquer des certificats de cette manière si mon autorité de certification a été compromise ?

Déclenché par la Travail de Will Schroeder et Lee Christensen à l'été 2021 se sont Discussions développeque de cette façon, même les Certificats signés en contournant l'autorité de certificationLes autorités de l'Union européenne pourraient bloquer l'accès à ces sites.

En principe et d'un point de vue purement technique, cela est correct, mais ne résout pas le problème de fond. Si quelqu'un est en mesure de signer des certificats avec la clé privée de l'autorité de certification, une seule révocation de certificat n'est pas d'une grande utilité, car le contrôle de la clé privée de l'autorité de certification est toujours perdu.

En cas de compromission de la clé privée d'une autorité de certification, la seule possibilité de revenir à un fonctionnement "sûr" est, à mon avis, de mettre hors service le plus rapidement possible l'autorité de certification concernée en lui retirant son statut de confiance (au moins en révoquant le certificat de l'autorité de certification) et de la reconstruire entièrement.

Il va de soi que les vecteurs d'attaque sous-jacents doivent avoir été arrêtés au préalable.

Liens complémentaires :

- Signer des certificats en contournant l'autorité de certification

- Restauration d'une autorité de certification à partir d'une sauvegarde (backup)

Les commentaires sont fermés.