Il existe de nombreuses instructions pour la mise en place et la mise en service de services informatiques. Mais la plupart du temps, on oublie les instructions correspondantes pour la mise hors service.

Vous trouverez ci-dessous une description de la manière correcte de mettre hors service une autorité de certification intégrée dans Active Directory (Enterprise Certification Authority).

Questions

Avant de désinstaller l'autorité de certification, il convient de répondre aux questions suivantes :

- L'autorité de certification est-elle mise hors service ou doit-elle être migrée vers un autre serveur et continuer à y fonctionner ? Dans ce cas, voir l'article "Migration d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) vers un autre serveur„ .

- Le certificat d'autorité de certification le plus récent a-t-il déjà expiré ou est-il encore valable ? Y a-t-il éventuellement des certificats émis par l'autorité de certification qui sont encore valables ?

- Le serveur (ou l'installation de son système d'exploitation) sur lequel l'autorité de certification est installée doit-il être réutilisé à d'autres fins ?

Procédure

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Le processus se compose des sous-étapes suivantes :

- Arrêt de l'émission de certificats en temps utile et refus des demandes de certificats en suspens

- Révocation de tous les certificats délivrés et encore valables

- Adapter la validité de la liste de blocage et émettre la dernière liste de blocage

- Créer une sauvegarde (backup)

- Identifier les clés privées

- Désinstallation du rôle d'autorité de certification

- Suppression de la base de données des autorités de certification

- Révocation du certificat d'autorité de certification

- Suppression des composants restants de l'autorité de certification (CA) d'Active Directory

- Supprimer le compte de l'ordinateur de l'Active Directory

Lorsque des parties de la hiérarchie ne sont plus disponibles

Supposons que l'autorité de certification n'ait pas été utilisée pendant un certain temps ou que la liste de révocation de l'autorité de certification racine ait déjà expiré, il se peut que le service d'autorité de certification ne puisse plus être démarré.

Dans ce cas, voir l'article "Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "The revocation function was unable to check revocation because the revocation server was offline. 0x80092013 (-2146885613 CRYPT_E_REVOCATION_OFFLINE)".„ .

Détails : arrêt de l'émission de certificats en temps utile et refus des demandes de certificats en suspens

Pour que tous les certificats émis par une autorité de certification expirent à une date donnée, il est possible d'utiliser le module TameMyCerts Policy pour Microsoft Active Directory Certificate Services.

Cette étape n'est nécessaire que si le certificat d'autorité de certification n'a pas encore expiré.

Les modèles de certificats publiés doivent être supprimés par l'autorité de certification afin d'éviter que de nouvelles demandes de certificats ne soient formulées et que de nouveaux certificats ne soient délivrés.

Les demandes de certificat en attente doivent être refusées. Autoenrollment Les clients évalueront cette information et nettoieront en conséquence les magasins de certificats locaux pour les demandes de certificats en attente.

Les clients devraient disposer d'un certain temps pour récupérer les informations et les appliquer en conséquence (cela dépend de la durée pendant laquelle il est prévu que les clients puissent être hors ligne).

Détails : révocation de tous les certificats émis et encore valables

Cette étape n'est nécessaire que si le certificat de l'autorité de certification n'a pas encore expiré. Dans ce cas, tous les certificats encore valables doivent être révoqués.

Si le certificat de l'autorité de certification a déjà expiré, tous les certificats émis ont également expiré, il n'y a donc rien à révoquer.

Détails : adapter la validité de la liste de blocage et émettre la dernière liste de blocage

Cette étape est uniquement nécessaire,

- si le certificat de l'autorité de certification n'a pas encore expiré.

- la hiérarchie d'autorités de certification associée reste opérationnelle, c'est-à-dire que l'autorité de certification racine continue à bénéficier de la confiance.

La validité de la liste de révocation doit être configurée pour dépasser la date d'expiration du certificat de l'autorité de certification. Une nouvelle liste de révocation est ensuite émise. Celle-ci est conservée dans les points de distribution de la liste de révocation jusqu'à la date d'expiration de l'autorité de certification.

Détails : créer une sauvegarde (backup)

Afin de pouvoir restaurer l'autorité de certification en cas de doute, une dernière sauvegarde complète devrait être effectuée. y compris les clés privées peuvent être créés. Voir à ce sujet les articles suivants :

- Créer une sauvegarde (backup) d'une autorité de certification

- Créer une sauvegarde (backup) de la clé privée d'une autorité de certification

Si un module de sécurité matériel (HSM) est utilisé, la sécurisation des clés privées doit se faire via ses mécanismes spécifiques.

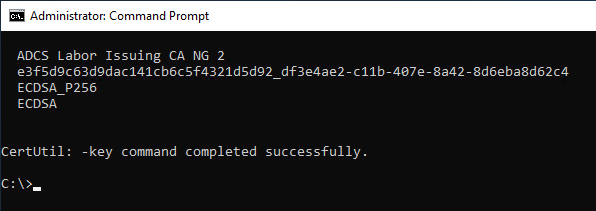

Détails : identifier les clés privées

La routine de désinstallation ne supprime pas les clés privées de l'autorité de certification. Nous avons donc l'intention de les supprimer nous-mêmes du système ultérieurement. Cependant, le certificat de l'autorité de certification est supprimé par la routine de désinstallation, il est donc judicieux de collecter les informations nécessaires au préalable.

Si un module de sécurité matériel (HSM) est utilisé, la suppression des clés privées doit se faire via ses mécanismes spécifiques.

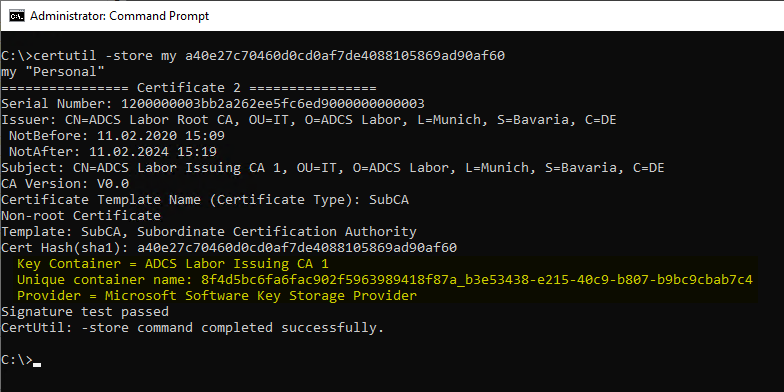

Pour chaque certificat d'autorité de certification, son empreinte digitale (thumbprint, le hachage SHA-1 du certificat) est déterminée et les informations nécessaires sont éditées à l'aide de la commande suivante.

certutil -store my {Thumbprint}

Les informations suivantes sont importantes à cet égard :

- Conteneur clé

- Nom unique du conteneur

- Fournisseur

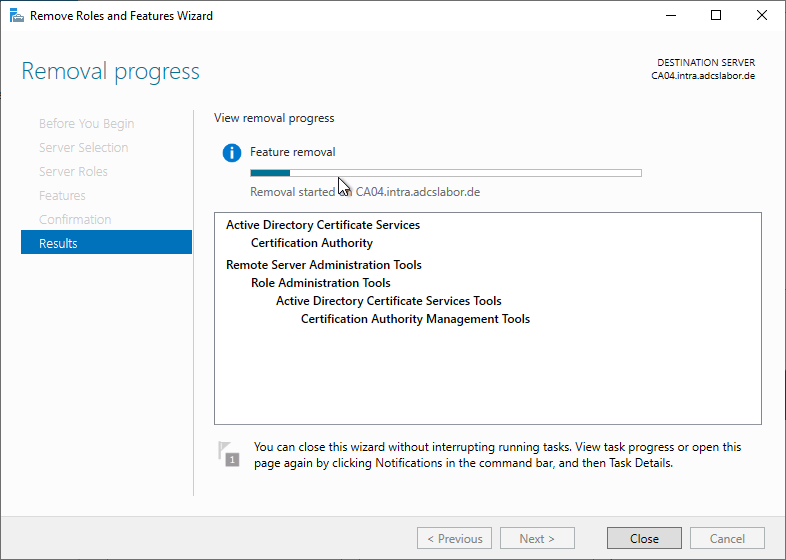

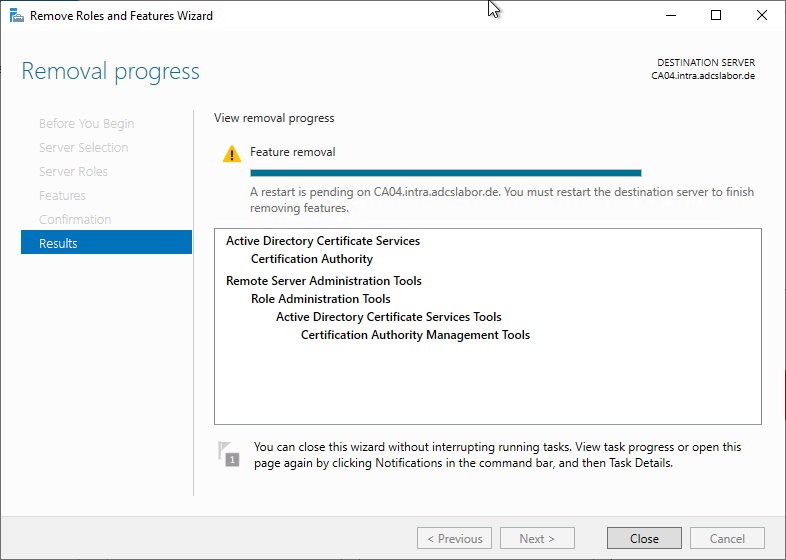

Détails : désinstallation du rôle d'autorité de certification

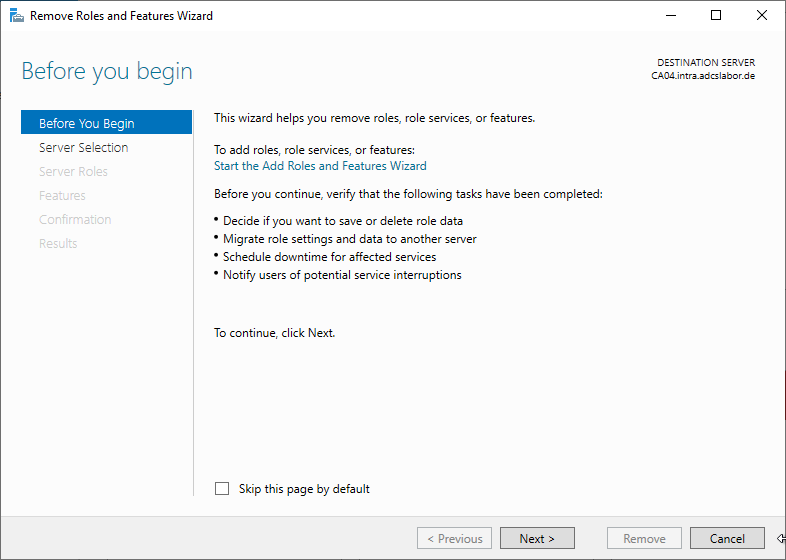

Pour désinstaller le rôle d'autorité de certification, un compte avec des droits d'administrateur d'entreprise est nécessaire. De plus, le compte doit être administrateur local sur le serveur de l'autorité de certification.

Il suffit que le compte ait le droit de supprimer l'objet pKIEnrollmentService de l'autorité de certification. C'est tout ce qui est entrepris dans l'AD.

Veuillez vous assurer que le Server Manager fonctionne correctement. Voir également à ce sujet l'article "L'installation ou la désinstallation d'une fonctionnalité Windows échoue avec le message d'erreur "The service is configured to not accept any remote shell requests".„ .

La désinstallation du rôle d'autorité de certification a, entre autres, les conséquences suivantes.

- Le certificat d'autorité de certification est supprimé de la liste locale de certificats, mais la clé privée n'est pas supprimée.

- L'objet "AIA" dans Active Directory est conservé et doit être supprimé manuellement si nécessaire.

- L'objet Enrollment Services dans Active Directory est supprimé, ce qui rend également caduques les liaisons des modèles de certificats avec cette autorité de certification.

- Les points de distribution de la liste de blocage dans Active Directory sont conservés et doivent être supprimés manuellement si nécessaire.

- Le certificat d'autorité de certification n'est pas supprimé de NTAuthCertificates, il doit être supprimé manuellement si nécessaire.

Avec Windows PowerShell, la désinstallation du rôle d'autorité de certification peut être effectuée à l'aide de la commande suivante.

Remove-WindowsFeature ADCS-Cert-Authority

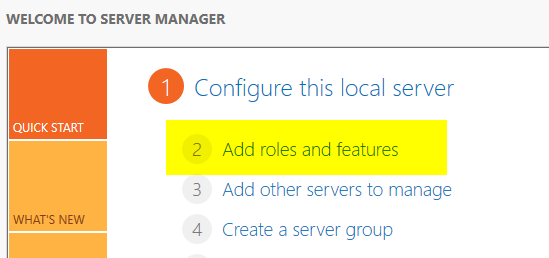

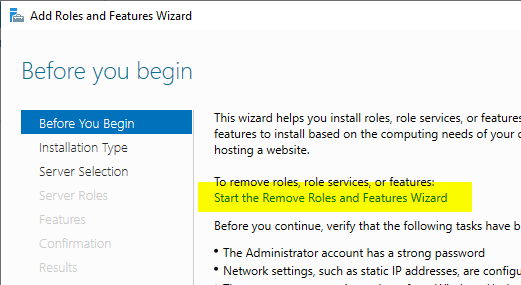

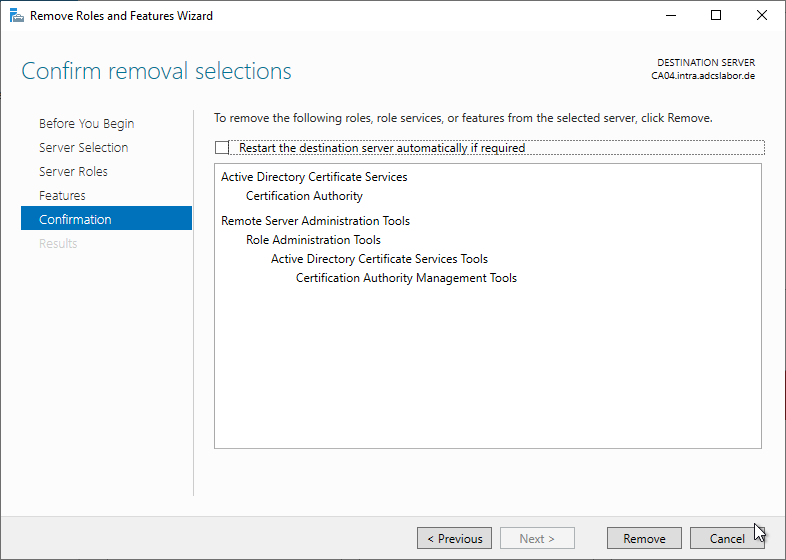

Il est également possible de désinstaller le rôle d'autorité de certification via le Server Manager.

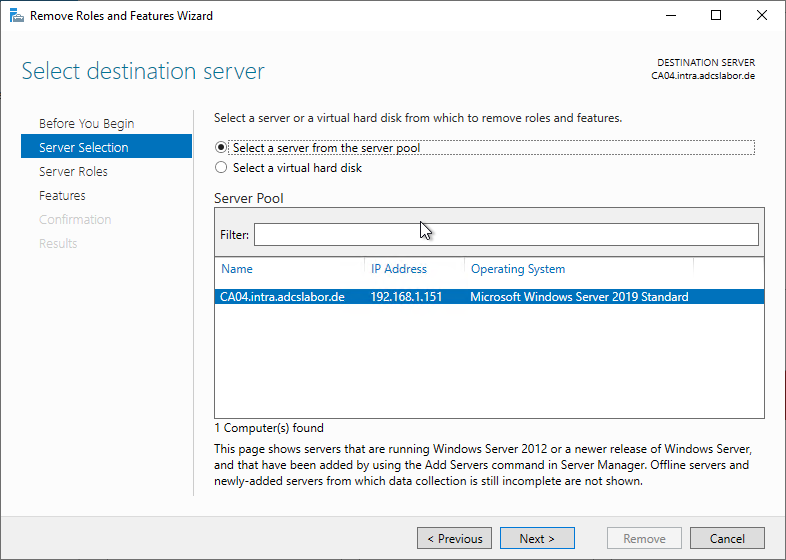

Pour ce faire, l'assistant "Remove Roles and Features Wizard" est appelé.

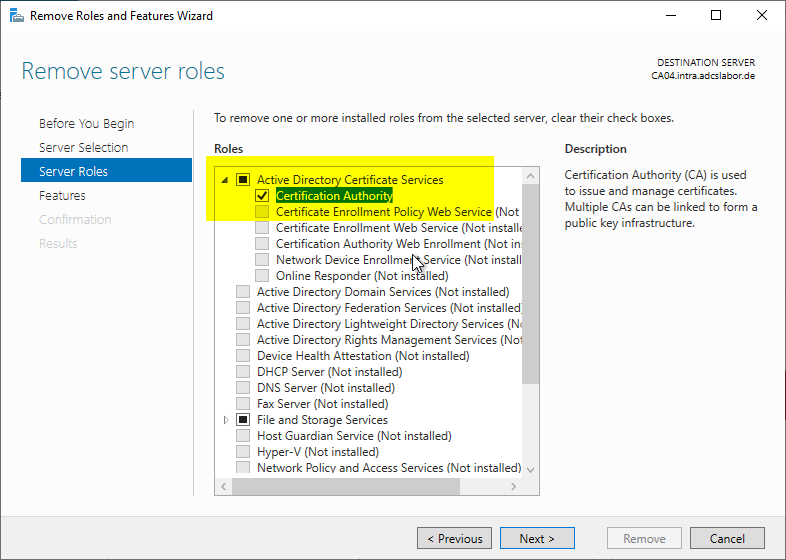

Le rôle "Certification Authority" est maintenant désélectionné.

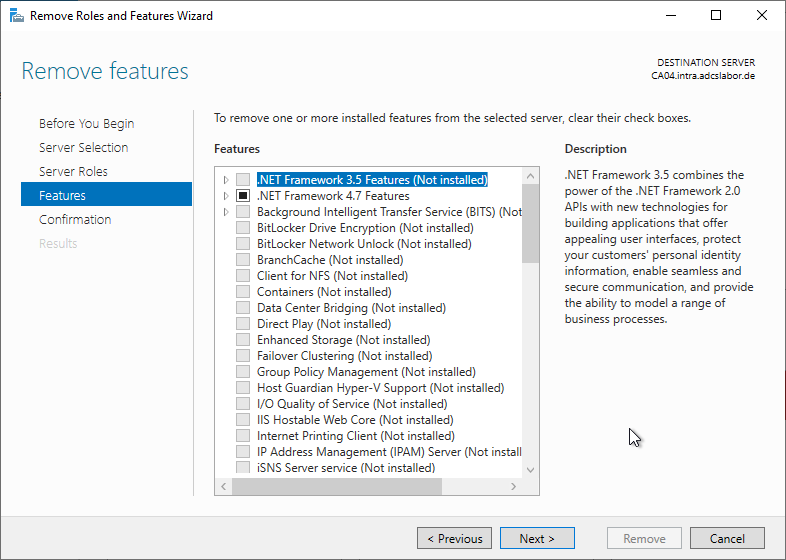

Les outils de gestion peuvent être désinstallés. Toutefois, s'il s'agit du dernier serveur d'autorité de certification du réseau, il peut être utile de les laisser installés pour les nettoyages ultérieurs.

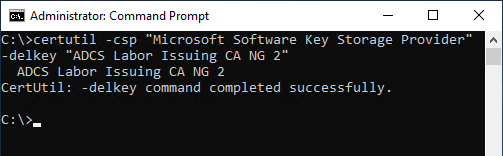

Détails : supprimer la clé privée

La procédure applicable aux clés logicielles est décrite ci-dessous. Si un module de sécurité matériel (HSM) est utilisé, les clés doivent être supprimées via ses outils de gestion.

Sans le paramètre "-csp", la commande "-key" n'affiche que les clés qui sont sur un Fournisseur de services cryptographiques (CSP) donc, en règle générale, aucune pour les clés d'autorité de certification.

certutil -key -csp "Microsoft Software Key Storage Provider"

certutil -csp "Microsoft Software Key Storage Provider" -delkey "ADCS Labor Issuing CA NG 2"

La suppression peut également être effectuée à l'aide de l'identificateur de clé affiché :

certutil -csp "Microsoft Software Key Storage Provider" -delkey {Identifizierer}

Détails : suppression de la base de données des autorités de certification

La base de données de l'autorité de certification n'est pas supprimée par la désinstallation du rôle de l'autorité de certification. Elle doit donc être supprimée manuellement si le serveur doit continuer à être utilisé. Le chemin d'installation par défaut se trouve sous :

C:\Windows\System32\CertLog

Détails : révocation du certificat d'autorité de certification

Le certificat d'autorité de certification doit maintenant être révoqué ou la révocation doit être demandée à l'autorité de certification supérieure. Voir également l'article "Révocation d'un certificat délivré„ .

Détails : suppression des composants restants de l'autorité de certification (CA) d'Active Directory

Les entrées suivantes dans le conteneur de services à clé publique dans Active Directory ne sont pas supprimées par la désinstallation :

- NTAuthCertificates

- Accès à l'information des autorités (AIA)

- CRL Point de distribution (CDP)

Détails : suppression du compte d'ordinateur de l'Active Directory

Si l'ordinateur sur lequel l'autorité de certification était installée ne doit plus être utilisé, le compte de l'ordinateur peut maintenant être supprimé de l'Active Directory.

Liens complémentaires :

- L'installation ou la désinstallation d'une fonctionnalité Windows échoue avec le message d'erreur "The service is configured to not accept any remote shell requests".

- Migration d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) vers un autre serveur