Après l'installation d'une autorité de certification, après la migration vers un nouveau serveur ou après des travaux de maintenance importants, un test fonctionnel complet doit être effectué afin de s'assurer que tous les composants de l'autorité de certification fonctionnent comme prévu.

Effectuer un test de fonctionnement

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Les étapes suivantes font partie d'un test de fonctionnement de l'autorité de certification :

- Vérification de la connexion à la clé privée

- Assurer le démarrage du service d'autorité de certification

- Vérifier le journal des événements de l'autorité de certification

- Tester la connexion à l'interface d'inscription de l'autorité de certification

- Générer et vérifier le certificat d'échange d'autorités de certification

- Publier un modèle de certificat sur l'autorité de certification

- Demander un certificat à l'autorité de certification

- Révoquer un certificat

- Publier une liste de révocation de certificats

- Vérifier à nouveau le certificat

Détails : vérification de la connexion à la clé privée

En particulier si un module de sécurité matériel est utilisé, il convient de vérifier en premier lieu si la connexion à celui-ci fonctionne et si le matériel de clé privée peut être utilisé par l'autorité de certification. La procédure à suivre est décrite dans l'article „Vérification de la connexion à la clé privée d'un certificat (par exemple, lors de l'utilisation d'un module de sécurité matériel)" décrit.

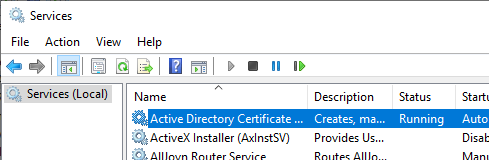

Détails : assurer le lancement du service d'autorité de certification

Ensuite, il convient de vérifier que le service d'autorité de certification démarre correctement.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur „The system cannot find the file specified. 0x2 (WIN32 : 2 ERROR_FILE_NOT_FOUND)“.“

- Le service d'autorité de certification ne démarre pas et renvoie le message d'erreur "Object was not found. 0x80090011 (-2146893807 NTE_NOT_FOUND)".

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur „The device that is required by this cryptographic provider is not ready for use. 0x80090030 (-2146893776 NTE_DEVICE_NOT_READY)“.“

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur „The parameter is incorrect. 0x80070057 (WIN32 : 87 ERROR_INVALID_PARAMETER)“.“

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "The certificate is revoked. 0x80092010 (-2146885616 CRYPT_E_REVOKED)".

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur „ Les données sont invalides. 0x8007000d (WIN32 : 13 ERROR_INVALID_DATA). “

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider. 0x800b0109 (-2146762487 CERT_E_UNTRUSTEDROOT)".

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "A certificate chain could not be built to a trusted root authority. 0x800b010a (-2146762486 CERT_E_CHAINING)".

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "The revocation function was unable to check revocation because the revocation server was offline. 0x80092013 (-2146885613 CRYPT_E_REVOCATION_OFFLINE)".

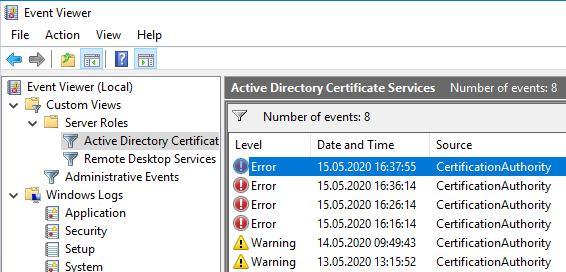

Détails : vérification de l'indicateur d'événements de l'autorité de certification

Pour plus d'informations sur les différents événements, voir l'article „Aperçu des événements Windows générés par l'autorité de certification„ .

Tout d'abord, l'observateur d'événements de Windows sur l'autorité de certification doit être examiné pour tous les événements de l'autorité de certification qui pourraient indiquer une erreur. Pour cela, il existe dans l'Observateur d'événements une vue prédéfinie sous „Custom Views“ - „Server Roles“ - „Active Directory Certificate Services“, qui a déjà défini les filtres nécessaires sur l'Observateur d'événements.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- Détails de l'événement avec ID 27 de la source Microsoft-Windows-CertificationAuthority

- Détails de l'événement ID 44 de la source Microsoft-Windows-CertificationAuthority

- Détails de l'événement ID 74 de la source Microsoft-Windows-CertificationAuthority

- Détails de l'événement avec ID 100 de la source Microsoft-Windows-CertificationAuthority

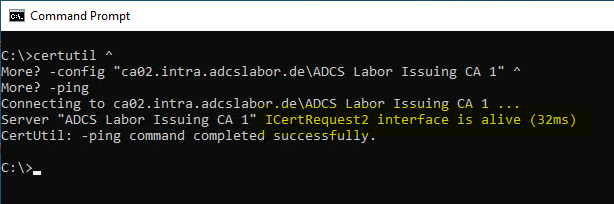

Détails : tester la connexion à l'interface d'inscription de l'autorité de certification

Tout d'abord, il convient d'effectuer un test simple pour vérifier si les clients peuvent se connecter à l'autorité de certification. Cela peut être réalisé à l'aide de la commande de ligne de commande suivante :

certutil -config {ConfigString} -ping

La ConfigString désigne ici les informations de connexion à l'autorité de certification au format „{nom du serveur}\N{nom commun}“.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

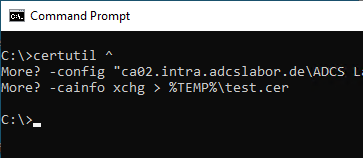

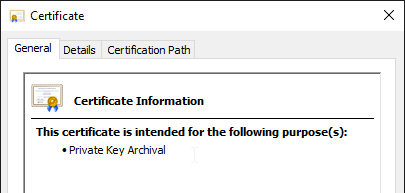

Détails : Générer et vérifier le certificat d'échange d'autorités de certification

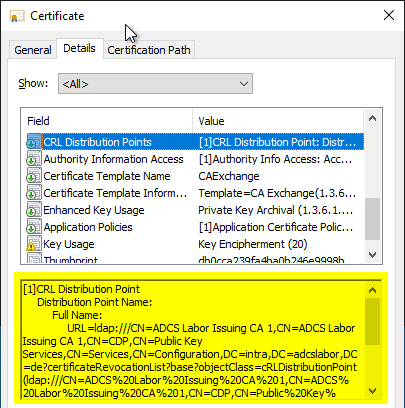

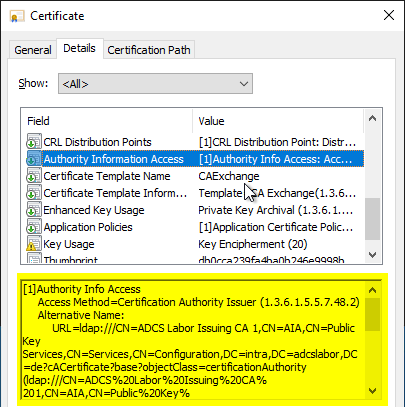

Pour s'assurer que l'autorité de certification écrit les points de distribution de la liste de révocation (CRL Distribution Point, CDP), les informations d'accès à l'autorité (Authority Information Access, AIA) et les politiques de certificat dans les certificats émis, un certificat est nécessaire, dont le contenu est ensuite vérifié.

La vérification qui s'ensuit peut en principe être effectuée avec n'importe quel certificat délivré par l'autorité de certification. Le certificat d'échange de l'autorité de certification est toutefois idéal, car il est généré automatiquement par l'autorité de certification et peut être demandé par chaque utilisateur dans l'Active Directory. Il n'est donc pas nécessaire de créer une demande de certificat, ce qui est potentiellement compliqué.

Le certificat pour l'échange d'autorités de certification peut être généré à l'aide de la commande de ligne de commande suivante :

certutil -cainfo xchg > test.cer

La commande peut être exécutée directement sur l'autorité de certification, comme indiqué ci-dessus. Dans le cas d'une autorité de certification intégrée à Active Directory, elle peut également être exécutée par un autre membre du domaine si le commutateur -config est spécifié avec la chaîne Config (nom du serveur\Nnom commun) comme argument.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

Le certificat créé à l'aide de cette commande peut maintenant être inspecté par un double-clic.

Les contenus suivants du certificat doivent être vérifiés :

- Points de distribution de la liste de blocage

- Accès aux informations sur les postes

- Directives relatives aux certificats

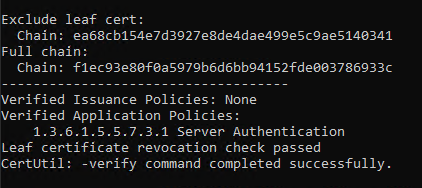

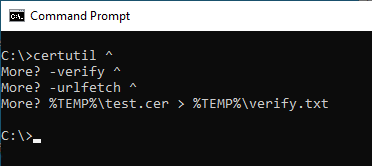

Les adresses de points de distribution de listes de révocation (CRL Distribution Point, CDP), les informations d'accès aux informations d'autorité (Authority Information Access, AIA) indiquées dans le certificat peuvent ensuite être vérifiées à l'aide de la commande de ligne de commande suivante :

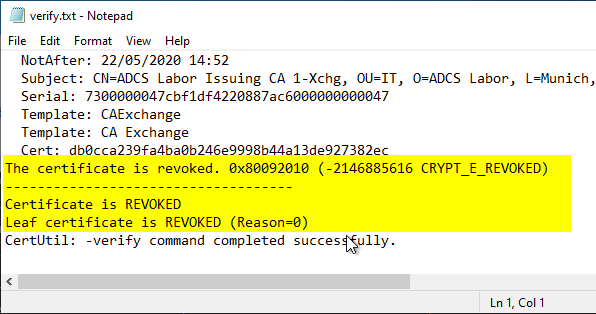

certutil -verify -urlfetch {Dateiname}.cer

Le commutateur -urlfetch contourne la mise en cache locale et entraîne une sortie en ligne de commande au lieu d'une interface graphique. Pour plus de détails, voir l'article „Consulter et supprimer le cache d'adresses des listes de blocage (CRL URL Cache)„ .

En raison du volume de la sortie, il est recommandé de rediriger la sortie de la ligne de commande vers un fichier texte.

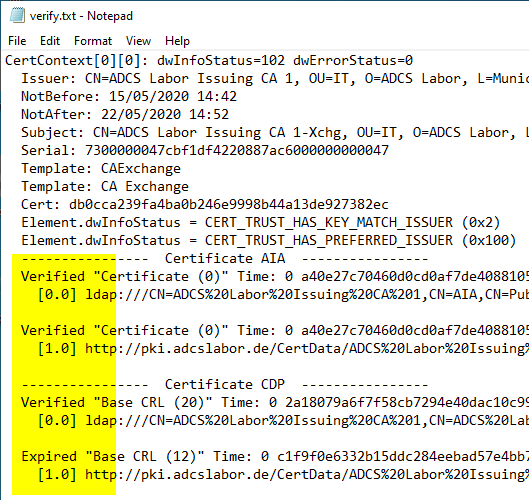

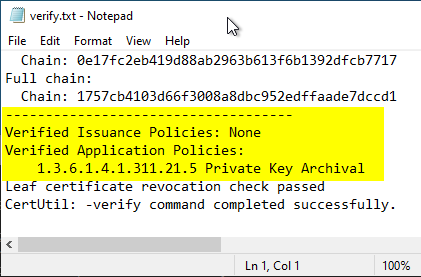

Dans la sortie de la ligne de commande, on trouve le résultat de la vérification pour toutes les adresses de tous les certificats de la chaîne. Ceux-ci devraient tous avoir été vérifiés avec succès. Les erreurs sont signalées par un code d'erreur détaillé qui en décrit la cause.

A la fin de la sortie de la ligne de commande, on trouve les résultats des contrôles pour les directives de certificat, l'état de blocage et l'état de confiance (uniquement en cas d'erreur).

Détails : publier un modèle de certificat sur l'autorité de certification

Afin de vérifier les autorisations de l'autorité de certification sur son objet pKIEnrollmentService, et de pouvoir ensuite demander un certificat, un modèle de certificat devrait maintenant être publié sur l'autorité de certification.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- La publication d'un modèle de certificat sur une autorité de certification échoue avec le message d'erreur "The template information on the CA cannot be modified at this time. Cela est probablement dû au fait que le service CA n'est pas en cours d'exécution ou qu'il y a des retards de réplication. L'accès est refusé. 0x80070005 (WIN32 : 5 ERROR_ACCESS_DENIED)"

- Après la migration de l'autorité de certification vers un nouveau serveur, il n'est plus possible de publier ses propres modèles de certificats.

Détails : demander un certificat à l'autorité de certification

Afin de vérifier que les politiques d'enregistrement des certificats sont correctement configurées et que l'autorité de certification peut signer les demandes de certificat, il convient maintenant de demander un certificat à partir du modèle de certificat publié précédemment.

Si l'autorité de certification s'est engagée dans la voie décrite dans l'article „Mettre une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) en mode maintenance“Si l'objet utilisateur ou ordinateur est en mode maintenance, le droit „Request Certificates“ doit être accordé temporairement et explicitement à l'objet utilisateur ou ordinateur demandeur dans les paramètres de sécurité de l'autorité de certification, jusqu'à ce que le mode maintenance soit à nouveau quitté.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- La demande de certificat échoue avec le message d'erreur „ 0x800b0101 (-2146762495 CERT_E_EXPIRED) “.“

- La demande d'un certificat échoue avec le message d'erreur „The encryption certificate for the certification authority (CA) could not be retrieved. Error : The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)”

- La demande de certificat échoue avec le message d'erreur „0x8009400b (-2146877429 CERTSRV_E_NO_VALID_KRA)“.“

- La demande de certificat échoue avec le message d'erreur "You cannot request a certificate at this time because no certificate types are available".

- La demande de certificat échoue avec le message d'erreur "A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider. 0x800b0112 (-2146762478 CERT_E_UNTRUSTEDCA)".

- La demande de certificat échoue avec le message d'erreur "The requested operation cannot be completed. The computer must be trusted for delegation and the current user account must be configured to allow delegation. 0x80090345 (-2146892987 SEC_E_DELEGATION_REQUIRED).". Lors de l'importation de fichiers PFX, la clé privée est manquante.

- La demande de certificat pour les contrôleurs de domaine échoue avec le message d'erreur "The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)".

- La demande de certificat échoue avec le message d'erreur „A valid certification authority (CA) configured to issue certificates based on this template cannot be located, or the CA does not support this operation, or the CA is not trusted“.“

Détails : révoquer un certificat

Pour vérifier si la révocation d'un certificat est correctement reconnue par tous les participants du réseau, il convient de révoquer maintenant le certificat demandé précédemment. La procédure de révocation d'un certificat est expliquée dans l'article „Révocation d'un certificat délivré" décrit.

Détails : établir une liste de révocation de certificats

Après avoir révoqué le certificat, il est maintenant possible de tester la création d'une liste de révocation de certificats. La procédure pour établir une liste de révocation de certificats est décrite dans l'article „Création et publication d'une liste de révocation de certificats" décrit.

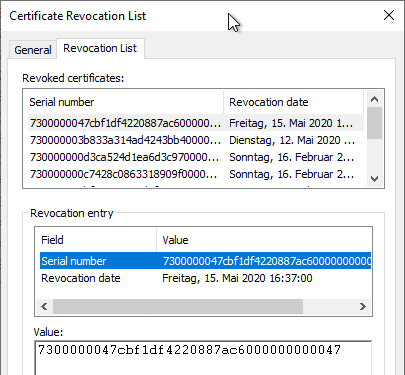

La liste de révocation des certificats devrait maintenant être créée et le numéro de série du certificat révoqué devrait à nouveau y figurer.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- La publication manuelle d'une liste de révocation de certificats (CRL) dans Active Directory échoue avec le message d'erreur 0x8007202b (WIN32 : 8235 ERROR_DS_REFERRAL)

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "The directory name is invalid. 0x8007010b (WIN32/HTTP : 267 ERROR_DIRECTORY)"

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "Access is denied. 0x80070005 (WIN32 : 5 ERROR_ACCESS_DENIED)".

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "Directory object not found. 0x8007208d (WIN32 : 8333 ERROR_DS_OBJ_NOT_FOUND)".

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "Insufficient access rights to perform the operation. 0x80072098 (WIN32 : 8344 ERROR_DS_INSUFF_ACCESS_RIGHTS)".

Détails : vérifier à nouveau le certificat

Le certificat révoqué devrait maintenant se trouver sur la liste de révocation et devrait être reconnu comme révoqué par les participants. Par conséquent, les étapes de vérification des adresses au sein du certificat décrites dans la section „Certificat d'échange d'autorités de certification généré et vérifié“ doivent maintenant être exécutées à nouveau.

Par mesure de sécurité, le cache local des informations de verrouillage doit être effacé au préalable, comme indiqué dans l'article „Consulter et supprimer le cache d'adresses des listes de blocage (CRL URL Cache) “ est décrit.

La révocation du certificat devrait maintenant être correctement détectée et signalée.

Si un répondeur en ligne est utilisé, celui-ci dispose d'une mémoire cache côté serveur, de sorte qu'il ne reflète la révocation du certificat que lorsque la liste de révocation précédente a expiré.

Liens complémentaires :

- Révocation d'un certificat délivré

- Création et publication d'une liste de révocation de certificats

- Configuration des points de distribution de listes de révocation (CDP) et de l'extension Authority Information Access (AIA) d'une autorité de certification

- Consulter et supprimer le cache d'adresses des listes de blocage (CRL URL Cache)

- Mettre une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) en mode maintenance

Les commentaires sont fermés.