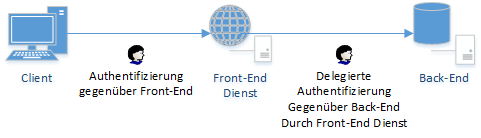

La délégation est toujours nécessaire lorsqu'il existe un intermédiaire entre l'utilisateur et le service proprement dit. Dans le cas de l'enregistrement Web de l'autorité de certification, ce serait le cas si celui-ci était installé sur un serveur distinct. Il servirait alors d'intermédiaire entre le demandeur et l'autorité de certification.

Le demandeur s'authentifie auprès du service web, qui doit ensuite s'authentifier auprès de l'autorité de certification au nom du demandeur.

Comme il s'agit d'une fonction liée à la sécurité, les comptes doivent être explicitement configurés pour la délégation.

Aperçu des différentes options

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

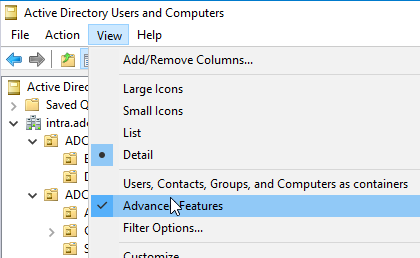

Les paramètres de délégation peuvent être définis via la console de gestion des utilisateurs et des ordinateurs Active Directory (dsa.msc). Pour cela, il faut toutefois d'abord activer l'option „ Advanced Features “ (Fonctionnalités avancées) sous „ View “ (Affichage).

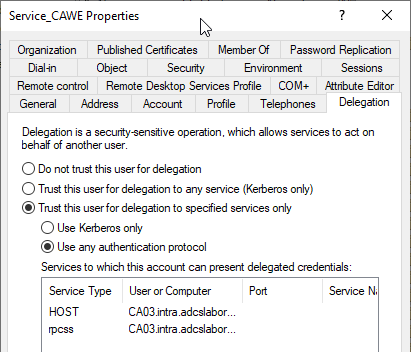

Lorsque vous consultez la fiche „ Délégation “ d'un compte utilisateur ou d'un compte ordinateur, les options suivantes sont disponibles :

- Ne pas faire confiance à cet utilisateur pour la délégation

- Faire confiance à cet utilisateur pour la délégation à n'importe quel service (Kerberos uniquement)

- Ne faire confiance à cet utilisateur que pour la délégation à des services spécifiés : utiliser uniquement Kerberos

- Faire confiance à cet utilisateur pour la délégation uniquement aux services spécifiés : utiliser n'importe quel protocole d'authentification

Détails : Ne pas faire confiance à cet utilisateur pour la délégation

Si cette option est sélectionnée, aucune délégation ne peut être effectuée avec le compte. Ce serait le cas si le service Web était installé directement sur le même serveur que l'autorité de certification, ce qui n'est toutefois pas recommandé pour des raisons de sécurité : aucun serveur Web ne doit être installé sur l'autorité de certification et, comme dans le cas de l'enregistrement Web de l'autorité de certification, aucun code obsolète ne doit y être exécuté.

Détails : faire confiance à cet utilisateur pour la délégation à n'importe quel service (Kerberos uniquement)

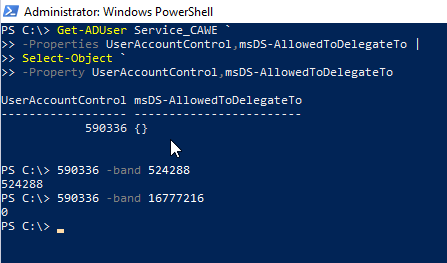

Techniquement, ce paramètre est représenté par le fait que le bit 524288 (TRUSTED_FOR_DELEGATION) est défini dans l'attribut UserAccountControl du compte de service.

Si cette option est sélectionnée, le compte peut effectuer une authentification déléguée pour chaque service existant.

Détails : Ne faire confiance à cet utilisateur que pour la délégation à des services spécifiés : Utiliser uniquement Kerberos

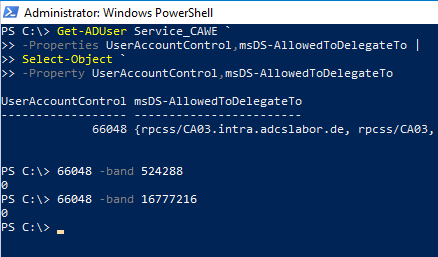

Techniquement, cette option est représentée par le fait que les services cibles sont enregistrés dans l'attribut msDS-AllowedToDelegateTo du compte de service et que ni le bit 524288 (TRUSTED_FOR_DELEGATION) ni le bit 16777216 (TRUSTED_TO_AUTH_FOR_DELEGATION) ne sont activés dans l'attribut UserAccountControl.

Si cette option est sélectionnée, les services cibles pour l'authentification déléguée peuvent être spécifiés explicitement. Ainsi, l'authentification déléguée peut être explicitement limitée à la demande de certificats auprès d'une autorité de certification spécifique.

Selon l'état actuel de la recherche en matière de sécurité, la part de service de msDS-AllowedToDelegateTo n'est pas vérifiée et peut donc être falsifiée si les données de connexion du compte de service sont connues d'un pirate.

Du point de vue de la sécurité, cette option est très bonne, mais elle présente toutefois une restriction : seul le protocole Kerberos peut être utilisé.

Détails : Faire confiance à cet utilisateur pour la délégation uniquement aux services spécifiés : Utiliser n'importe quel protocole d'authentification

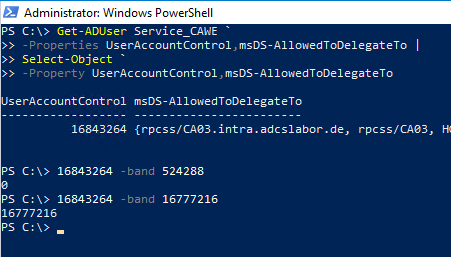

Techniquement, cette option est représentée par le fait que les services cibles sont enregistrés dans l'attribut msDS-AllowedToDelegateTo du compte de service et que le bit 16777216 (TRUSTED_TO_AUTH_FOR_DELEGATION) est défini dans l'attribut UserAccountControl du compte de service.

Si cette option est sélectionnée, les services cibles peuvent être spécifiés explicitement comme dans l'option précédente pour l'authentification déléguée. De plus, une transition de protocole est possible, ce qui signifie qu'un utilisateur peut s'authentifier auprès du service Web via NTLM ou un certificat client, par exemple, et que l'authentification auprès de l'autorité de certification peut toujours être effectuée via Kerberos.

Du point de vue de la sécurité, cette option doit toutefois être utilisée avec prudence, car elle permet au compte de service de demander des tickets pour les utilisateurs sans que ceux-ci aient à s'authentifier auprès du service. Cette option ne doit donc être utilisée que si l'on peut raisonnablement garantir que le compte de service est protégé contre toute compromission.

Si le compte de service est un compte de domaine, il doit impérativement être associé à un mot de passe fort, qui doit être modifié régulièrement. La meilleure option consiste à le combiner avec un compte de service géré par le groupe (gMSA).

Liens complémentaires :

- Aperçu des paramètres de délégation possibles pour l'enregistrement Web de l'autorité de certification (CAWE)

- Présentation des paramètres de délégation possibles pour le service Web d'enregistrement de certificats (CES)

Les commentaires sont fermés.