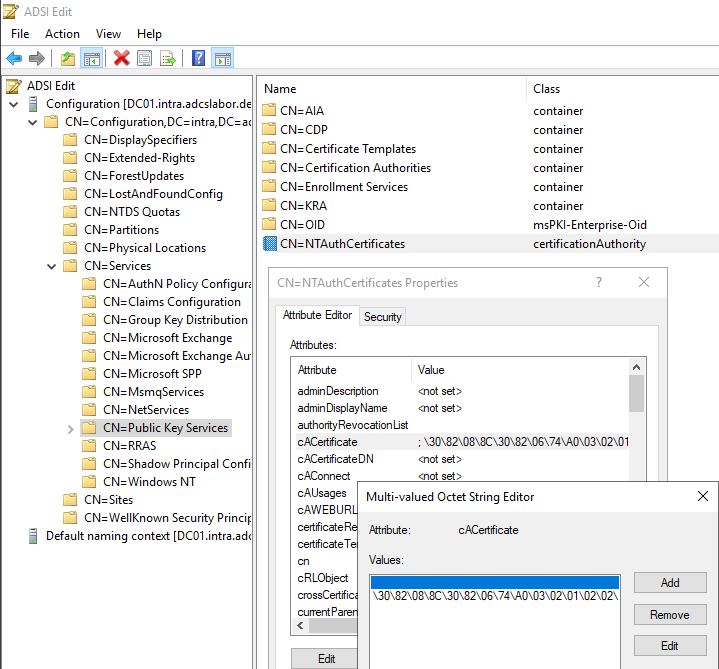

Dans la configuration standard, tous les certificats d'autorité de certification des autorités de certification intégrées dans Active Directory (Enterprise Certification Authority) se trouvent dans un objet de type CertificationAuthority appelé NTAuthCertificates au sein de la partition Configuration de l'arborescence globale d'Active Directory.

Pour une structure globale nommée intra.adcslabor.de, l'objet se trouve dans le chemin LDAP suivant :

CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=intra,DC=adcslabor,DC=de

Les certificats d'autorité de certification sont automatiquement inscrits dans l'objet lors de l'installation d'autorités de certification intégrées dans Active Directory (eng. Enterprise Certification Authority).

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

L'objet NTAuthCertificates est utilisé dans l'écosystème Windows pour autoriser les autorités de certification à ouvrir des sessions basées sur des certificats. Il s'agit entre autres de

| Fonction | Description |

|---|---|

| Enroll on Behalf Of (EOBO) (inscription à l'appui) | Le certificat CA de l'autorité de certification qui délivre les certificats pour les agents d'inscription doit se trouver dans NTAuthCertificates. |

| Récupération de clés / Archivage de clés privées | Le certificat CA de l'autorité de certification qui archive les clés doit se trouver dans NTAuthCertificates. |

| Connexion par carte à puce | Le certificat CA de l'autorité de certification qui émet les certificats des contrôleurs de domaine et des utilisateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Windows Hello for Business | Identique à Smartcard Logon. Si Windows Hello for Business devient sans certificats, seule l'autorité de certification pour les contrôleurs de domaine doit être inscrite. |

| Serveur de stratégie réseau (Network Policy Server, NPS) lorsque des connexions basées sur des certificats sont traitées (par ex. 802.1x via un réseau sans fil ou câblé, DirectAccess, Always ON VPN) | Le certificat CA de l'autorité de certification qui émet les certificats des utilisateurs ou des ordinateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Agents de récupération de fichiers EFS | Le certificat CA de l'autorité de certification qui délivre les certificats des agents de récupération de fichiers doit se trouver dans NTAuthCertificates. |

| Mappage de certificat client IIS (contre Active Directory) | Le certificat CA de l'autorité de certification qui émet les certificats des utilisateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES), mode renouvellement uniquement | Ne concerne que le mode de renouvellement, c'est-à-dire la signature d'une demande de certificat avec un certificat existant. Le certificat CA de l'autorité de certification qui a délivré les certificats des certificats à renouveler doit se trouver dans NTAuthCertificates. |

Voir aussi l'article "Modifications apportées à l'émission de certificats et à l'ouverture de session basée sur des certificats dans Active Directory par le correctif pour Windows Server du 10 mai 2022 (KB5014754)„ .

Les autorités de certification qui n'utilisent pas de telles formes de connexion peuvent être supprimées sans risque de l'objet. Comme les certificats de l'autorité de certification sont enregistrés sous forme de tableau d'octets codés ASN.1 et que l'on ne peut pas voir le contenu des certificats, l'éditeur ADSI est moins approprié pour cela.

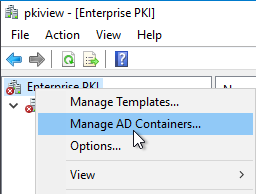

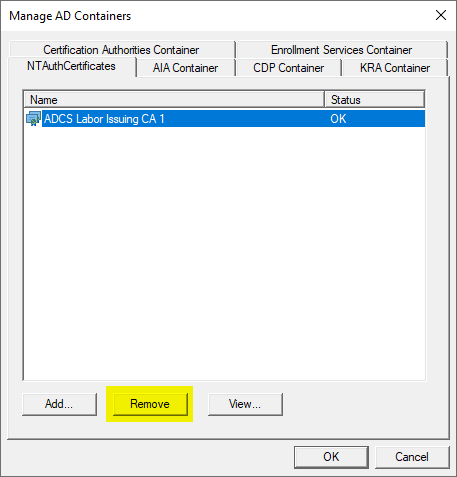

Au lieu de cela, l'outil Enterprise PKI (pkiview.msc) devrait être retiré des Outils d'administration de serveur à distance (RSAT) pour l'autorité de certification peut être utilisé. Dans ce programme, il y a l'option "Manage AD Containers".

Cette étape nécessite des droits d'administrateur d'entreprise ou des droits délégués correspondants.

Dans l'onglet NTAuthCertificates permet de supprimer tous les certificats CA qui ne sont pas nécessaires.

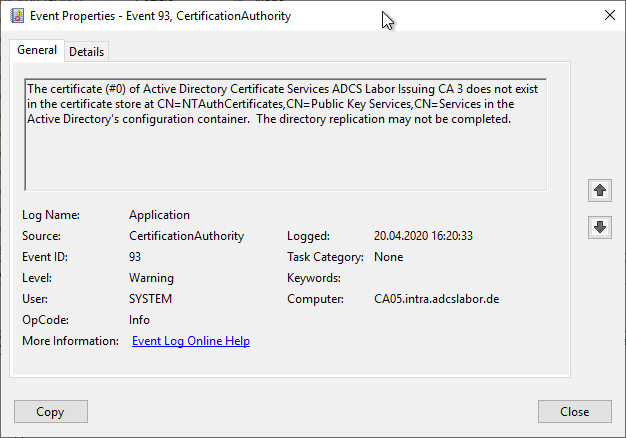

Veuillez noter qu'en l'absence d'un de leurs certificats d'autorité de certification, les autorités de certification ne peuvent pas utiliser le Événement n° 93 dans le journal des événements, qui peut bien sûr être délibérément ignorée dans ce cas.

Liens complémentaires :

- La demande de certificat échoue avec le message d'erreur "A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider. 0x800b0112 (-2146762478 CERT_E_UNTRUSTEDCA)".

- Vecteur d'attaque sur le service d'annuaire Active Directory via le mécanisme de connexion par carte à puce

- Installer les outils de gestion du serveur distant pour Active Directory Certificate Services sur Windows 10 (version 1809 ou ultérieure)

- Quelles conditions doivent être remplies du côté de l'infrastructure pour que les inscriptions par carte à puce soient possibles ?

- Erreur de connexion avec Windows Hello for Business : "Contactez l'administrateur système et dites-lui que le certificat KDC n'a pas pu être vérifié".

Sources externes

- Cartographie des certificats clients à l'aide de la cartographie Active Directory (IIS 7) (Microsoft Corporation)

- Mappage de certificat client Authentification (Microsoft Corporation)

- Comment importer des certificats d'autorité de certification (CA) tierce dans le magasin NTAuth d'Enterprise ? (Microsoft Corporation)

Les commentaires sont fermés.