Nous décrivons ci-dessous l'endroit où l'on peut voir quel algorithme symétrique a été utilisé pour le cryptage d'un courriel reçu et quel algorithme de hachage a été utilisé pour un courriel signé.

Deux approches sont décrites ci-dessous :

- Déterminer via Outlook

- Déterminer via MFCMAPI et certutil

Déterminer via Outlook

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Ne fonctionne pas si le message est uniquement crypté, mais pas signé. Dans ce cas, les boutons ne sont pas disponibles.

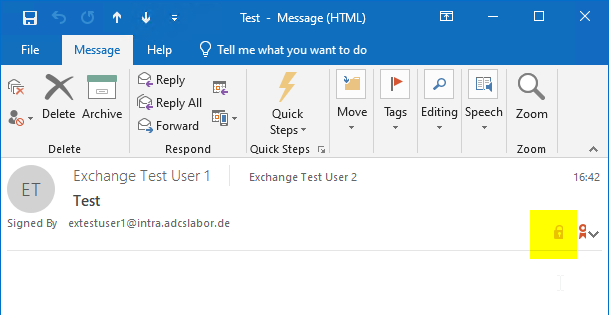

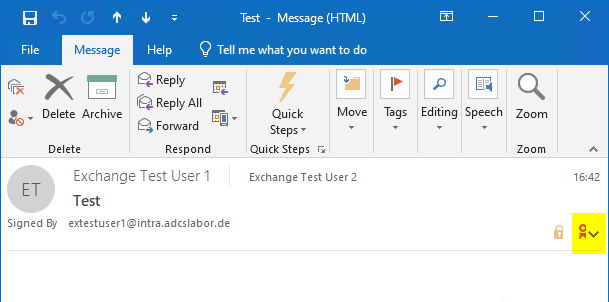

Si un courriel signé et crypté a été reçu, deux boutons apparaissent en haut à droite au-dessus du corps du message.

Les deux boutons permettent d'atteindre l'objectif.

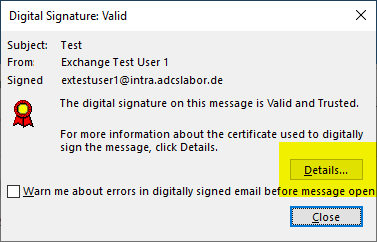

Pour le bouton de signature, il faut d'abord encore cliquer sur „Détails“.

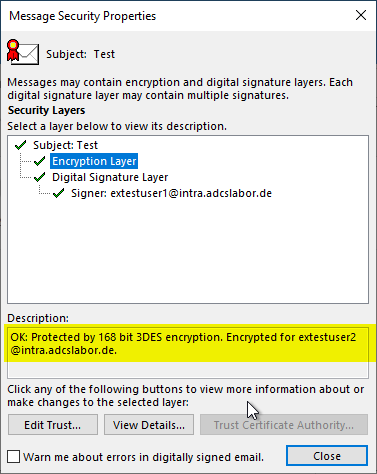

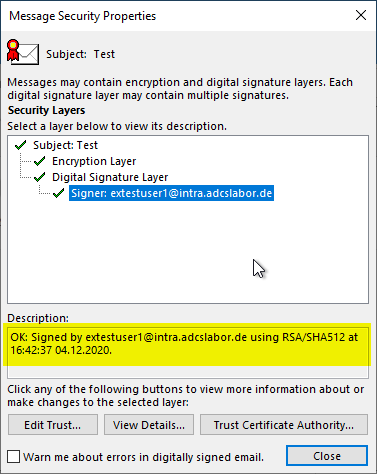

L'information sur l'algorithme de cryptage se trouve dans la section „Encryption Layer“.

L'information sur l'algorithme de hachage se trouve dans la section „Signer“.

Déterminer via MFCMAPI et certutil

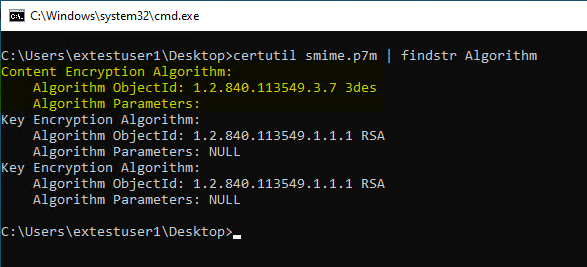

Si l'on a envoyé un message S/MIME crypté en utilisant MFCMAPI exporté, on peut déterminer l'algorithme avec certutil :

certutil smime.p7m | findstr Algorithm

Liens complémentaires :

Sources externes

- stephenegriffin / mfcmapi (GitHub)

- Voir les certificats - Outlook (Microsoft)

Les commentaires sont fermés.