Supposons le scénario suivant :

- Une autorité de certification est migré vers un autre serveur ou restauré à partir de la sauvegarde.

- Un module matériel de sécurité (HSM) Thales (nCipher) est utilisé pour protéger la clé privée du certificat de l'autorité de certification. Le Security World est configuré avec Operator Card Set (OCS) Protection.

- Le certificat d'organisme de certification a été délivré avec succès restauré et associé à la clé privée stockée sur le HSM.

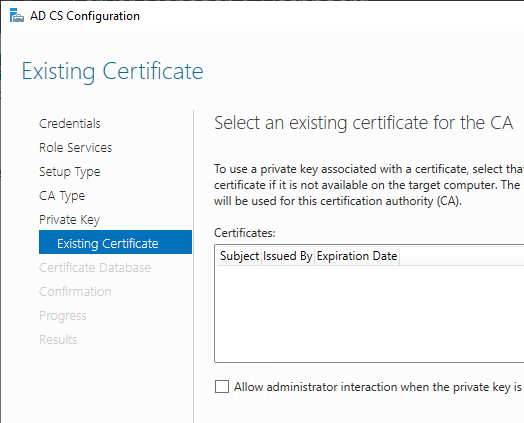

- Lors de l'installation du rôle d'autorité de certification, le certificat d'autorité de certification restauré ne peut pas être sélectionné.

Cause

Comme la protection Operator Card Set (OCS) est activée, une boîte de dialogue pour la saisie des PIN OCS est appelée lors de l'accès à la clé privée du certificat, mais elle n'est pas représentée par le gestionnaire de serveur.

Cette erreur ne semble se produire que pour les Thales/nCipher Fournisseurs de stockage de clés ou de services cryprographiques de se présenter. En revanche, les fournisseurs d'Utimaco semblent afficher correctement le dialogue.

Solution

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Il y a deux façons de contourner le problème :

- Il est possible de désactiver temporairement la protection OCS (Operator Card Set). Pour la mise en œuvre, veuillez consulter la documentation spécifique au fabricant.

- Il est possible d'installer le rôle d'autorité de certification de manière transitoire avec un nouveau certificat ou une nouvelle demande de certificat et d'écraser ensuite la configuration avec le certificat original.

Détails : installation avec un nouveau certificat, puis remplacement par le certificat correct

Pour contourner le problème, il est possible de créer un nouveau certificat (pour une autorité de certification racine) ou une nouvelle demande de certificat (pour une autorité de certification subordonnée) pendant la configuration des rôles pour l'autorité de certification.

Le certificat ou la demande de certificat est directement rejeté(e) après l'installation du rôle d'autorité de certification et remplacé(e) par le bon.

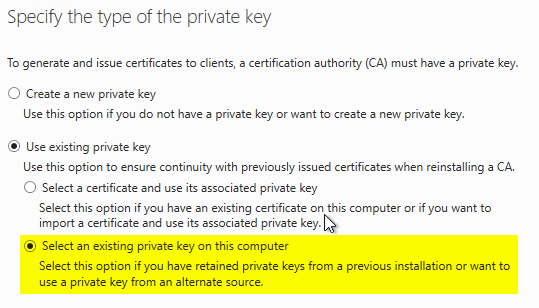

Pour cela, l'option "Select an existing private key on this computer" est sélectionnée.

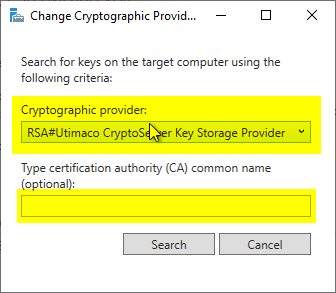

Dans la boîte de dialogue suivante, le critère de filtrage est modifié en sélectionnant "Change...", de sorte que le Key Storage Provider du fabricant de HSM soit sélectionné (dans l'exemple, celui d'Utimaco).

Le filtre sur le nom commun de l'autorité de certification doit soit être laissé libre, soit le nom commun exact de l'autorité de certification doit être saisi.

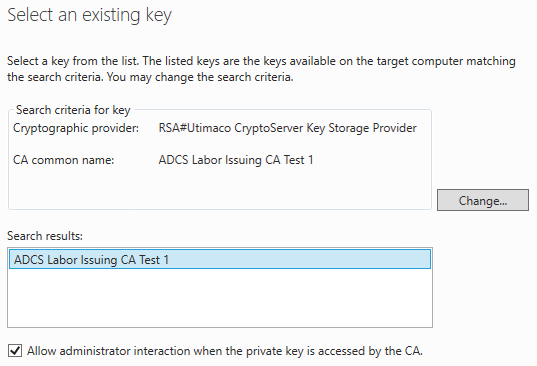

Les clés disponibles devraient maintenant s'afficher.

Il est encore important à ce stade de sélectionner l'option "Allow administrator interaction when the private key is accessed by the CA", afin de pouvoir interagir ultérieurement avec le fournisseur de stockage de clés.

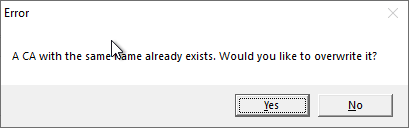

Si l'autorité de certification à restaurer est une autorité de certification intégrée à Active Directory (Enterprise CA), nous indiquons qu'il existe déjà une autorité de certification du même nom sur le réseau. Nous confirmons que nous souhaitons continuer en cliquant sur "Yes".

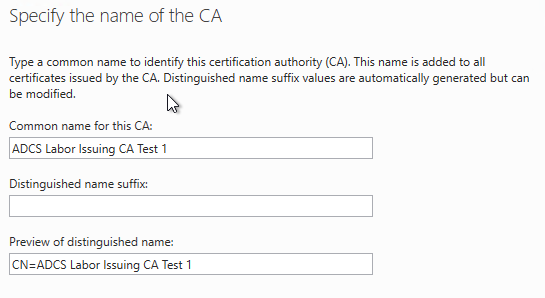

Dans la boîte de dialogue suivante, nous indiquons le nom de l'autorité de certification.

Le nom commun doit correspondre exactement à celui de l'autorité de certification à restaurer. En revanche, le suffixe du nom désigné n'a pas d'importance.

Le processus normal de restauration de l'autorité de certification peut alors reprendre.

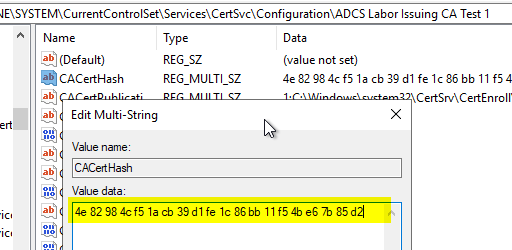

Lors de la restauration du registre de l'autorité de certification, la valeur de registre "CACertHash" de la sauvegarde est écrasée et renvoie donc à nouveau au(x) certificat(s) correct(s).

Dans le cas d'une autorité de certification racine, le certificat généré lors de la configuration des rôles doit ensuite être supprimé de la liste personnelle de certificats et de la liste des autorités de certification racine de confiance via la console de gestion des certificats du compte système (certlm.msc).

Liens complémentaires :

- Migration d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) vers un autre serveur

- Récupération d'un certificat d'autorité de certification avec le module de sécurité matériel (HSM)

- Suppression d'anciens certificats d'autorité de certification de la configuration d'une autorité de certification

Sources externes

- Restauration de l'AC racine autonome à l'aide de la clé existante et du certificat associé (Forums Microsoft TechNet)

Les commentaires sont fermés.