Supposons le scénario suivant :

- On essaie de demander un certificat via un Certificate Enrollment Policy Web Service (CEP) d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority).

- Pour ce faire, on utilise la console de gestion Microsoft (MMC), soit pour l'utilisateur connecté (certmgr.msc), soit pour l'ordinateur (certlm.msc).

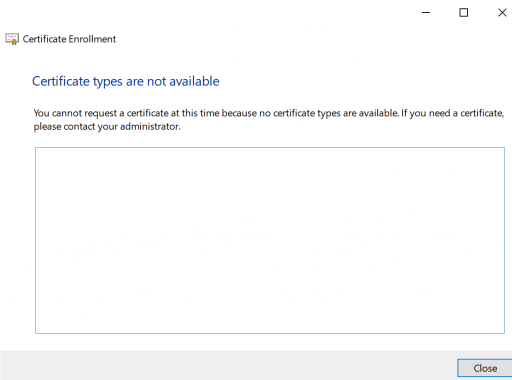

- Cependant, la liste des modèles de certificats disponibles au sein de la MMC est complètement vide.

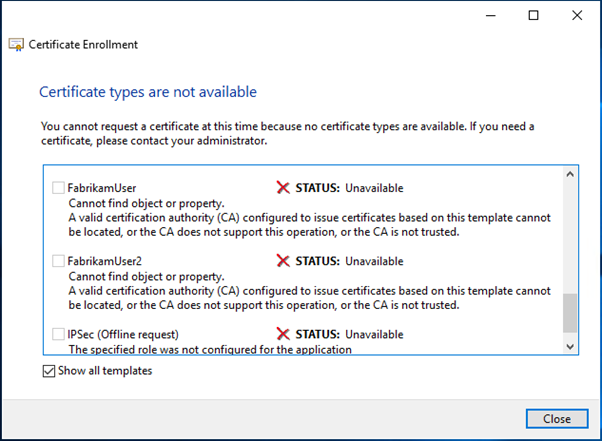

- Dans la liste des modèles de certificats disponibles au sein de la MMC, on peut afficher tous les modèles de certificats. Tous les modèles de certificats souhaités sont accompagnés de la mention

Cannot find Object or property. A valid certification authority (CA) configured to issue certificates based on this template cannot be located, or the CA does not support this operation, or the CA is not trusted.

Les services web d'enregistrement des certificats (Certificate Enrollment Policy Web Service, CEP et Certificate Enrollment Web Service, CES) permettent de demander et de renouveler automatiquement les certificats d'une autorité de certification via une interface web. Il n'est donc pas nécessaire de contacter directement l'autorité de certification par Remote Procedure Call (RPC). Pour une description plus détaillée, voir l'article "Bases de la demande de certificat via Certificate Enrollment Web Services (CEP, CES)„ .

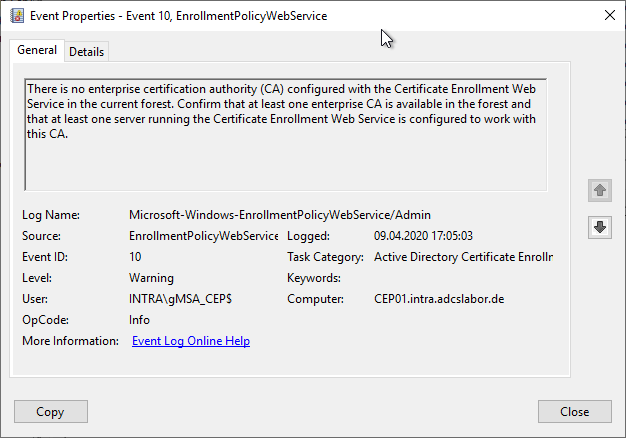

Le serveur CEP va utiliser le Événement n° 10 dans le journal des événements :

There is no enterprise certification authority (CA) configured with the Certificate Enrollment Web Service in the current forest. Confirm that at least one enterprise CA is available in the forest and that at least one server running the Certificate Enrollment Web Service is configured to work with this CA.

Causes possibles

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Cette erreur n'est pas due au Certificate Enrollment Web Policy Service (CEP), mais au Certificate Enrollment Web Service (CES) et peut se produire dans les circonstances suivantes :

- L'utilisateur n'a aucun droit sur les modèles de certificats.

- Il y a un bug qui fait qu'aucun modèle de certificat n'est affiché lorsqu'il est configuré pour la compatibilité avec Windows Server 2016.

- Si le fournisseur de services pour l'ouverture de session Windows a été désactivé sur le serveur CEP (par exemple, par une mesure de durcissement), le fournisseur de services d'ouverture de session doit passer de "Negotiate" à "Negotiate:Kerberos" dans Internet Information Services (IIS) pour CEP (dans ce cas, aucun événement n'est consigné sur CEP).

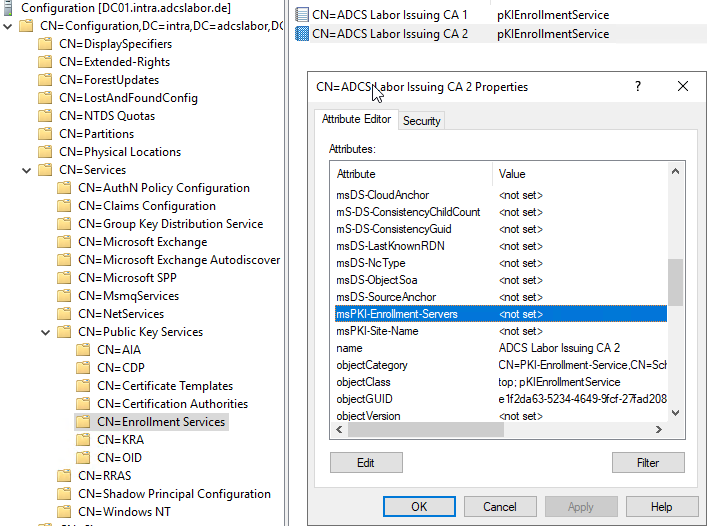

- Il n'y a pas de CES sur le réseau. De même, aucun des objets pKIEnrollmentService dans l'Active Directory ne possède un attribut msPKI-Enrollment-Servers rempli.

- L'adresse CES dans l'attribut msPKI-Enrollment-Servers au sein de l'objet pKIEnrollmentService de l'autorité de certification est mal configurée.

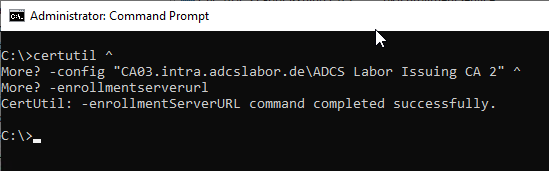

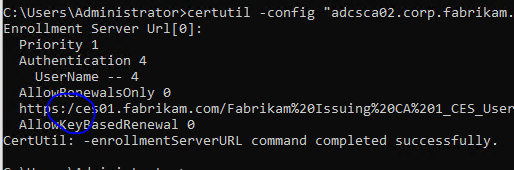

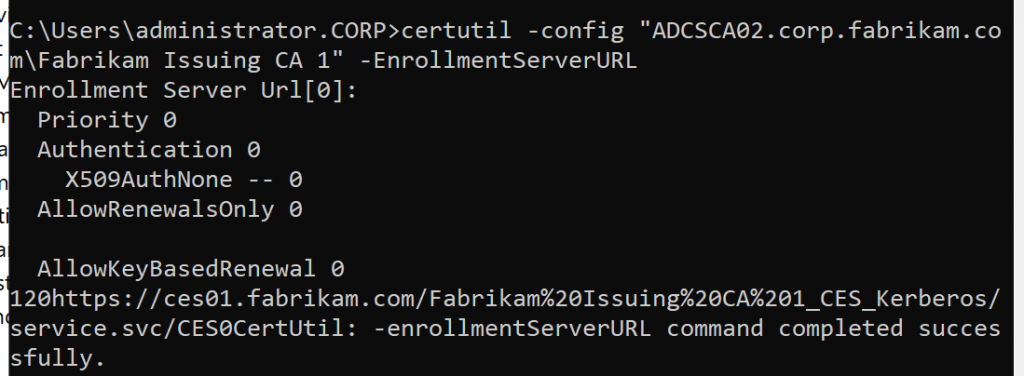

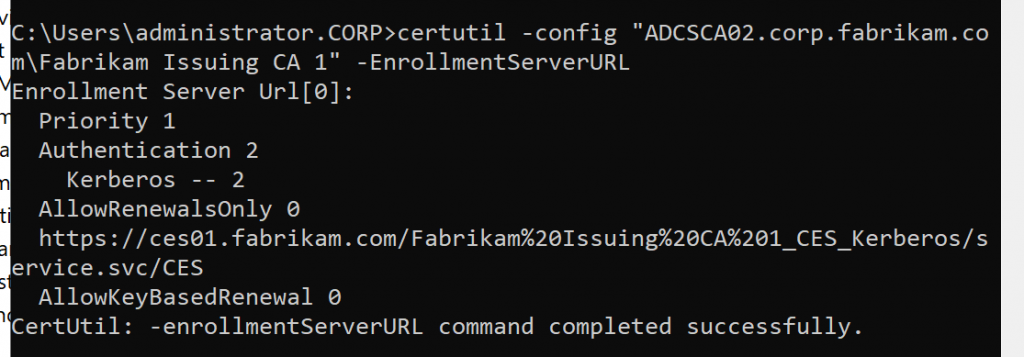

Pour afficher les Certificate Enrollment Web Services configurés pour une autorité de certification, il suffit d'utiliser la commande de ligne de commande suivante :

certutil -config "{Host-Name-des-CA-Servers}\{CA-Common-Name}" -enrollmentserverurl

Détails : il y a un bug qui fait qu'aucun modèle de certificat n'est affiché lorsqu'il est configuré pour être compatible avec Windows Server 2016.

Il y a un problème connu qui, via CES les modèles de certificats configurés pour la compatibilité avec Windows Server 2016 ne peuvent pas être affichés.

Le bug n'a pas encore été corrigé, cette affirmation s'applique donc également à Windows Server 2019.

La seule façon de contourner ce problème est de régler le modèle de certificat sur la compatibilité maximale avec Windows Server 2012 R2.

Pour le contexte, voir l'article "Description des générations de modèles de certificats„ .

Exemples d'erreurs de configuration

Les adresses des serveurs d'affiliation doivent toujours être traitées avec les outils de ligne de commande correspondants. Une modification à l'aide de l'ADSI Editor, par exemple, aura pour conséquence que l'entrée dans l'attribut msPKI-Enrollment-Servers ne pourra pas être traitée correctement.

Liens complémentaires :

- Le service de stratégie d'enregistrement des certificats n'affiche pas les modèles de certificats configurés pour être compatibles avec Windows Server 2016 ou Windows 10.

- Configurer le Certificate Enrollment Policy Web Service (CEP) pour qu'il fonctionne avec un compte de domaine

- Configurer le Certificate Enrollment Policy Web Service (CEP) pour qu'il fonctionne avec un Group Managed Service Account (gMSA)

Les commentaires sont fermés.