Supposons le scénario suivant :

- Un certificat est demandé pour un utilisateur ou un ordinateur auprès d'une autorité de certification via la console de gestion des certificats (certlm.msc ou certmgr.msc).

- Autoenrollment ne demande pas de certificat du modèle de certificat souhaité, bien qu'il soit activé et que les autorisations soient définies en conséquence.

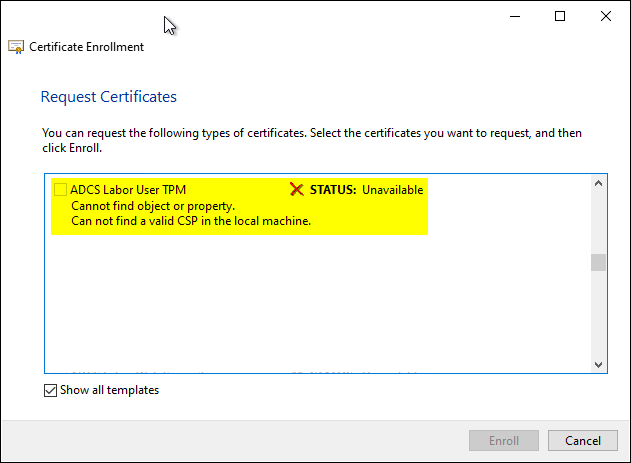

- Le modèle de certificat souhaité ne s'affiche pas lors d'une demande manuelle via la console de gestion Microsoft (MMC). Si l'on active la case à cocher „Show all templates“, le message d'erreur suivant s'affiche pour le modèle de certificat souhaité :

Cannot find object or property. Can not find a valid CSP in the local machine.

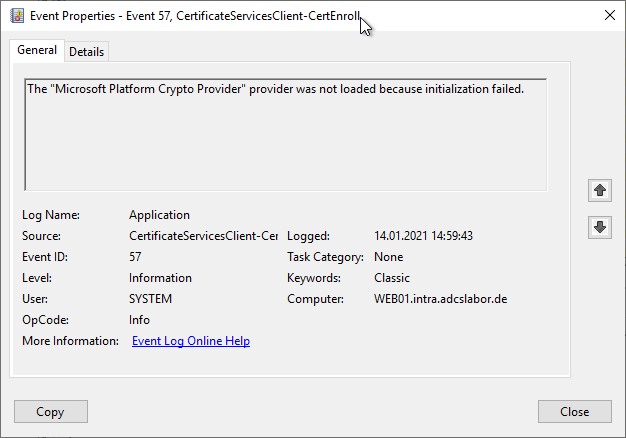

Dans la mesure où la journalisation est activée sur le client, le Événement avec ID 57 de la source Microsoft-Windows-CertificateServicesClient-CertEnroll sont consignées.

The "Microsoft Platform Crypto Provider" provider was not loaded because initialization failed.

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

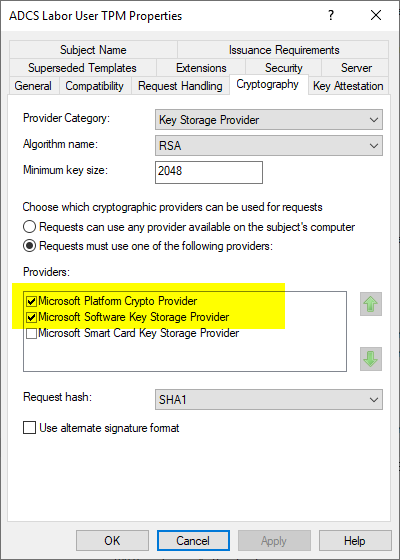

Le message s'affiche car le modèle de certificat est configuré pour utiliser un fournisseur de services cryptographiques (CSP) ou un fournisseur d'accès à Internet (FAI). Fournisseur de stockage clé (KSP) qui n'existe pas sur le système local. Il peut s'agir par exemple d'un fournisseur de stockage de clés pour une Module de sécurité matériel (HSM) ou un Module de plate-forme de confiance (TPM) être.

Si le modèle de certificat est par exemple configuré pour utiliser le „Microsoft Platform Crypto Provider“, un Trusted Platform Module (TPM) est nécessaire pour générer une paire de clés pour la demande ultérieure de certificat. Si la machine ne dispose pas d'un TPM en état de marche, il n'est donc pas possible de demander un certificat à partir de ce modèle.

Solution de contournement

La solution de contournement n'est pas compatible avec le Attestation de clé TPM. Si l'attestation de clé TPM est activée, les demandes de certificats échoueront sur les systèmes qui ne disposent pas de TPM, avec le code d'erreur ERROR_BAD_ARGUMENTS.

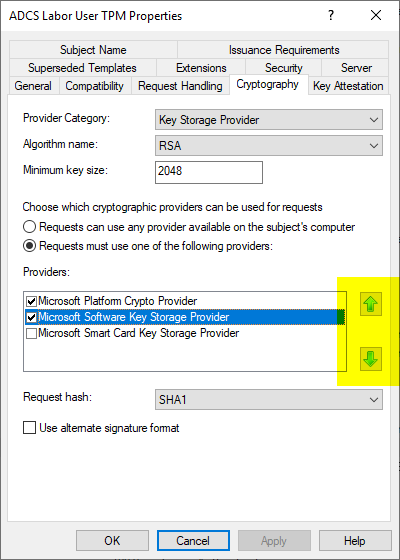

S'il est acceptable que les clients non compatibles ne protègent pas le matériel de la clé et qu'ils doivent également recevoir un certificat de ce modèle, le problème peut être contourné en inscrivant comme option de repli un fournisseur de stockage de clés universel tel que le Microsoft Software Key Storage Provider.

La solution de contournement ne fonctionne de manière fiable que si le fournisseur de stockage de clés préféré est placé en premier. L'ordre peut être défini via la boîte de dialogue de configuration du modèle de certificat.

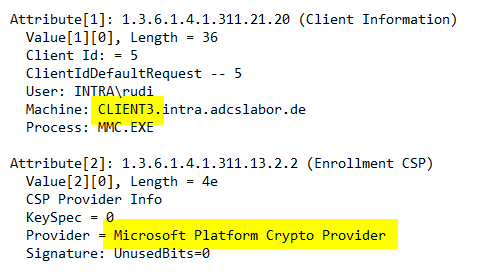

Si l'on examine les exigences en matière de certificats, Si le client dispose d'un module Trusted Platform fonctionnel, il l'utilisera également pour créer la paire de clés.

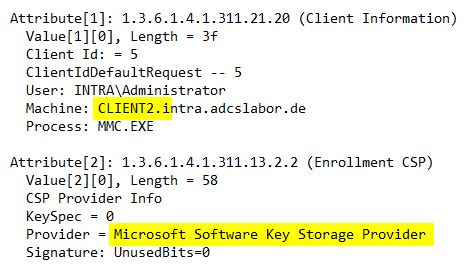

En comparaison, un client sans module Trusted Platform. Il constate que le Microsoft Platform Crypto Provider ne peut pas être utilisé et retombe sur l'entrée suivante.

Liens complémentaires :

- Configuration d'un modèle de certificat pour l'utilisation du Microsoft Platform Crypto Provider afin de permettre la protection de la clé privée par un Trusted Platform Module (TPM)

- La demande d'un certificat protégé par Trusted Platform Module (TPM) échoue avec le message d'erreur „The requested operation is not supported. 0x80090029 (-2146893783 NTE_NOT_SUPPORTED)“

- Dépannage de la demande automatique de certificat (auto-enrollment) via RPC/DCOM

Les commentaires sont fermés.