Vous trouverez ci-dessous un aperçu des jetons pour la configuration CDP et AIA d'une autorité de certification.

| jeton | Nom | Description |

|---|---|---|

| %1 | NomDNSDuServeur | Nom DNS complet du serveur sur lequel l'autorité de certification est installée. |

| %2 | Nom court du serveur | Le nom NETBIOS du serveur sur lequel l'autorité de certification est installée. |

| %3 | CaName | Le nom commun (CN) de l'autorité de certification. |

| %4 | Nom du certificat | L'index du certificat pour le nom du certificat de l'autorité de certification. |

| %6 | Conteneur de configuration | Chemin d'accès au conteneur de configuration de la forêt Active Directory. |

| %7 | CATruncatedName | Nom de l'autorité de certification limité à 32 caractères, avec une somme de contrôle. |

| %8 | CRLNameSuffix | Index clé pour le nom des listes de blocage. |

| %9 | DeltaCRLAllowed | Remplacé par un „ + “ pour une CRL delta. |

| %10 | CDPObjectClass | Espace réservé pour la classe d'objets cRLDistributionPoint dans le chemin LDAP de l'extension CRL Distribution Point. |

| %11 | CAObjectClass | Espace réservé pour la classe d'objets certificationAuthority dans le chemin LDAP de l'extension Authority Information Access (AIA). |

Adaptations judicieuses

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Rendre les chemins d'accès aux listes de blocage LDAP indépendants du nom d'hôte du serveur de l'autorité de certification

Dans la configuration standard, le chemin LDAP suivant est configuré pour la publication de la liste de révocation lors de l'installation d'une autorité de certification.

ldap:///CN=%7%8,CN=%2,CN=CDP,CN=Public Key Services,CN=Services,%6%10

Le jeton ServerShortName (%2) garantit que le chemin LDAP contient le nom NETBIOS du serveur de l'autorité de certification. Cela peut entraîner des problèmes lors de Migration de l'autorité de certification vers un autre serveur apporter.

Une astuce simple pour contourner cela consiste à remplacer le jeton par CaName (%3), qui décrit le nom commun de l'autorité de certification.

ldap:///CN=%7%8,CN=%3,CN=CDP,CN=Public Key Services,CN=Services,%6%10

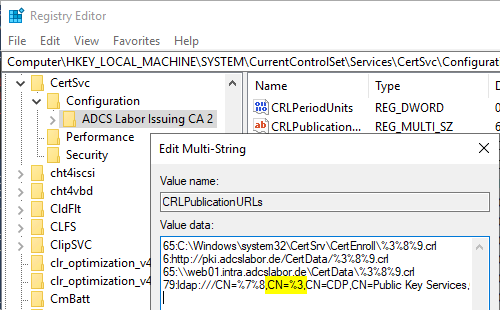

Le réglage s'effectue dans le chemin d'accès suivant du registre :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\{Name-der-Zertifizierungsstelle>\CRLPublicationURLs

Une fois cette modification de configuration effectuée, le service d'autorité de certification doit être redémarré.

De plus, le chemin LDAP qui s'écarte désormais de la norme doit être créé une seule fois, en générant d'abord une liste de blocage, puis en la publiant dans Active Directory en tant qu'administrateur d'entreprise.

certutil -f -dspublish {Sperrliste>.crl

Lors de la création de la liste de blocage, le Événement n° 74 enregistré, car l'autorité de certification tente directement la publication dans LDAP et échoue dans un premier temps. Une fois la liste de blocage téléchargée manuellement, l'erreur ne se produit plus.

Voir aussi à ce sujet l'article "Publication d'une liste de révocation de certificats (CRL) sur un point de distribution de listes de révocation (CDP) Active Directory„ .

Liens complémentaires :

- Configuration des points de distribution de listes de révocation (CDP) et de l'extension Authority Information Access (AIA) d'une autorité de certification

- Description des extensions „ CRL Distribution Point “ (CDP) et „ Authority Information Access “ (AIA)

Sources externes

- Fonctionnement des certificats CA (Microsoft)

Les commentaires sont fermés.