Supposons le scénario suivant :

- On installe un serveur NDES (Network Device Enrollment Service).

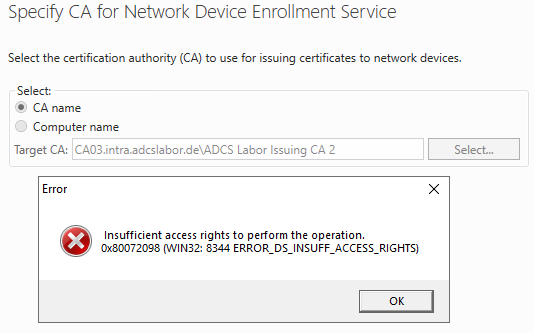

- La configuration des rôles échoue avec le message d'erreur suivant :

Insufficient access rights to perform this operation. 0x80072098 (WIN32: 8344 ERROR_DS_INSUFF_ACCESS_RIGHTS

Habituellement, la configuration des rouleaux NDES exige que l'utilisateur qui effectue l'installation est membre du groupe "Enterprise Admins. Toutefois, cela n'est pas techniquement nécessaire et va à l'encontre des recommandations de Microsoft en matière de durcissement de la sécurité, car NDES n'est pas (nécessairement) un système classé dans la couche de sécurité la plus élevée (Tier-0).

Ci-dessous est décrite une manière de configurer le rôle NDES même sans les droits requis.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

La configuration décrite ici fonctionne certes dans la pratique, mais elle n'a pas été testée par le fabricant (Microsoft) et n'est donc pas officiellement prise en charge.

Cette méthode convient également pour utiliser un serveur NDES avec une autorité de certification d'un fabricant tiers (par exemple pour permettre l'utilisation du connecteur Intune pour NDES avec celle-ci), si celle-ci offre une interface correspondante pour la demande de certificats via DCOM.

La méthode suivante présente quelques avantages par rapport à la méthode originale :

- L'installation du rôle NDES ne nécessite donc pas de privilèges élevés. Il n'est donc pas nécessaire de se connecter au serveur NDES avec des comptes hautement privilégiés pour installer le rôle, ce qui réduit la surface d'attaque, notamment pour le vol d'identifiants. De même, l'installation peut être effectuée de manière autonome par l'équipe PKI.

- Il est possible d'utiliser directement des certificats d'autorité d'enregistrement (RA) dont la sécurité a été renforcée.

- La routine d'installation originale de NDES redémarre le service d'autorité de certification, ce qui ne fonctionne pas toujours de manière fiable, selon Paramètres d'audit et le module de sécurité matériel utilisé. Ce processus peut être contrôlé par l'installation manuelle.

Mise en œuvre

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Configurer l'autorité de certification cible

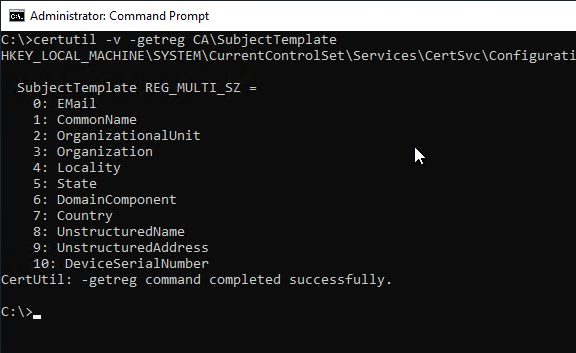

Sur l'autorité de certification cible, le paramètre de configuration "SubjectTemplate" doit être complété par trois valeurs :

- UnstructuredName

- UnstructuredAddress

- DeviceSerialNumber

Cela peut se faire à l'aide des commandes de ligne de commande suivantes.

certutil -setreg CA\SubjectTemplate +UnstructuredName

certutil -setreg CA\SubjectTemplate +UnstructuredAddress

certutil -setreg CA\SubjectTemplate +DeviceSerialNumber

Il faut ensuite redémarrer le service d'autorité de certification.

Fournir des modèles de certificats

Sur l'autorité de certification cible, les modèles de certificats suivants doivent être configurés et activés pour la demande :

- Les modèles de certificats d'autorité d'enregistrement (RA). La manière de les configurer est décrite dans l'article "Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)" décrit.

- Le modèle pour les certificats de périphérique. La manière de les configurer est expliquée dans l'article "Configurer un modèle de périphérique pour le service d'enregistrement des périphériques réseau (NDES)" décrit.

Si le modèle d'appareil n'est pas publié, aucun mot de passe à usage unique n'est généré. Lors de l'appel de la page web d'administration, le message d'erreur " " s'affiche.Vous ne disposez pas d'une autorisation suffisante pour vous inscrire à SCEP. Veuillez contacter votre administrateur système.„ .

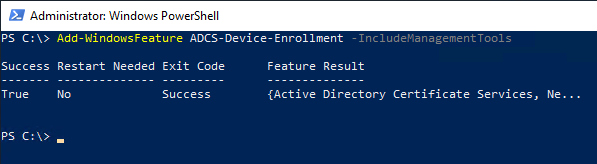

Installer des fichiers binaires pour NDES

Si ce n'est pas déjà fait, la première partie de l'installation de NDES doit être effectuée sur le serveur NDES cible, afin que les fichiers nécessaires soient en place :

Add-WindowsFeature Web-Server -IncludeManagementTools

Add-WindowsFeature ADCS-Device-Enrollment -IncludeManagementTools

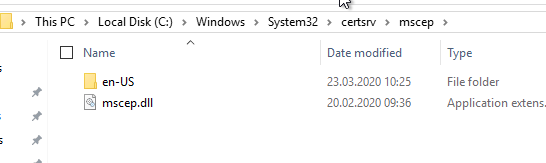

Les fichiers binaires NDES se trouvent ensuite dans C:\Windows\System32\certsrvmscep.

Importer la configuration IIS

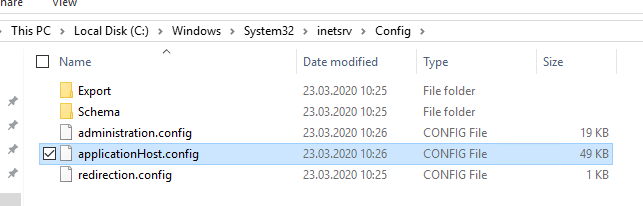

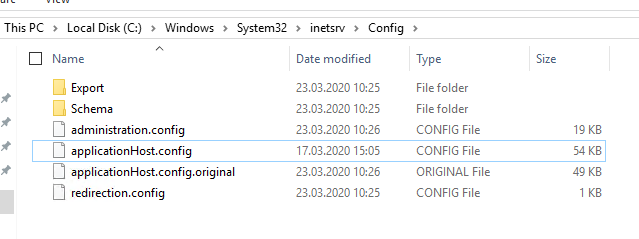

L'application NDES est liée à la page web par défaut dans IIS via le fichier C:\Windows\System32\inetsrv\Config\applicationHost.config. Ce fichier doit être copié et remplacé par un système sur lequel NDES est installé (par exemple à partir d'un environnement de test).

Vous trouverez un fichier adapté en cliquant sur les liens ci-dessous.

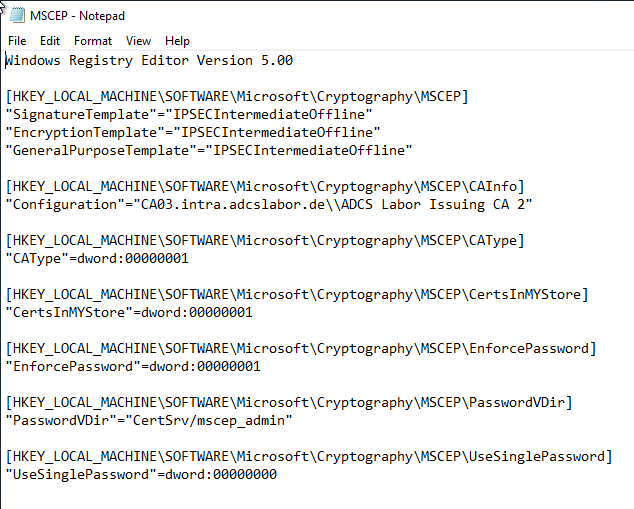

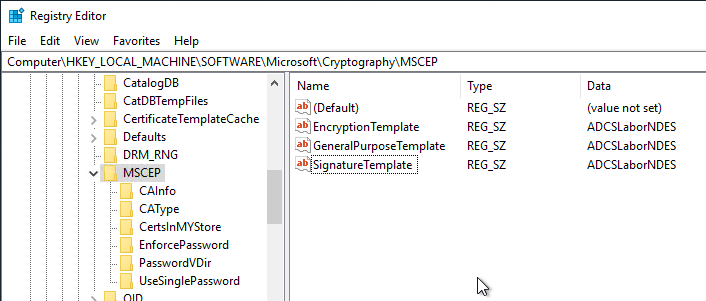

Importer le registre NDES

Ensuite, le registre est importé à partir d'un système sur lequel NDES est installé. Les paramètres du registre pour NDES se trouvent dans le chemin suivant :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP

On trouve un fichier d'exemple ici. Ce fichier contient la chaîne de configuration CA, qui doit être adaptée à son propre environnement.

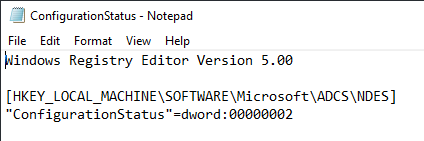

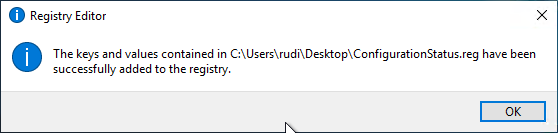

Informer le gestionnaire de serveur de la fin de l'installation

Le gestionnaire de serveur est ensuite informé que le rôle NDES a été installé avec succès. Ce paramètre se trouve dans le chemin de registre suivant :

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ADCS\NDES] "ConfigurationStatus"=dword:00000002

Un exemple de fichier de registre se trouve ici.

Il faut maintenant encore demander les deux certificats d'autorité d'enregistrement. Pour cela, il faut configurer ses propres modèles de certificats. La manière de procéder est expliquée dans l'article "Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)" décrit.

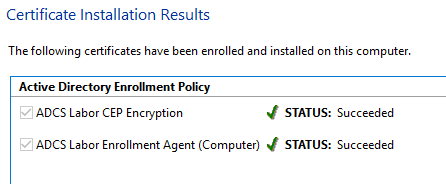

Demander les certificats d'autorité d'enregistrement

Veuillez noter que : Les certificats d'autorité d'enregistrement doivent être délivrés par la même autorité de certification que celle à laquelle le serveur NDES s'adresse ensuite. Si plusieurs autorités de certification fournissent les modèles de certificats pour les certificats Registration Authority, une autorité de certification sera choisie au hasard lors de la demande de certificat via la Microsoft Management Console (MMC) et les certificats seront donc potentiellement émis par la mauvaise.

Ensuite, les deux certificats doivent être demandés dans le magasin de certificats de l'ordinateur.

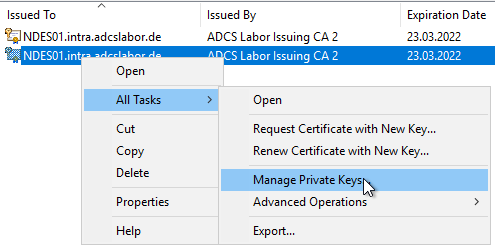

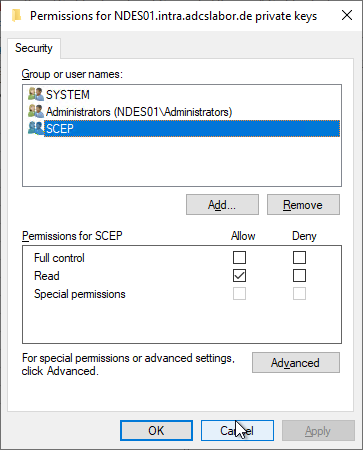

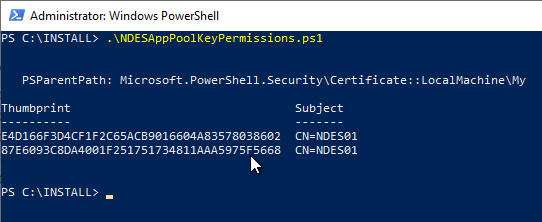

Définir les autorisations sur les clés privées

Il reste maintenant à adapter les autorisations sur les clés privées des certificats afin que le compte de service NDES ait un accès en lecture à ces clés.

Si un compte de domaine est utilisé, les autorisations sur les clés privées doivent être configurées directement via le modèle de certificat. Si cela n'a pas été fait, les autorisations peuvent être définies manuellement via la console de gestion des certificats d'ordinateur (certlm.msc). Pour ce faire, il faut cliquer avec le bouton droit de la souris sur les deux certificats et sélectionner "All Tasks" - "Manage Private Keys".

Le compte de service correspondant a besoin de l'autorisation "Read" pour accéder à la clé privée.

Malheureusement, il n'est pas possible de configurer l'identité du pool d'applications SCEP IIS via la console de gestion des certificats. On trouve cependant ici un script PowerShell qui permet de le faire.

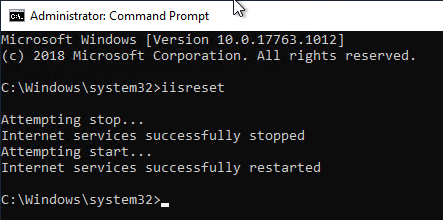

Ensuite, la configuration NDES peut être lue avec la commande iisreset.

iisreset

Retouches

Pour la page web d'administration de NDES, il faut absolument configurer et forcer l'utilisation de Secure Sockets Layer (SSL) afin d'empêcher la lecture des données de connexion transmises. Voir à ce sujet l'article "Activer le SSL (Secure Sockets Layer) pour le service d'enregistrement des périphériques réseau (NDES)„ .

D'autres adaptations, comme par exemple le modèle de certificat à demander, peuvent être effectuées dans le registre NDES. Les modifications possibles pourraient être

- Désactiver NTLM et forcer Kerberos sur la page web d'administration du service d'enregistrement des périphériques réseau (NDES)

- Activer l'authentification de base pour le service d'enregistrement des périphériques réseau (NDES)

- Configurer le nombre de mots de passe qui circulent simultanément.

- Configurer le NDES pour qu'il fonctionne avec un mot de passe statique.

- Configurer le NDES pour qu'il fonctionne sans mot de passe.

- Configurer NDES pour qu'il fonctionne avec un compte de service gMSA (Group Managed Service Account).

- Configurer le Network Device Enrollment Service (NDES) pour l'utiliser avec un alias

Après une modification des paramètres du registre, une commande iisreset est à nouveau nécessaire.

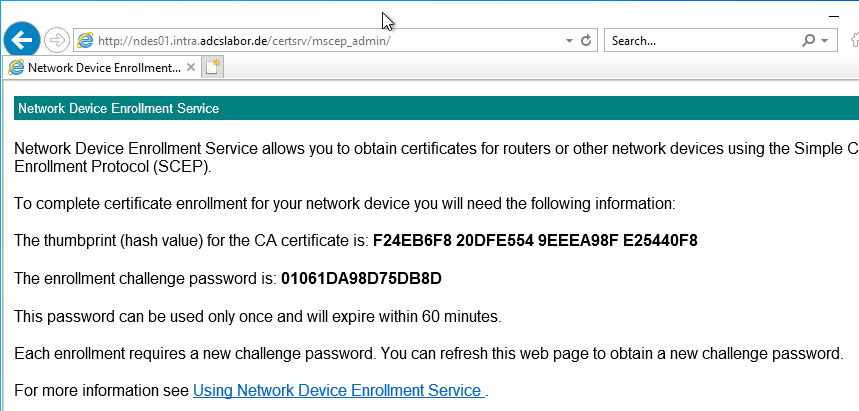

Test de fonctionnement

Une fois l'installation terminée, il faut absolument procéder à un test de fonctionnement complet. La procédure à suivre est décrite dans l'article "Effectuer un test de fonctionnement pour le service d'enregistrement des périphériques réseau (NDES)" décrit.

Le service NDES devrait maintenant être accessible aux deux adresses suivantes :

- http://{nom du serveur NDES}/certsrv/mscep

- http://{nom du serveur NDES}/certsrv/mscep_admin

Liens complémentaires :

- Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)

- Activer le SSL (Secure Sockets Layer) pour le service d'enregistrement des périphériques réseau (NDES)

- Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)

- Demande de certificat pour les systèmes Windows via le service d'enregistrement des périphériques réseau (NDES) avec Windows PowerShell

Les commentaires sont fermés.