La procédure d'installation du Certificate Enrollment Policy Web Service (CEP) est décrite ci-dessous.

Les services web d'enregistrement des certificats (Certificate Enrollment Policy Web Service, CEP et Certificate Enrollment Web Service, CES) permettent de demander et de renouveler automatiquement les certificats d'une autorité de certification via une interface web. Il n'est donc pas nécessaire de contacter directement l'autorité de certification par Remote Procedure Call (RPC). Pour une description plus détaillée, voir l'article "Bases de la demande de certificat via Certificate Enrollment Web Services (CEP, CES)„ .

Les instructions suivantes installent d'abord le rouleau avec les paramètres par défaut. Une adaptation sera effectuée au fur et à mesure de l'avancement des instructions.

Autorisations nécessaires

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Pour l'installation du rôle, il est nécessaire que l'utilisateur qui installe soit membre du groupe "Enterprise Administrators". Cette autorisation ne peut malheureusement pas être déléguée. Pour cette raison, il convient de faire preuve d'une prudence particulière lors de l'utilisation du compte utilisateur afin d'éviter le vol d'identité.

Méthodes d'authentification prises en charge par la CEP

Les combinaisons suivantes de méthodes d'authentification sont possibles. Elles peuvent être installées toutes ensemble sur le même serveur.

- Authentification Kerberos

- Nom d'utilisateur/mot de passe Authentification

- Authentification par nom d'utilisateur/mot de passe avec prise en charge du renouvellement basé sur une clé

- Authentification basée sur un certificat

- Authentification basée sur des certificats avec prise en charge du renouvellement basé sur des clés

Installer des fichiers de rôles et des dépendances

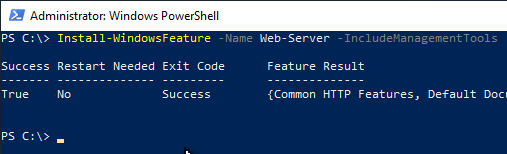

Le rôle de serveur web est d'abord installé. Cette étape n'est pas absolument nécessaire, car elle se fait de toute façon en tant que dépendance. Toutefois, elle permet de s'assurer que les outils de gestion IIS nécessaires par la suite sont installés. Si aucun serveur web IIS (Internet Information Service) n'est encore installé sur le serveur cible, la commande suivante permet de l'installer avec les paramètres par défaut et les outils de gestion.

Install-WindowsFeature -Name Web-Server -IncludeManagementTools

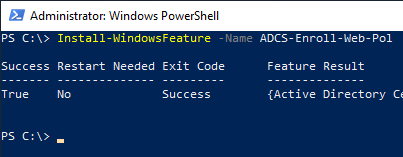

Ensuite, les fichiers binaires pour le CEP peuvent être installés.

Install-WindowsFeature -Name ADCS-Enroll-Web-Pol

Demander un certificat SSL

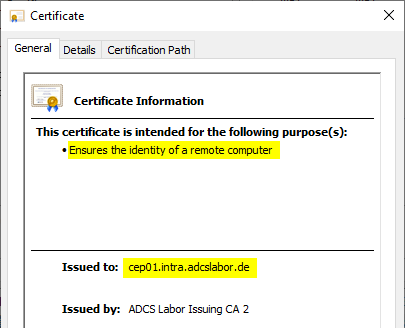

Comme le Certificate Enrollment Web Policy Service fonctionne via HTTPS, un certificat SSL est nécessaire. La manière dont un modèle de certificat peut être configuré pour un tel certificat est expliquée dans l'article "Configurer un modèle de certificat Secure Socket Layer (SSL) pour serveur web" décrit.

L'identité au sein du certificat SSL doit correspondre soit au nom de serveur pleinement qualifié, soit à l'alias si le CEP fonctionne avec un tel nom.

Identifier le certificat SSL

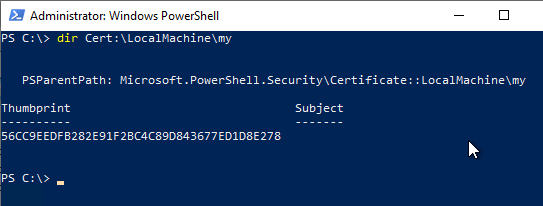

Lors de l'installation du rôle CEP, le certificat SSL qui vient d'être demandé doit être indiqué. Il peut d'abord être identifié à l'aide de la commande Powershell suivante.

Get-ChildItem -Path Cert:\LocalMachine\My

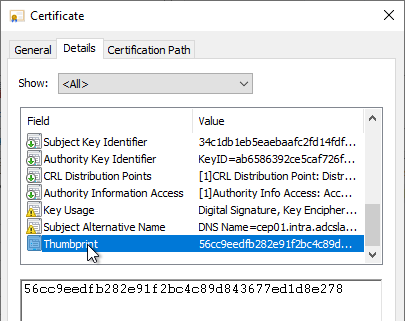

Si plusieurs certificats sont disponibles, il peut être utile d'identifier l'empreinte digitale (thumprint) du certificat via la boîte de dialogue des certificats, par exemple via la console de gestion des certificats pour le compte de l'ordinateur (certlm.msc).

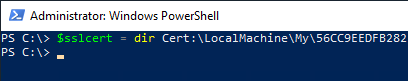

Ensuite, le certificat identifié est enregistré dans une variable (ici : $sslcert) sont stockés temporairement.

$sslcert = dir Cert:\LocalMachine\My\{Thumbprint-des-Zertifikats}

Cette variable peut maintenant être utilisée pour installer les différents rouleaux CEP.

Installation des rôles CEP : Authentification Kerberos

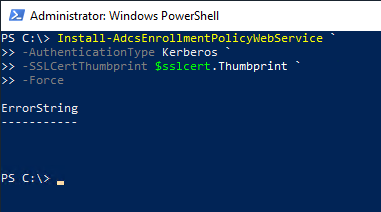

Pour installer ce rôle, la commande Powershell suivante peut être utilisée :

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Kerberos -SSLCertThumbprint $sslcert.Thumbprint -Force

Installation des rôles CEP : Authentification par nom d'utilisateur/mot de passe

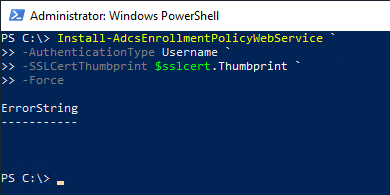

Pour installer ce rôle, la commande Powershell suivante peut être utilisée :

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Username -SSLCertThumbprint $sslcert.Thumbprint -Force

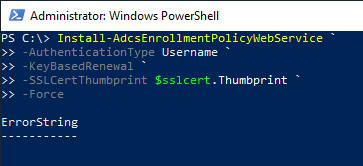

Installation des rôles CEP : Authentification par nom d'utilisateur/mot de passe avec prise en charge du renouvellement basé sur une clé

Pour installer ce rôle, la commande Powershell suivante peut être utilisée :

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Username -KeyBasedRenewal -SSLCertThumbprint $sslcert.Thumbprint -Force

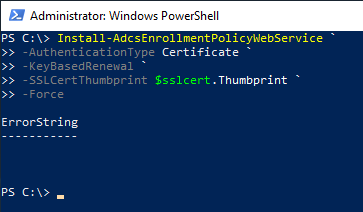

Installation des rôles CEP : Authentification basée sur les certificats

Pour installer ce rôle, la commande Powershell suivante peut être utilisée :

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Certificate -SSLCertThumbprint $sslcert.Thumbprint -Force

Installation des rôles CEP : Authentification basée sur des certificats avec prise en charge du renouvellement basé sur des clés

Pour installer ce rôle, la commande Powershell suivante peut être utilisée :

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Certificate -KeyBasedRenewal -SSLCertThumbprint $sslcert.Thumbprint -Force

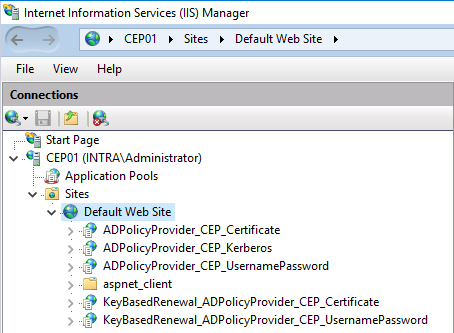

Conclusion et suivi

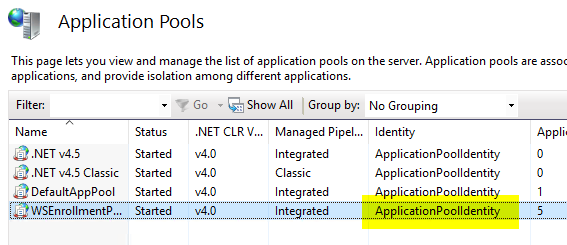

Les différents rôles CEP devraient maintenant apparaître dans le gestionnaire Internet Information Services (IIS) au sein du site web par défaut.

Ensuite, il peut être nécessaire d'effectuer quelques travaux de finition :

- Configurer un alias

- Personnaliser l'identité du pool d'applications IIS

- Installation d'un service web de demande de certificat (Certificate Enrollment Web Service CES)

- Configuration d'une politique de demande de certificat (Enrollment Policy)

Configurer un alias

Si un alias est utilisé pour le CEP, celui-ci doit encore être configuré. La manière de procéder est décrite dans l'article "Configurer le Certificate Enrollment Policy Web Service (CEP) pour l'utiliser avec un alias" décrit.

Personnaliser l'identité du pool d'applications IIS

Les commandes ci-dessus installent le rôle CEP en utilisant l'identité du pool d'applications IIS.

Si cela n'est pas souhaité, il faut encore modifier l'identité du pool d'applications IIS. La manière de procéder est décrite dans les deux articles suivants :

- Configurer le Certificate Enrollment Policy Web Service (CEP) pour l'utiliser avec un Group Managed Service Account (gMSA)

- Configurer le Certificate Enrollment Policy Web Service (CEP) pour l'utiliser avec un compte de domaine

Installation d'un service web de demande de certificat (Certificate Enrollment Web Service CES)

Un CEP ne peut être utilisé de manière judicieuse que s'il existe un service web de demande de certificat (CES) correspondant, auquel des demandes de certificat peuvent être envoyées. L'installation d'un CES est décrite dans l'article "Installation d'un Certificate Enrollment Web Service (CES)" décrit.

Effectuer un test de fonctionnement

Avant de pouvoir mettre la CEP en service, il convient de procéder à un test de fonctionnement. La procédure est décrite dans l'article "Effectuer un test fonctionnel pour le Certificate Enrollment Policy Web Service (CEP)" décrit.

Configuration d'une politique de demande de certificat (Enrollment Policy)

Pour pouvoir utiliser les services web de demande de certificat, il faut définir une politique de demande de certificat (Enrollment Policy) pour les participants. La procédure est décrite dans l'article "Configuration d'une politique de demande de certificat (Enrollment Policy) pour les services web de demande de certificat (CEP, CES)" décrit.

Liens complémentaires :

- Configurer un modèle de certificat Secure Socket Layer (SSL) pour serveur web

- La configuration des rôles pour le service Web Certificate Enrollment Policy échoue avec le message d'erreur "Access is denied. 0x80070005 (WIN32 : 5 ERROR_ACCESS_DENIED)".

- La configuration des rôles pour le service web Certificate Enrollment Policy échoue avec le message d'erreur "The argument is null or empty".

- Configurer le Certificate Enrollment Policy Web Service (CEP) pour l'utiliser avec un alias

- Configurer le Certificate Enrollment Policy Web Service (CEP) pour l'utiliser avec un Group Managed Service Account (gMSA)

- Configurer le Certificate Enrollment Policy Web Service (CEP) pour l'utiliser avec un compte de domaine

- Bases de la demande de certificat via Certificate Enrollment Web Services (CEP, CES)

Les commentaires sont fermés.