Si l'on souhaite utiliser la Trusted Platform Module (TPM) Key Attestation, on a l'option d'attester le TPM entre autres par le biais du certificat d'endossement (EkCert). La manière d'obtenir cette information est décrite ci-dessous.

Vérifier les conditions préalables

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

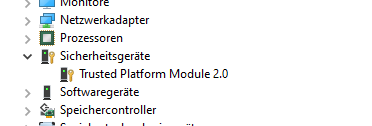

Il convient tout d'abord de vérifier si un certificat d'endossement a été enregistré dans le module Trusted Platform.

Certains TPM supportent un mode hybride, c'est-à-dire qu'ils peuvent fonctionner aussi bien en spécification 1.2 qu'en spécification 2.0. Le changement se fait généralement dans le BIOS. Sur les systèmes basés sur Intel, l'option est très souvent appelée "Intel Platform Trust Technology (Intel PTT)", sur les systèmes basés sur AMD "Firmware TPM" ou "fTPM".

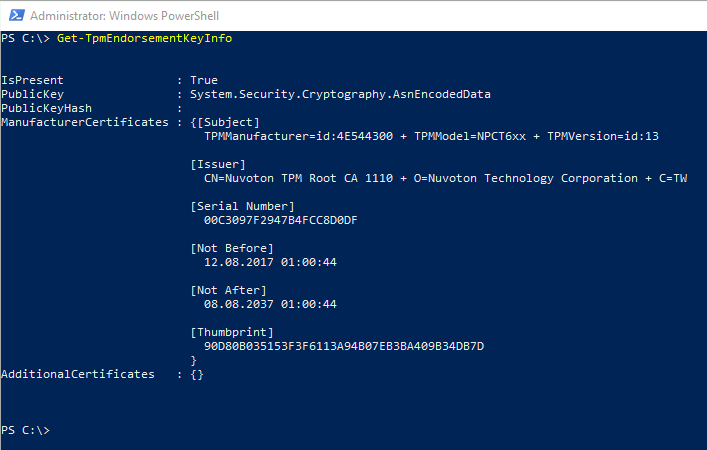

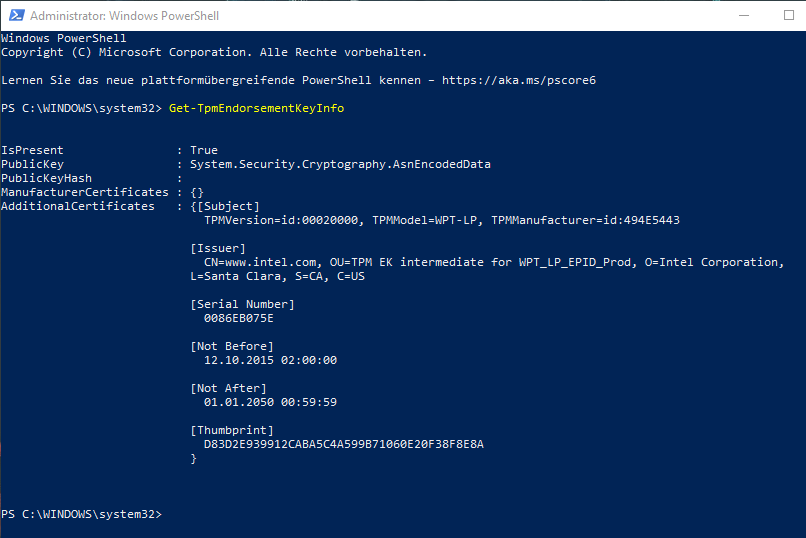

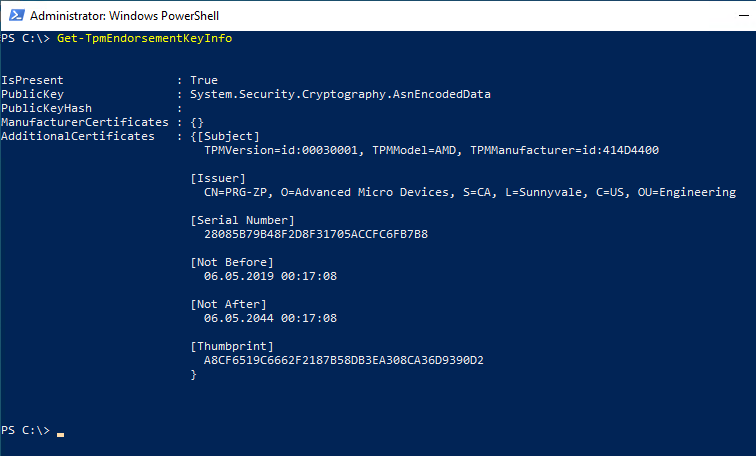

La commande PowerShell suivante permet de vérifier si un certificat d'endossement est présent dans le TPM. La commande doit être exécutée avec des droits élevés (Run as Administrator).

Get-TpmEndorsementKeyInfo

Le certificat apparaîtrait soit sous "ManufacturerCertificates" (pour un TPM discret), soit sous "AdditionalCertificates" (pour un TPM intégré au CPU).

Si aucun certificat d'endossement n'est disponible, il convient de vérifier une nouvelle fois si le mode de fonctionnement peut être modifié dans le BIOS. Malheureusement, tous les TPM ne disposent pas d'un certificat d'endossement, de sorte que dans ce cas, seule la clé d'endossement peut être utilisée (voir l'article "Déterminer la somme de contrôle (hash) d'une clé d'endossement Trusted Platform (TPM)„ ).

Exportation du certificat d'endossement

La commande suivante pour Windows PowerShell exporte le certificat d'endossement dans un fichier. La commande doit être exécutée avec des droits élevés (Run as Administrator).

Pour le ManufacturerCertificates attribut, cette commande peut être utilisée.

(Get-TpmEndorsementKeyInfo).ManufacturerCertificates | Foreach-Object -Process { Set-Content -Value $_.RawData -Encoding Byte -Path "$($_.Thumbprint).crt" -Force }

Pour le AdditionalCertificates attribut, cette commande peut être utilisée.

(Get-TpmEndorsementKeyInfo).AdditionalCertificates | Foreach-Object -Process { Set-Content -Value $_.RawData -Encoding Byte -Path "$($_.Thumbprint).crt" -Force }

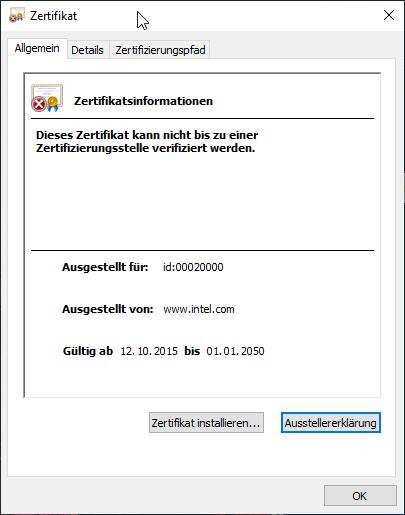

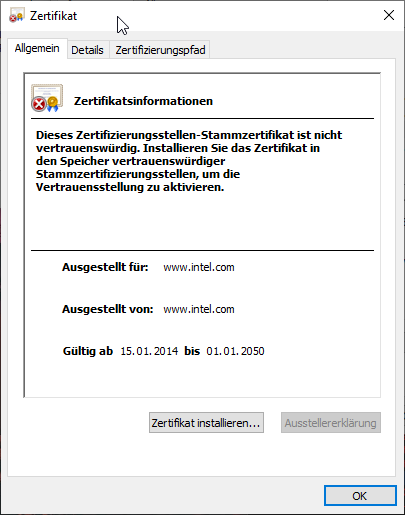

On peut maintenant ouvrir et inspecter le fichier résultant en double-cliquant dessus.

Compléter la chaîne de certificats

Comme l'autorité de certification émettrice n'est pas connue, il est indiqué que le certificat ne peut pas être tracé vers une autorité de certification racine. On peut cependant compléter manuellement la chaîne de certificats (voir l'article "Principes de base : recherche de certificats et validation du chemin de certification„ ).

Ce processus ne peut réussir que si les certificats contiennent une extension AIA correspondante et si l'adresse qu'ils contiennent fonctionne également. Cela peut varier selon le fabricant du TPM. Si l'on ne parvient pas à télécharger les certificats de cette manière, il ne reste plus qu'à contacter le fabricant de l'ordinateur ou du TPM et à demander l'envoi des certificats.

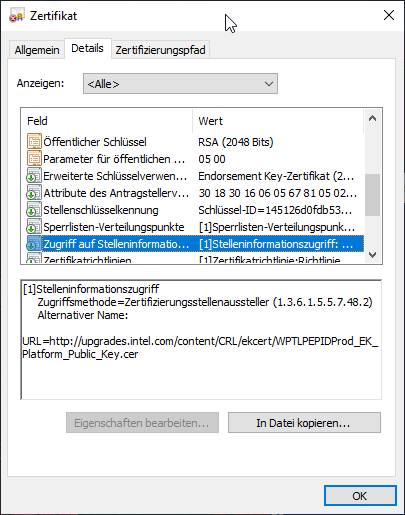

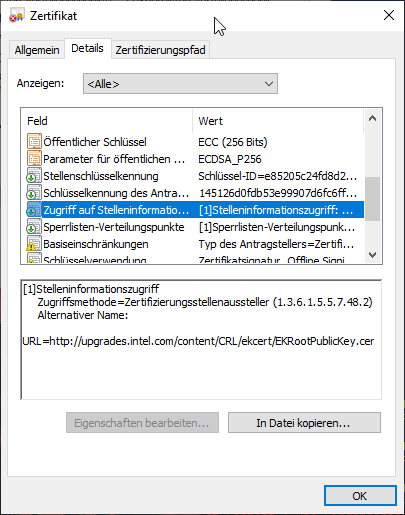

Pour cela, il faut chercher l'extension Authority Information Access (AIA) dans l'onglet "Détails". Il devrait y avoir une URL à partir de laquelle on peut obtenir le certificat de l'autorité de certification émettrice.

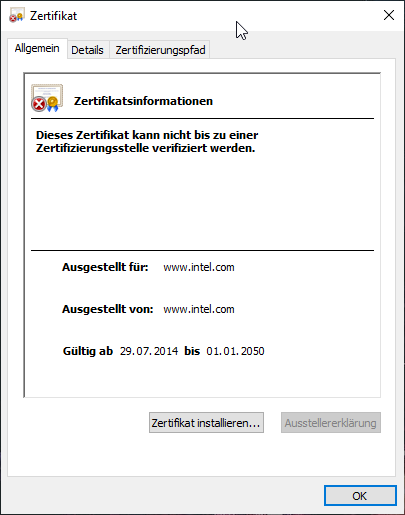

Une fois celui-ci téléchargé, on se retrouve à nouveau face au même défi.

C'est pourquoi le processus est répété jusqu'à ce que l'on arrive à l'autorité de certification racine (Root CA).

Liens complémentaires :

Sources externes

- Get-TpmEndorsementKeyInfo (Microsoft)

Les commentaires sont fermés.