| Source de l'événement : | Microsoft-Windows-CertificationAuthority |

| ID de l'événement : | 93 (0x5D) |

| Journal des événements : | Application |

| Type d'événement : | Avertissement |

| Nom symbolique : | MSG_CA_CERT_NO_IN_AUTH |

| Texte de l'événement (en anglais) : | Le certificat (#%1) des services de certificats Active Directory %2 n'existe pas dans le magasin de certificats à CN=NTAuthCertificates,CN=Public Key Services,CN=Services dans le conteneur de configuration Active Directory. La réplication du répertoire n'a peut-être pas été effectuée. |

| Texte de l'événement (en allemand) : | Le certificat (#%1) des services de certificats Active Directory %2 n'est pas présent dans le magasin de certificats sous „ CN=NTAuthCertificates,CN=Public Key Services,CN=Services “ dans le conteneur de configuration d'Active Directory. La réplication du répertoire n'a peut-être pas été effectuée. |

Paramètres

Les paramètres contenus dans le texte d'événement sont remplis avec les champs suivants :

- %1 : CACertIdentifier (win : UnicodeString)

- %2 : CACommonName (win:UnicodeString)

Exemple d'événements

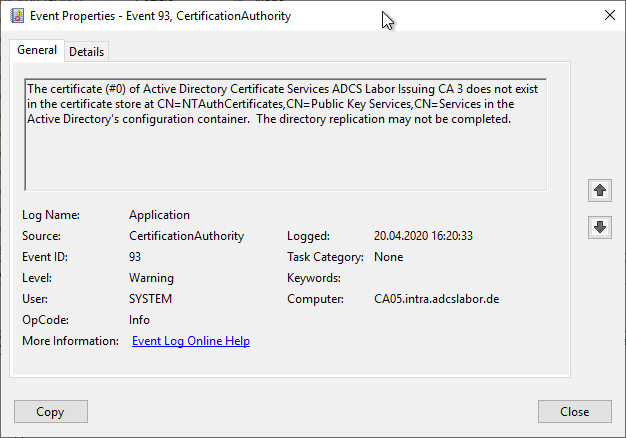

The certificate (#0) of Active Directory Certificate Services ADCS Labor Issuing CA 3 does not exist in the certificate store at CN=NTAuthCertificates,CN=Public Key Services,CN=Services in the Active Directory's configuration container. The directory replication may not be completed.

Description

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

L'autorité de certification constate que son certificat d'autorité de certification n'est pas enregistré dans l'objet NTAuthCertificates de la structure globale d'Active Directory.

Les fonctions suivantes nécessitent le certificat d'autorité de certification dans l'objet NTAuthCertificates de la structure globale d'Active Directory afin de pouvoir traiter les certificats de l'autorité de certification concernée :

| Fonction | Description |

|---|---|

| Enroll on Behalf Of (EOBO) (inscription à l'appui) | Le certificat CA de l'autorité de certification qui délivre les certificats pour les agents d'inscription doit se trouver dans NTAuthCertificates. |

| Récupération de clés / Archivage de clés privées | Le certificat CA de l'autorité de certification qui archive les clés doit se trouver dans NTAuthCertificates. |

| Connexion par carte à puce | Le certificat CA de l'autorité de certification qui émet les certificats des contrôleurs de domaine et des utilisateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Windows Hello for Business | Identique à Smartcard Logon. Si Windows Hello for Business devient sans certificats, seule l'autorité de certification pour les contrôleurs de domaine doit être inscrite. |

| Serveur de stratégie réseau (Network Policy Server, NPS) lorsque des connexions basées sur des certificats sont traitées (par ex. 802.1x via un réseau sans fil ou câblé, DirectAccess, Always ON VPN) | Le certificat CA de l'autorité de certification qui émet les certificats des utilisateurs ou des ordinateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Agents de récupération de fichiers EFS | Le certificat CA de l'autorité de certification qui délivre les certificats des agents de récupération de fichiers doit se trouver dans NTAuthCertificates. |

| Mappage de certificat client IIS (contre Active Directory) | Le certificat CA de l'autorité de certification qui émet les certificats des utilisateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES), mode renouvellement uniquement | Ne concerne que le mode de renouvellement, c'est-à-dire la signature d'une demande de certificat avec un certificat existant. Le certificat CA de l'autorité de certification qui a délivré les certificats des certificats à renouveler doit se trouver dans NTAuthCertificates. |

Il est tout à fait possible, et dans de nombreux cas judicieux, que le certificat d'autorité de certification (par exemple dans le cadre d'une mesure de durcissement de la sécurité) ait été volontairement supprimé de l'objet NTAuthCertificates. Voir l'article „Modifier l'objet NTAuthCertificates dans Active Directory„ .

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

Si cet événement se produit, il n'y a généralement pas eu de rupture de confidentialité, mais la disponibilité des services dépendant de l'ICP peut être affectée.

Si l'un des services énumérés précédemment était utilisé avec des certificats de l'autorité de certification concernée, le service ne fonctionnerait plus. Dans ce cas, l'événement serait considéré comme critique.

Si aucun des services énumérés précédemment n'est utilisé avec des certificats de l'autorité de certification concernée, l'événement peut être ignoré sans risque.

Évaluation par Microsoft

Microsoft évalue cet événement dans le Sécurisation de l'infrastructure à clés publiques (PKI) Livre blanc avec un niveau de gravité „Faible.

Liens complémentaires :

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

Les commentaires sont fermés.