| Source de l'événement : | Centre de distribution de clés Microsoft-Windows-Kerberos |

| ID de l'événement : | 21 (0x80000015) |

| Journal des événements : | Système |

| Type d'événement : | Avertissement |

| Texte de l'événement (en anglais) : | Le certificat client de l'utilisateur %1\%2 n'est pas valide et a entraîné l'échec de la connexion de la carte à puce. Veuillez contacter l'utilisateur pour plus d'informations sur le certificat qu'il essaie d'utiliser pour la connexion par carte à puce. Le statut de la chaîne était : %3 |

| Texte de l'événement (en allemand) : | Le certificat client pour l'utilisateur %1\%2 n'est pas valide. Cela a entraîné une erreur lors de la connexion à la carte à puce. Contactez l'utilisateur pour obtenir plus d'informations sur le certificat à utiliser pour l'application de la carte à puce. État de la chaîne : %3 |

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Paramètres

Les paramètres contenus dans le texte d'événement sont remplis avec les champs suivants :

- %1 : Domaine (win:UnicodeString)

- %2 : nom d'utilisateur (win:UnicodeString)

- %3 : statut (win:UnicodeString)

- %4 : __binLength (win:UInt32)

- %5 : binaire (win:Binary)

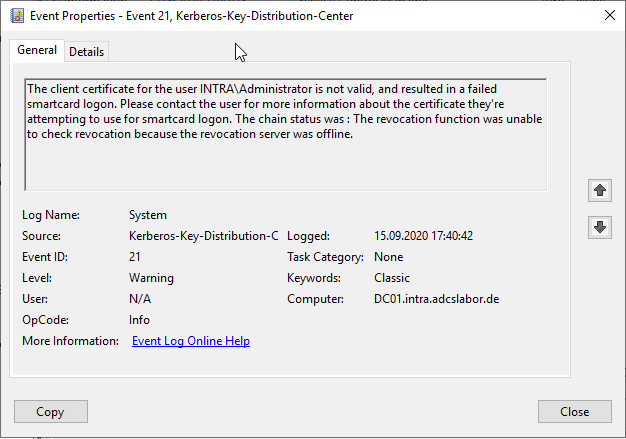

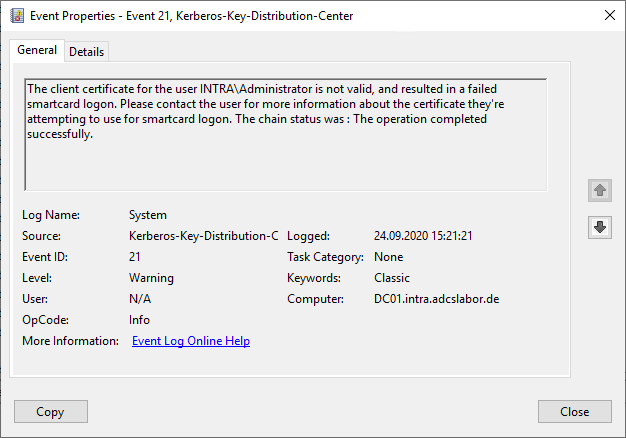

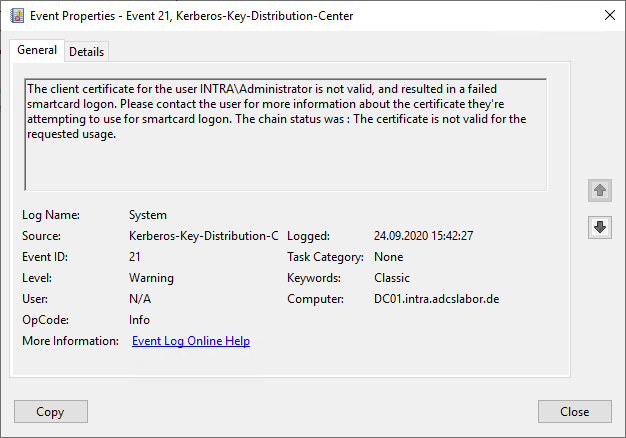

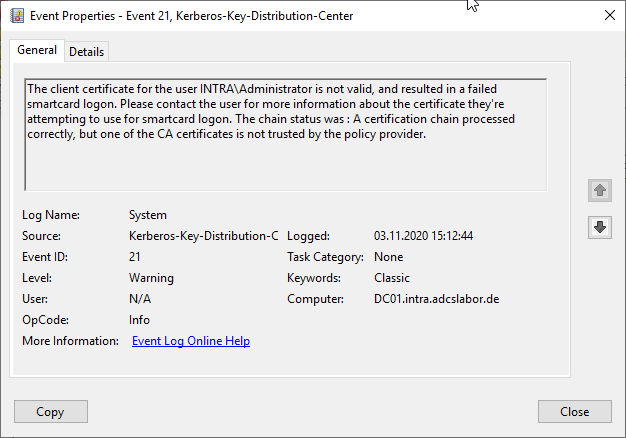

Exemple d'événements

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : The revocation function was unable to check revocation because the revocation server was offline.

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : The operation completed successfully.

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : The certificate is not valid for the requested usage.

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider.

Description

La fonction de révocation n'a pas pu vérifier la révocation car le serveur de révocation était hors ligne.

Se produit en cas de problèmes avec l'infrastructure du sperme.

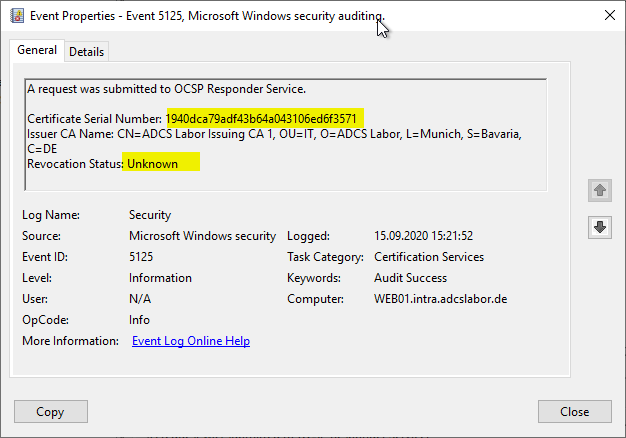

Se produit également lorsque les contrôleurs de domaine sont configurés de manière fixe pour utiliser OCSP, les répondeurs en ligne (OCSP) sont configurés pour un bon déterministe et que le statut renvoyé est „Inconnu“.

Dans ce cas, les deux événements doivent être corrélés.

Voir aussi à ce sujet l'article "Détails de l'événement ID 5125 de la source Microsoft Windows Security Auditing„ .

L'opération s'est déroulée avec succès.

Se produit lorsqu'un PKINIT est tenté, mais que le nom dans le Subject Alternative Name (SAN) ne correspond pas à l'utilisateur demandé (KDC_ERR_CLIENT_NAME_MISMATCH).

Le certificat n'est pas valable pour l'usage demandé.

Se produit lorsqu'un PKINIT est tenté avec un certificat qui n'a ni le utilisation étendue des clés (Extended Key Usage) pour „Client Authentication“ ni pour „Smartcard Logon“.

Une chaîne de certification est traitée correctement, mais l'un des certificats CA n'est pas approuvé par le fournisseur de politique.

Se produit lorsqu'une inscription par carte à puce est effectuée à l'aide d'un certificat d'une autorité de certification qui n'est pas incluse dans l'annuaire. NTAuthCertificates est enregistré dans l'Active Directory.

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

Si l'événement se produit en raison d'informations de verrouillage erronées, la disponibilité est affectée et l'événement doit être considéré comme critique.

Si l'événement se produit en raison d'un statut „Inconnu“ renvoyé par le répondeur en ligne, cela peut indiquer l'utilisation d'un certificat compromis. Dans ce cas également, l'événement doit être considéré comme „critique“.

Il en va de même en cas de tentative d'ouverture de session avec un certificat dont l'autorité de certification émettrice ne se trouve pas dans l'objet NTAuthCertificates de l'Active Directory.

Liens complémentaires :

- Aperçu des événements Active Directory pertinents pour la PKI

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

- Configurer le "bon" déterministe pour le répondeur en ligne (OCSP)

- forcer les contrôleurs de domaine (ou autres participants) à utiliser un répondeur en ligne (OCSP)

- Modifier l'objet NTAuthCertificates dans Active Directory

Les commentaires sont fermés.