De nombreuses entreprises ont pour stratégie de désactiver (autant que possible) le protocole d'authentification NT LAN Manager (NTLM) dans leurs réseaux.

Cela est également possible pour la page web d'administration du service d'enregistrement des périphériques réseau (NDES). La mise en œuvre exacte et les modifications éventuelles du comportement des applications sont expliquées ci-dessous.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Conditions préalables

Tout d'abord, il faut s'assurer que le serveur NDES peut également travailler avec Kerberos. Pour cela, un nom principal de service (Service Principal Name) doit être enregistré pour l'adresse web utilisée. C'est toujours le cas lorsque le nom d'ordinateur entièrement qualifié est utilisé pour se connecter à la page web d'administration NDES et que le pool d'applications IIS "SCEP" fonctionne avec l'identité virtuelle intégrée du pool d'applications IIS.

Pour le processus de décision de l'identité pour le pool d'applications IIS, voir l'article "Sélection de l'identité pour le pool d'applications IIS du service d'enregistrement des périphériques réseau (NDES)„ .

Si un alias est utilisé à la place, un nom principal de service doit être enregistré pour celui-ci (si un compte de service est utilisé sur celui-ci, si ce n'est pas sur l'objet informatique du serveur NDES).

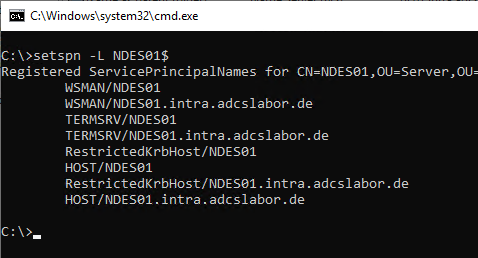

Il est possible de vérifier quels noms de principe de service sont enregistrés sur un compte à l'aide de la commande suivante :

setspn -L {Kontoname}

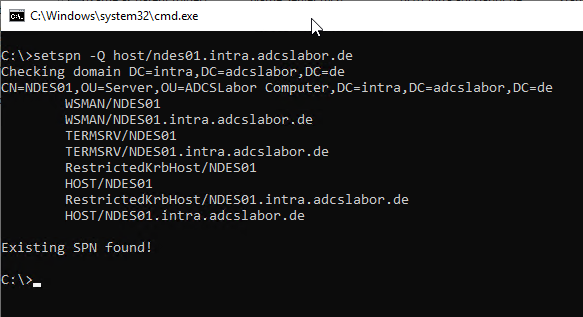

Pour vérifier sur quel compte un nom principal de service spécifique est enregistré, utilisez la commande suivante :

setspn -Q HOST/{DNS-Name-des-Alias}

Forcer Kerberos

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

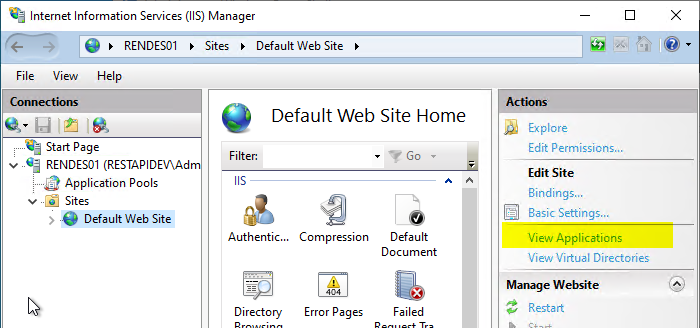

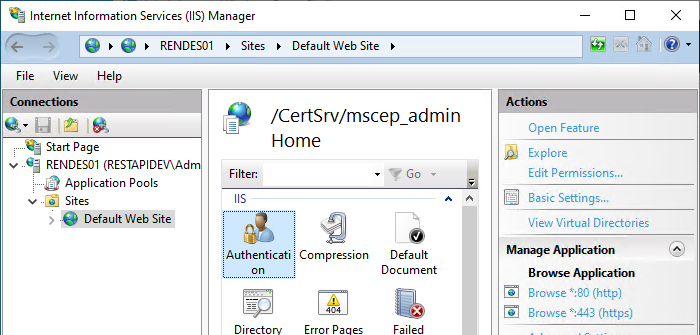

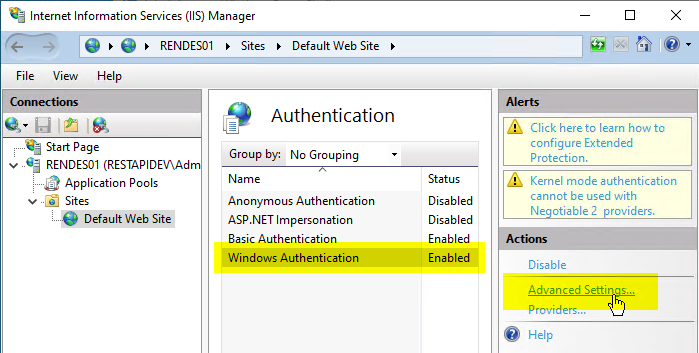

La console de gestion IIS démarre et l'option „ View Applications “ (Afficher les applications) s'affiche dans le site Web par défaut sur le côté droit.

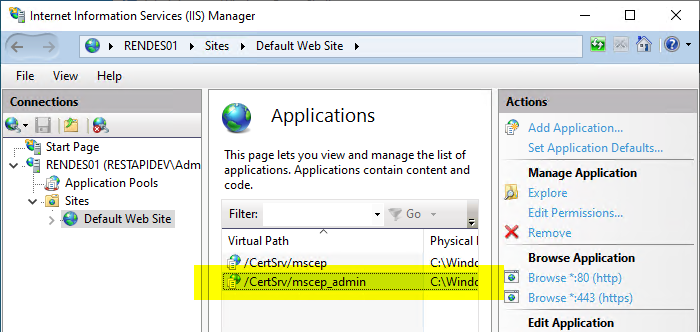

Un double-clic ouvre les paramètres de "/certsrv/mscep_admin".

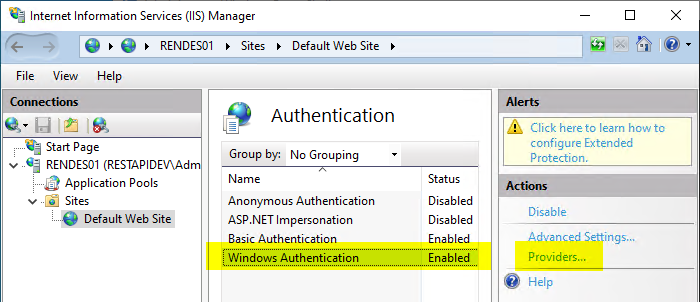

On choisit ici l'option "Authentication".

Pour l'option "Windows Authentication", il faut cliquer sur l'option "Providers".

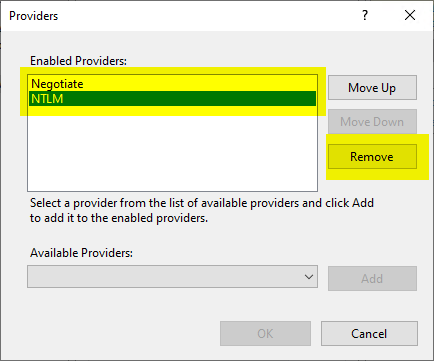

Dans un premier temps, tous les fournisseurs d'accès répertoriés seront supprimés.

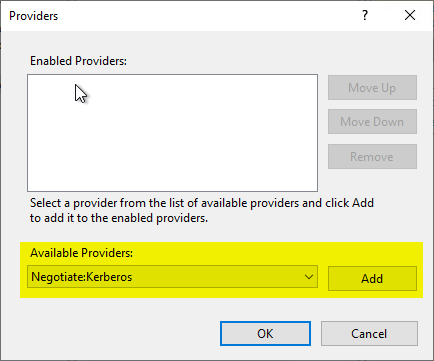

Ensuite, le fournisseur "Negotiate:Kerberos" est ajouté à la liste.

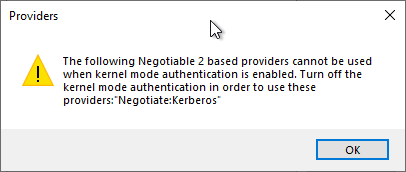

On nous signale que désormais l'authentification en mode noyau n'est plus utilisable.

Il faut donc encore cliquer sur "Advanced Settings..." pour l'"Windows Authentication".

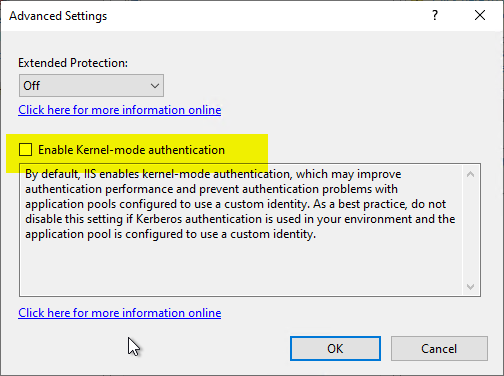

Ensuite, la case "Enable Kernel-mode authentication" peut être décochée.

L'option "Extended Protection" peut et doit être définie sur "Required".

Test de fonctionnement

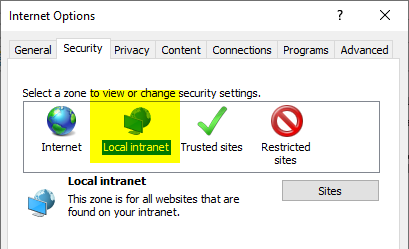

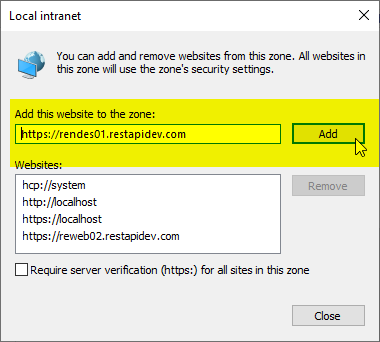

Si le test de fonctionnement est effectué avec un navigateur, il faut maintenant inclure le nom DNS utilisé pour la page web d'administration NDES dans la zone Internet "Local Intranet".

Bien entendu, un tel client doit se trouver dans le même domaine Active Directory que le serveur NDES et l'autorité de certification, ou du moins il doit exister une position de confiance (trust).

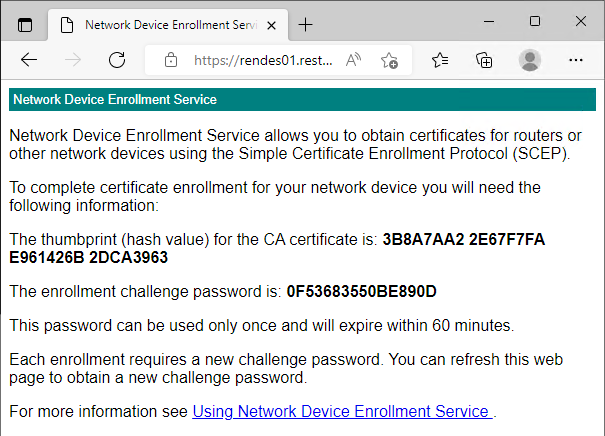

Ensuite, vous devriez être en mesure d'accéder à la page web d'administration de NDES sans avoir à saisir votre nom d'utilisateur et votre mot de passe.

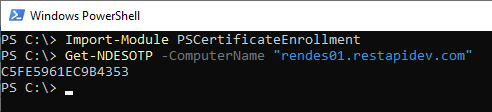

Il en va de même en cas d'utilisation du PSCertificateEnrollment module.

Import-Moduls PSCertificateEnrollment

Get-NDESOTP -ComputerName "{DNS-Name-NDES-Server}"

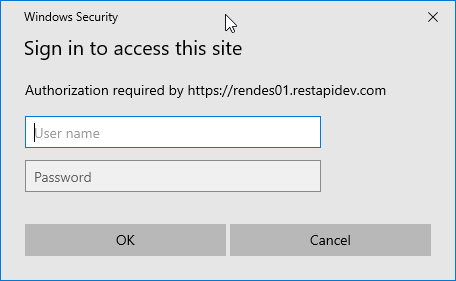

Il ne sera désormais plus possible de se connecter depuis des machines qui ne sont pas membres du domaine Active Directory. La boîte de dialogue de connexion apparaîtra indéfiniment.

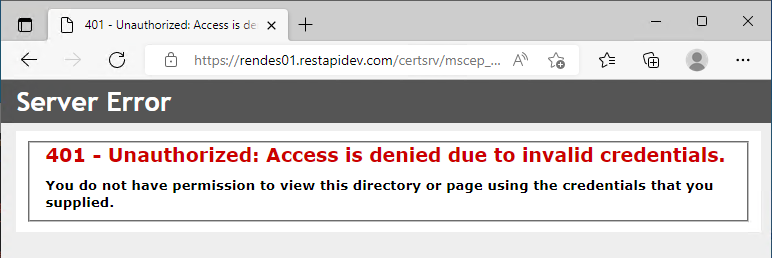

Si on l'annule, le code de statut HTTP 401 Non authentifié est renvoyé.

Mise à niveau de l'authentification HTTP de base

En imposant Kerberos, on supprime la possibilité de se connecter par nom d'utilisateur et mot de passe à la page d'administration pour le service d'enregistrement des périphériques réseau (car cela aurait été fait avec des données d'identification NTLM). Il est toutefois possible d'ajouter l'authentification de base afin de rétablir cette possibilité.

A ce sujet, voir l'article "Activer l'authentification de base pour le service d'enregistrement des périphériques réseau (NDES)„ .

Les commentaires sont fermés.