L'assurance du mécanisme d'authentification (AMA) offre la possibilité de lier l'adhésion à un groupe de sécurité à l'inscription avec un certificat de carte à puce contenant un identifiant d'objet (OID) spécifique.

Si l'utilisateur ne se connecte pas avec son certificat de carte à puce, mais avec son nom d'utilisateur et son mot de passe, il n'est pas non plus membre du groupe de sécurité.

Ci-dessous, nous décrivons comment établir le lien entre le certificat et le groupe de sécurité.

Conditions préalables

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Avant de procéder à la configuration, les étapes suivantes sont nécessaires :

- Configuration d'un modèle de certificat pour Authentication Mechanism Assurance. L'identificateur d'objet (OID) nécessaire est créé au cours de cette procédure.

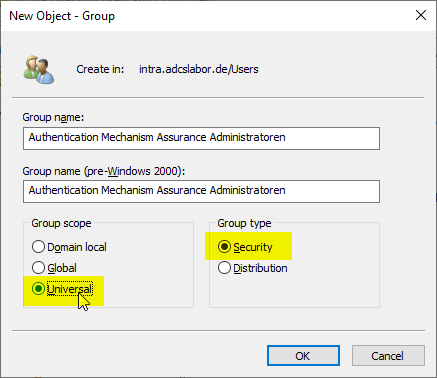

- Créer ou modifier un groupe de sécurité universel

Configurer un modèle de certificat pour Authentication Mechanism Assurance

La configuration d'un modèle de certificat pour Authentication Mechanism Assurance est décrite dans l'article "Configurer un modèle de certificat pour Authentication Mechanism Assurance (AMA)“ décrites.

Créer ou modifier le groupe de sécurité universel

L'assurance du mécanisme d'authentification ne fonctionne qu'avec des groupes de sécurité universels. Il faut y penser lors de la création du groupe de sécurité ou transformer le groupe existant en un groupe universel.

Établissement de la connexion entre l'identificateur d'objet et le groupe de sécurité

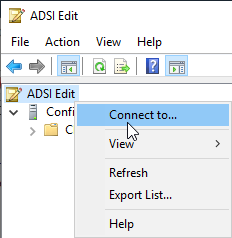

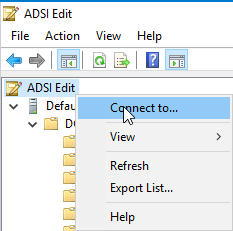

Ensuite, il faut appeler l'éditeur ADSI (adsiedit.msc) pour établir la connexion. Dans le nœud supérieur, il faut cliquer à droite et sélectionner "Connect to...".

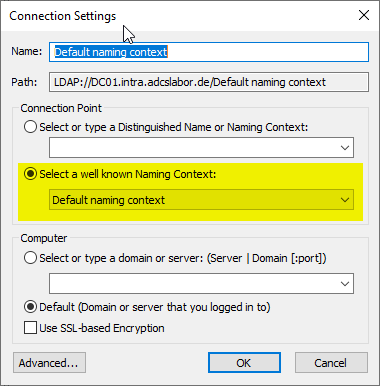

Il y aura une connexion avec le Contexte de nommage par défaut fabriqués.

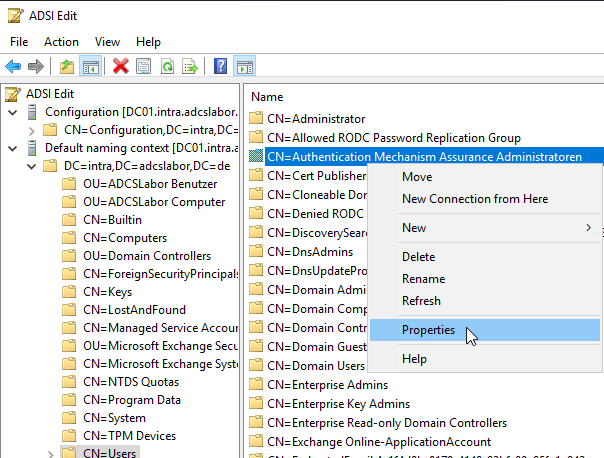

On navigue maintenant vers l'emplacement du groupe universel et on sélectionne le groupe. On clique dessus avec le bouton droit de la souris et on sélectionne "Properties".

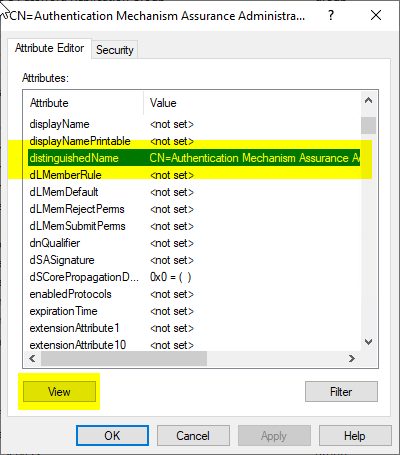

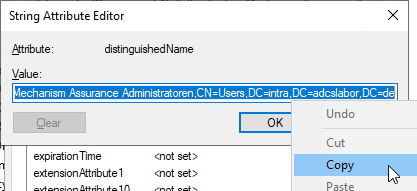

Nous avons besoin du distinguishedName attribut.

Son contenu est copié et mis en mémoire tampon.

Maintenant, il faut à nouveau cliquer à droite dans le nœud supérieur et sélectionner "Connect to...".

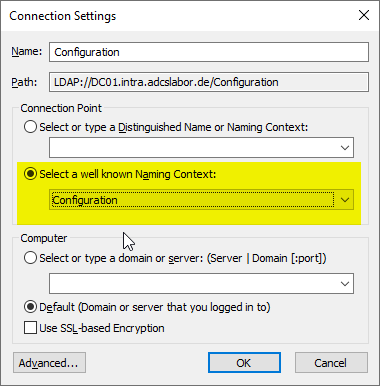

Cette fois, c'est avec le Configuration contexte.

On navigue maintenant dans la sous-structure suivante.

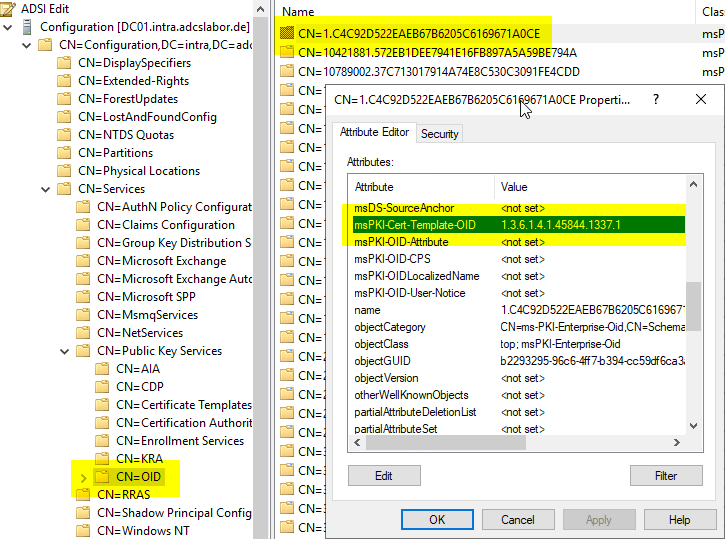

CN=OID,CN=Public Key Services,CN=Services,CN=Configuration

Il faut maintenant chercher l'objet qui contient l'Object Identifier souhaité. Celui-ci se trouve dans l'attribut msPKI-Cert-Template-OID enregistré.

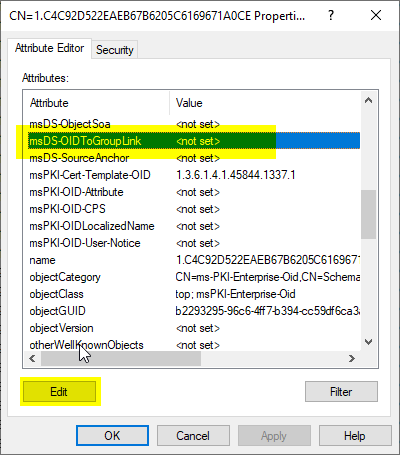

Dans l'objet trouvé, l'attribut msDS-OIDToGroupLink édité.

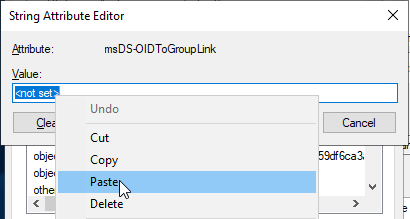

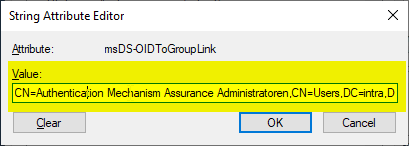

Ici, la valeur précédemment copiée du distinguishedName attribut du groupe de sécurité universel.

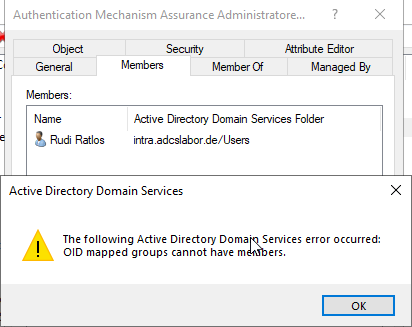

La connexion est maintenant établie. On peut par exemple le vérifier en essayant maintenant d'attribuer un membre au groupe de sécurité universel. Comme l'appartenance au groupe est attribuée de manière dynamique, cela devrait échouer avec l'erreur suivante :

The following Active Directory Domain Services error occurred: OID mapped groups cannot have members.

Les commentaires sont fermés.