Vous trouverez ci-dessous une description de la manière de configurer l'inscription Web de l'autorité de certification (CAWE) afin que le service fonctionne sous un compte de domaine.

L'enregistrement web des autorités de certification est une très vieille fonction datant de l'époque de Windows 2000 - et a été adaptée pour la dernière fois lors de la sortie de Windows Server 2003. Le code est donc ancien et potentiellement peu sûr. De même, la fonction pas de modèles de certificats avec la version 3 ou plus récente - les modèles de certificats qui utilisent des fonctions introduites avec Windows Vista / Windows Server 2008 ou plus récent ne sont donc pas utilisables. Il est recommandé de ne pas utiliser l'enregistrement web de l'autorité de certification et d'effectuer une demande de certificat par le biais des outils de bord ou de l'interface utilisateur. PSCertificateEnrollment module PowerShell.

Le fonctionnement avec un compte de domaine ne peut être garanti de manière sûre que si le compte dispose d'un mot de passe complexe et que celui-ci est modifié à intervalles réguliers. Si cela est possible dans son propre environnement, il faut toujours privilégier l'utilisation d'un Group Managed Service Account (gMSA) ou (s'il s'agit d'un serveur dédié, également l'identité intégrée du pool d'applications).

La configuration de CAWE avec un compte de service géré de groupe est décrite dans l'article "Configurer le registre web de l'autorité de certification (CAWE) pour l'utiliser avec un compte de service gMSA (Group Managed Service Account)" décrit.

Le CAWE a-t-il été créé selon la procédure décrite dans l'article "Installer l'enregistrement web de l'autorité de certification (CAWE)Si le service est installé conformément aux instructions de la section "Installation", il fonctionnera sous l'identité du pool d'applications IIS intégré après l'installation.

Conditions requises pour le compte de domaine pour le CAWE

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Le compte de domaine pour le CAWE...

- doit être membre du groupe local de IIS_IUSRS

- nécessite un nom principal de service (Service Principal Name, SPN) qui, selon la configuration, doit correspondre au nom de serveur pleinement qualifié ou à l'alias à utiliser

- nécessite une délégation Kerberos à l'autorité de certification.

Paramètres pour les instructions suivantes

Les instructions suivantes se basent sur les paramètres suivants, qui doivent être adaptés en conséquence à l'environnement propre.

- Le compte de service s'appelle Service_CAWE

- Le serveur CAWE a pour nom CAWE01.intra.adcslabor.de.

L'autorité de certification connectée fonctionne sur le serveur CA03.intra.adcslabor.de. - L'alias est certenroll.adcslabor.dequi a été préalablement enregistré dans le système de noms de domaine (DNS).

- Pour le Service_CAWE une Délégation limitée avec transfert de protocole configuré pour prendre en charge d'autres méthodes de connexion en plus de Kerberos.

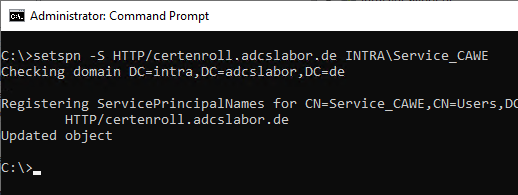

Configurer le nom du principal du service pour le compte de service CAWE

setspn -S HTTP/certenroll.adcslabor.de INTRA\Service_CAWE

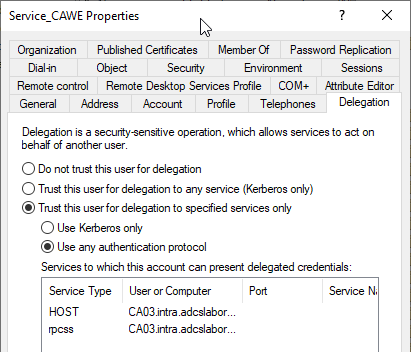

Configurer les paramètres de délégation du compte de service

Les réglages suivants sont effectués :

- Délégation limitée vers l'autorité de certification CA03.intra.adcslabor.de avec Transfert de protocole (Protocol Transition, option "Use any authentication protocol") pour les protocoles "HOST" et "rpcss". La transition de protocole est nécessaire pour permettre l'utilisation d'autres méthodes d'authentification que Kerberos, par exemple si l'on souhaite s'authentifier auprès du CAWE à partir d'un système non-Windows ou d'un système Windows ne faisant pas partie de la structure globale de l'Active Directory.

En activant cette option, il existe un grand potentiel d'abus, en particulier si le mot de passe du compte de service n'est pas modifié régulièrement. Voir l'article "Mise en danger de l'autorité de certification et de l'Active Directory via l'enregistrement web de l'autorité de certification (CAWE)„ .

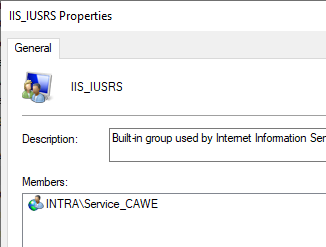

Ajouter le compte de service au groupe IIS_IUSRS sur le serveur CAWE

Le gMSA configuré doit maintenant encore être inclus dans le groupe de sécurité local IIS_IUSRS pour pouvoir être utilisé par CAWE. Cela peut être fait via la console de gestion des utilisateurs locaux (lusrmgr.msc).

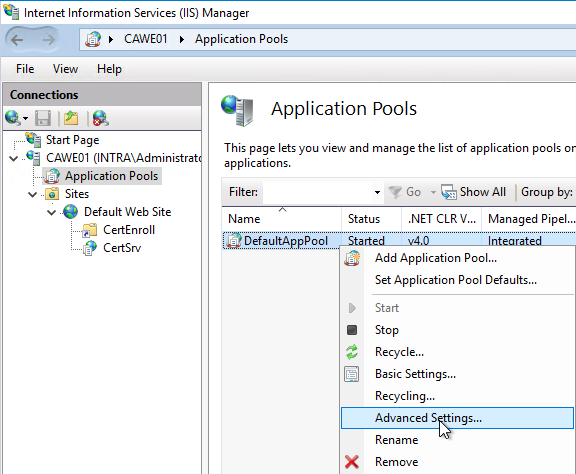

Pool d'applications IIS

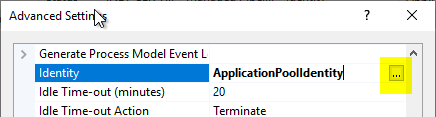

Pour que le service CAWE fonctionne avec le compte de service, ce dernier doit être défini dans le DefaultAppPool-Le pool d'applications peut être configuré dans la console de gestion Internet Information Server (IIS). Pour ce faire, il faut cliquer avec le bouton droit sur le pool d'applications DefaultAppPool et sélectionner l'option "Advanced Settings...".

Dans l'option "Identity", on clique sur le côté droit sur le bouton "...". bouton.

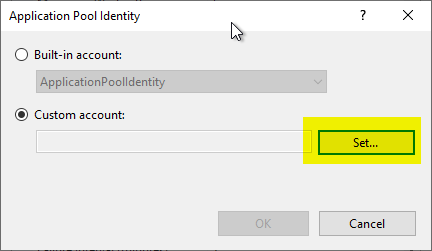

Dans la boîte de dialogue qui suit, on choisit "Custom account" et on clique sur "Set...".

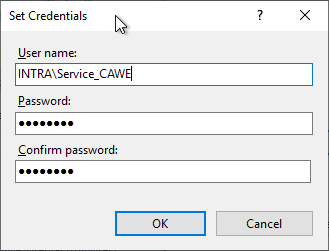

Le compte de domaine peut maintenant être indiqué. Le nom de domaine doit impérativement être indiqué. Si le mot de passe est erroné, un message d'erreur s'affiche lorsque l'on clique sur "OK".

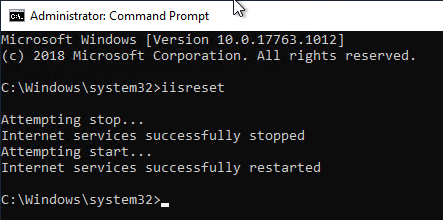

Redémarrer le service du serveur web pour appliquer la configuration

Le service du serveur web est ensuite redémarré avec la commande iisreset.

Les commentaires sont fermés.